Protezione basata sul comportamento delle minacce

Il rilevamento basato sui comportamenti del malware è un componente di fondamentale importanza nell'ambito della protezione multilivello Next Generation di Kaspersky. È uno dei metodi più efficienti per proteggersi da insidiose minacce avanzate, come malware fileless, ransomware e malware di tipo zero-day.

Il nostro motore di rilevamento del comportamento è dotato delle seguenti funzionalità di protezione:- Motore comportamentale

- Exploit Prevention (EP)

- Remediation engine

- Anti-locker

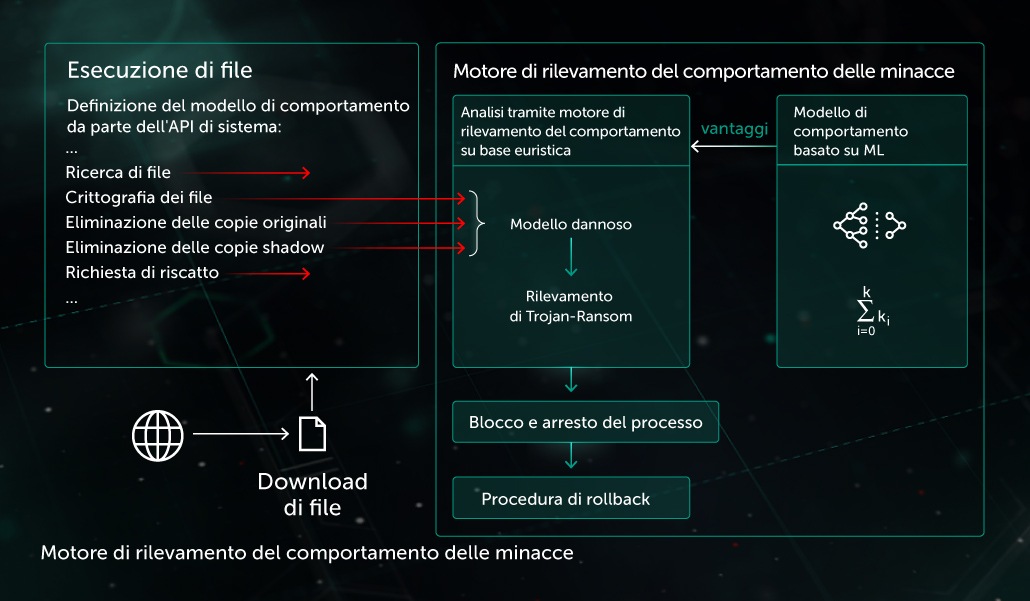

Negli abituali scenari della realtà quotidiana, gli autori delle minacce offuscano il codice malevolo con l'intento di eludere le tecnologie di rilevamento statico e l'emulazione da parte dei prodotti di sicurezza. Ad esempio, il codice ransomware appena creato viene di frequente compresso attraverso un packer personalizzato con funzionalità anti-emulazione. Così, prima della relativa esecuzione, qualsiasi tentativo di eseguire la scansione del sample ben "confezionato", tramite i meccanismi di scansione on-demand e scansione all'accesso, non avrà buon esito in termini di capacità di rilevamento: a questo punto, l'autore della minaccia avrà ottenuto il risultato che si prefiggeva. Tuttavia, nel momento in cui viene avviata la fase di esecuzione del malware, il motore di rilevamento del comportamento analizzerà in tempo reale l'effettiva attività del processo, rivelandone la natura dannosa. A quel punto sarà sufficiente contrassegnare l'avviso, terminare il processo ed eseguire il rollback delle modifiche.

Nell'esempio qui sopra descritto, relativo a un programma ransomware compresso, il sample avrebbe potuto compiere le seguenti attività malevole:

- Individuare file importanti custoditi nel sistema IT preso di mira

- Crittografare file di particolare importanza

- Eliminare i file originali

- Eliminare le copie shadow

Tali informazioni sono sufficienti per poter effettuare il rilevamento e non dipendono dalle tecniche di compressione o anti-emulazione utilizzate. L'esecuzione del motore adibito al rilevamento dei comportamenti, in grado di sfruttare l'euristica comportamentale e specifici modelli basati su ML, rende il prodotto insensibile alle tecniche di elusione statiche e persino ad eventuali variazioni comportamentali del sample.

Quando si esprimono valutazioni in base al comportamento, risulta di fondamentale importanza effettuare quanto prima possibile il rilevamento delle attività dannose: tutto questo, in combinazione con un efficace remediation engine, consente di prevenire qualsiasi perdita di dati da parte dell'utente finale. Il remediation engine protegge diverse tipologie di oggetti, come file, chiavi di registro, task, ecc.

Ritornando all'esempio descritto in precedenza, supponiamo che, prima di compiere l'effettiva attività dannosa, il ransomware si sia aggiunto alla funzione di esecuzione automatica (autorun), ad esempio attraverso il registro. Una volta effettuato il rilevamento, il remediation engine dovrebbe analizzare il flusso comportamentale e, non solo ripristinare i dati dell'utente, ma anche eliminare la chiave di registro creata.

La tecnologia di rilevamento basata sul comportamento del malware genera numerosi vantaggi: in alcuni casi diviene addirittura l'unico strumento in grado di rilevare minacce quali il malware fileless e fornire un'efficace protezione nei confronti dello stesso. Supponiamo, ad esempio, che durante la navigazione in Internet un utente sia preso di mira da un attacco di tipo drive-by. Dopo lo sfruttamento della vulnerabilità, il codice malevolo viene eseguito nel contesto del browser web. L'obiettivo principale del codice dannoso è quello di utilizzare il registro o le subscription WMI per la propria persistenza; in simili circostanze nessun oggetto risulterà quindi disponibile per l'effettuazione di una scansione statica. Tuttavia, il componente preposto all'analisi comportamentale esaminerà il comportamento del thread del browser web, contrassegnando il rilevamento eseguito e bloccando l'attività dannosa.

Il motore di rilevamento del comportamento si avvale, a livello di endpoint, di specifici modelli basati su ML, al fine di individuare pattern dannosi ancora sconosciuti, oltre ai record euristici correlati al comportamento. Dopo essere stati raccolti da fonti diverse, gli eventi di sistema vengono inoltrati al modello ML. Quest'ultimo li elabora e genera il relativo verdetto nel caso in cui il pattern analizzato risulti di natura dannosa. Anche in caso di verdetto relativo a un oggetto non malevolo, il risultato fornito dal modello ML viene in seguito utilizzato dall'euristica comportamentale, che a sua volta potrebbe ugualmente contrassegnare il rilevamento.

Il componente adibito all'analisi comportamentale implementa un meccanismo di Memory Protection. Quest'ultimo salvaguarda i processi critici del sistema, come lsass.exe, e consente di evitare la sottrazione delle credenziali dell'utente con l'ausilio di malware simile allo strumento Mimikatz.