Protezione dal ransomware

Il ransomware è un tipo di Trojan in grado di modificare i dati custoditi dall'utente sul computer preso di mira, in modo che la vittima non possa più utilizzare i dati compromessi o far funzionare il proprio dispositivo a pieno ritmo. Una volta che i dati sono stati "presi in ostaggio" (bloccati o crittografati), l'utente riceve una richiesta di riscatto. Attraverso quest'ultima viene comunicato alla vittima di inviare denaro al malfattore di turno; una volta ricevuto l'importo richiesto, il cybercriminale promette di inviare all'utente-vittima un programma in grado di ripristinare i dati o le performance del computer.

Il ransomware è una delle minacce più diffuse nell'intero mondo informatico, per i seguenti motivi:

- Questa minaccia presenta un chiaro modello di monetizzazione

- È un malware di facile implementazione

Il ransomware può essere di natura semplice o complessa, a seconda del tipo di vittima che intende prendere di mira:

- Il ransomware comune viene ampiamente diffuso tramite campagne di spam malevolo, kit di exploit, ecc.

- Il ransomware complesso viene utilizzato negli attacchi mirati

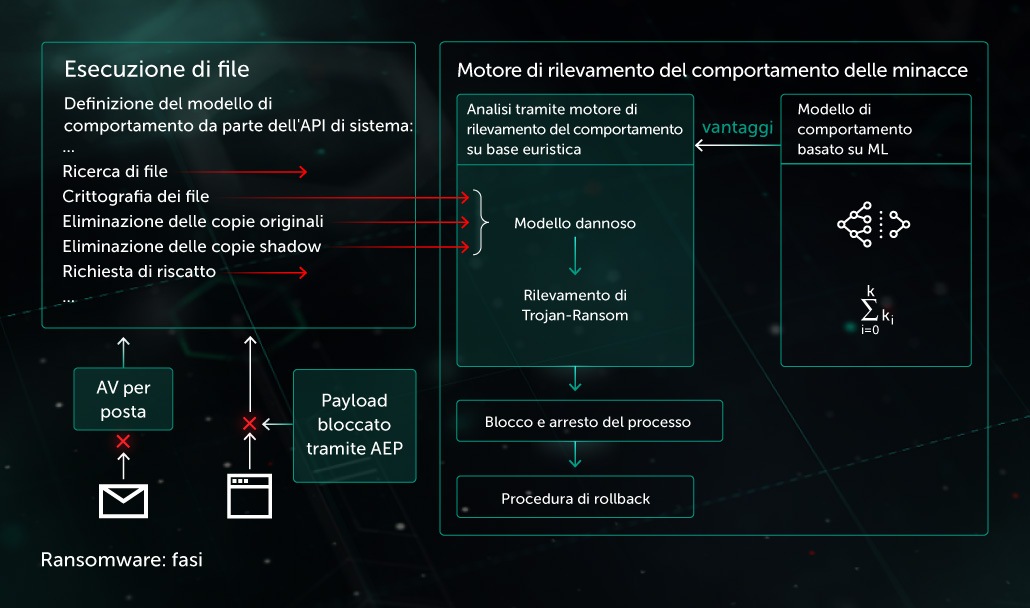

L'attacco ransomware si svolge in varie fasi:

- Distribuzione del malware verso il computer-vittima: allegato dannoso nel messaggio e-mail di spam, sfruttamento di vulnerabilità, penetrazione in caso di attacco mirato

- Esecuzione: vengono crittografati importanti file dell'utente

- Richiesta di riscatto

- Decodifica dei dati (opzionale)

Per poter fornire un'efficace protezione nei confronti del ransomware, una soluzione di sicurezza deve avvalersi di un modello di protezione multilivello. La protezione multilivello Next Generation di Kaspersky fa sì che i nostri prodotti rilevino il ransomware sia nella fase di distribuzione del malware, sia in quella di esecuzione dell'attacco. Qui di seguito esamineremo in dettaglio tali fasi.

Fase di distribuzione: allegato dannoso nell'e-mail di spam

Attualmente, uno dei metodi più comuni per distribuire il ransomware consiste nell'invio tramite e-mail di archivi contenenti script eseguibili (e-mail di spam). In alternativa vengono utilizzati, in qualità di allegato, documenti di Microsoft Office contenenti macro dannose.

Nei prodotti Kaspersky, il componente Mail Antivirus analizza l'intero contesto del messaggio (compresi gli allegati e-mail) e applica avanzate funzionalità euristiche al contenuto.

Fase di distribuzione: Sfruttamento di vulnerabilità

Exploit Prevention (EP) è un componente speciale in grado di bloccare la penetrazione del malware (ransomware compreso) attraverso le vulnerabilità del software. Tra le applicazioni più importanti protette dalla funzionalità EP troviamo i browser, le applicazioni Office, i lettori PDF e via dicendo. Il componente applica un'analisi di sicurezza aggiuntiva del comportamento, in relazione a determinati modelli dannosi, a ogni azione sospetta da parte del software qui sopra menzionato, come l'avvio di un processo figlio. EP consente di bloccare i ransomware, tra cui CryptXXX e molti altri ancora.

Nel 2017, in tutto il mondo ha preso coscienza dell'utilizzo delle vulnerabilità di rete come metodo di distribuzione del ransomware. Il ransomware WannaCry ha proliferato sfruttando la vulnerabilità SMB. Un simile exploit può essere bloccato solo a livello di rete. I prodotti Kaspersky sono dotati di uno speciale componente per l'analisi del traffico di rete: si tratta del sistema di rilevamento delle intrusioni (IDS; Intrusion Detection System). Questo componente analizza i pacchetti di rete a basso livello e applica agli stessi determinati modelli euristici al fine di rilevare attività di rete dannose. Il componente in questione è in grado di rilevare con successo gli exploit EternalBlue/EternalRomance. Ciò ha contribuito a prevenire l'infezione WannaCry.

Fase di esecuzione

Gli autori delle minacce cercano di eludere il rilevamento statico utilizzando metodi di vario genere. In questo caso, la funzionalità di analisi comportamentale diviene l'ultima, e al tempo stesso la più potente linea di difesa. L'analisi di ciascuna attività di processo consente di rivelare i modelli dannosi. Successivamente, il prodotto termina il processo ed esegue il rollback delle modifiche per mezzo del remediation engine. Il rilevamento basato sui modelli comportamentali si rivela di particolare efficacia persino con le minacce ancora sconosciute, ransomware compreso. Un modello ransomware di base si compone di vari step:

1. Individuazione di file di particolare importanza sul computer-vittima

2. Lettura del contenuto di ogni file

3. Crittografia del contenuto e salvataggio delle modifiche apportate al disco

Effettuando il matching in relazione a un simile modello comportamentale malevolo, il motore di rilevamento del comportamento blocca il processo ed esegue il rollback delle modifiche attraverso il remediation engine. Significativi esempi di rilevamento del ransomware mediante l'utilizzo di tale modello sono di fatto rappresentati da Polyglot, WannaCry (parte crittografica del malware), ecc.

La possibilità di individuare e neutralizzare il ransomware non si limita al solo modello menzionato: numerosi altri pattern potrebbero in effetti rivelarsi particolarmente efficaci nei confronti di questa specifica tipologia di minaccia.

L'efficienza dell'approccio sopra descritto è stata ampiamente dimostrata durante l'attacco portato dal ransomware ExPetr nel mese di luglio del 2017. Nella circostanza, gli autori della minaccia utilizzavano una parte di basso livello del ransomware Petya per eseguire la crittografia della Master File Table (MFT, contenente tutti i file, directory e metadati del file system NTFS). Più precisamente, la codifica veniva realizzata eseguendo un componente di alto livello, in grado di riscrivere il Master Boot Record (MBR) del disco rigido. Il componente che agisce in qualità di motore adibito al rilevamento del comportamento delle minacce contrassegna un simile comportamento come dannoso e blocca il processo. Per di più, se altri autori di minacce scrivessero un ransomware simile, le funzionalità previste per lo stesso sarebbero destinate a fallire, indipendentemente dalle tecniche di offuscamento / anti-emulazione utilizzate.

Il ransomware negli attacchi mirati

Nel 2017, gli esperti Kaspersky hanno individuato numerosi gruppi cybercriminali intenti ad attaccare aziende e organizzazioni con un preciso obiettivo primario: crittografare i dati delle stesse.

In molti casi inerenti agli attacchi mirati, i malintenzionati hanno fatto ampio ricorso all'impiego di utility del tutto legittime al fine di crittografare dischi e file. Ad esempio, DiskCryptor per la crittografia e PSExec per installazioni di massa attraverso la rete aziendale. I rilevamenti comportamentali statici e di base relativamente alle utility legittime risulterebbero inefficaci, a causa della produzione di falsi positivi in caso di utilizzo legittimo di queste ultime. Ciò crea la necessità di raccogliere e analizzare l'intero contesto relativo all'impiego di una particolare utility. Per quanto riguarda l'esempio citato, il modello di installazione dell'utility legittima preposta a eseguire la crittografia tramite PSExec potrebbe risultare sospetto: l'applicazione della relativa protezione da parte del prodotto impedirebbe così il danneggiamento dei dati, senza creare falsi allarmi extra per gli altri utenti.