Una delle maggiori sfide, nella lotta alle minacce che insidiano l'hybrid security, è rappresentata dal fatto che queste ultime sono di difficile identificazione. Al pari di sequenze di DNA formate da complesse catene di geni, le minacce destinate al cloud ibrido consistono in un vero e proprio caleidoscopio di virus, worm e Trojan. Il malware non ha sempre avuto aspetti così complessi; oggi, un virus e-mail potrebbe diffondere il proprio motore SMTP, che assomiglia sorprendentemente a un worm. Come si fa a sapere se si tratta di un virus o di un worm? Per gli esperti di cybersecurity e le piattaforme antivirus non è tuttavia difficile rispondere a tale domanda.

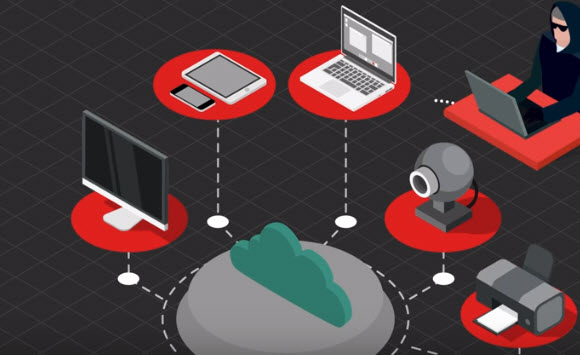

Le minacce ibride rappresentano un pericolo per tutti, in particolar modo per gli utenti privati e per le aziende che si avvalgono di soluzioni di cloud computing: di fatto, i dati custoditi nel cloud presentano i loro specifici rischi di sicurezza. Un conto è implementare la sicurezza sui propri sistemi; altra cosa è quando i dati raggiungono il cloud e sono fuori dal nostro controllo. I provider di cloud hanno a che fare con le stesse minacce di cybersecurity che incombono su di noi e, al tempo stesso, si trovano a dover fronteggiare problemi di sicurezza fisica. È quindi importante scegliere un provider di servizi cloud in grado di garantire una comprovata e piena compliance in materia di sicurezza. Passa in rassegna qui di seguito le cinque minacce più diffuse per quanto riguarda l'hybrid security: troverai anche le soluzioni da adottare se la tua azienda si trova sul lato vulnerabile dell'attacco.

Virus/worm ibrido

Si tratta di un codice malevolo in grado di combinare le caratteristiche di entrambe le tipologie di malware. Secondo quanto afferma Ed Skoudis, esperto del SANS Institute e autore della pubblicazione "Malware: Fighting Malicious Code", la maggior parte dei virus più recenti rientra proprio nella categoria ibrida. Le potenziali soluzioni e/o misure di prevenzione da adottare, per gli utenti privati e le aziende vittime di simili attacchi, o semplicemente a rischio, comprendono:

- Installazione di un software antivirus cloud per l'utilizzo domestico e di un software di tipo hybrid cloud security per l'uso aziendale

- Patching dei sistemi operativi, al fine di evitare pericolose vulnerabilità

- Disattivazione degli script nelle impostazioni del browser Web

Risk assessment inadeguati in materia di sicurezza

Per garantire al meglio la protezione dei dati si rivela indispensabile un'accurata analisi dei rischi di sicurezza; in tal modo le aziende e i provider di cloud possono sapere dove concentrare i propri sforzi in termini di sicurezza IT. Non conoscendo sufficientemente i rischi presenti, un'azienda (o un provider di servizi cloud) può trovarsi in difficoltà nel determinare le modalità e l'origine di un attacco. È di sicuro più difficile tappare un foro quando non si sa bene dove sia. Le potenziali soluzioni comprendono:

- Un processo di risk-prevention and assessment periodicamente rivisto e discusso

- La regolare scansione da parte dei sistemi IDS/IPS, in cerca di traffico nocivo

- Monitoraggio dei log attivato e installazione dei più recenti aggiornamenti del software

Inefficace gestione della sicurezza

Hanno bisogno di protezione tutti gli elementi del computer: dalla memoria al software, fino ai dati archiviati. Tuttavia, i dati del cloud vengono archiviati in remoto e il cloud provider ha la possibilità di definire le funzionalità di sicurezza applicate al cloud stesso. Ciò potrebbe comportare, da parte del provider, l'utilizzo di procedure di autenticazione e autorizzazione non sufficientemente sicure rispetto a quanto richiesto dall'utente. È possibile colmare le potenziali lacune a livello di sicurezza cloud nei modi seguenti:

- Replica dei controlli effettuati su tutte le soluzioni cloud di cui si dispone

- Trasferimento sui server interni, opportunamente protetti, dei dati sensibili archiviati nel cloud

- Crittografia dei dati prima della loro archiviazione nel cloud

Insufficiente protezione della proprietà intellettuale (PI)

La proprietà intellettuale è qualcosa che abbiamo creato; ne fanno parte le idee stesse. Può trattarsi, ad esempio, di informazioni proprietarie che un'azienda utilizza per distinguersi dalla concorrenza. La proprietà intellettuale non è di pubblico dominio: per tale motivo richiede l'applicazione di una crittografia particolarmente accurata e meticolosa, in caso di archiviazione in remoto. Una protezione inadeguata della PI significa che i dati sensibili potrebbero essere facilmente accessibili agli hacker. Le soluzioni comprendono:

- Sviluppo di un dettagliato modello di minaccia, a cui attenersi

- Organizzazione di una matrice dei permessi

- Hardening dei componenti open-source, allo scopo di prevenire eventuali incursioni

Mancanza di comunicazione con il provider di cloud

Tutti i provider di cloud dovrebbero fornire accordi che consentano di conoscere esattamente i livelli di servizio previsti. Senza accordi del genere, si possono esporre i dati a inutili rischi, in quanto non si è affatto sicuri di quali possano essere le responsabilità assunte dal provider. Si può migliorare la comunicazione con il proprio cloud provider nei modi seguenti:

- Fare riferimento a ciò che prevede il "CSA Security, Trust and Assurance Registry" (apposito programma per la gestione della sicurezza nel cloud) per sapere in dettaglio cosa chiedere

- Porre un maggior numero di domande, stabilendo standard e aspettative particolarmente rigorosi relativamente ai tipi di risposta che ci si aspetta di ottenere dal provider di cloud.

Purtroppo, esiste tutta una serie di minacce per quanto riguarda l'hybrid cloud security. Quelle descritte qui sopra sono soltanto alcune delle problematiche più comuni, ad ogni caso risolvibili. Con un minimo di pianificazione e di conoscenze, allo scopo di migliorare il livello di compliance aziendale in materia di sicurezza IT, tali minacce si possono mitigare con successo. In tal senso, la partnership con una società di fiducia, in grado di garantire un valido modello di sicurezza flessibile ed efficaci soluzioni di cloud security, rappresenta indubbiamente un significativo passo in avanti.

Articoli e link correlati:

Sicurezza dei siti web: la tua azienda è a rischio?

Cosa sono l'IoT e la sicurezza IoT

Cos'è la VPN e perché è necessaria

Threat Intelligence

Cos'è l'Advanced Persistent Threat, segnali di una APT

Prodotti correlati:

Kaspersky Hybrid Cloud Security

Kaspersky Endpoint Security for Business

Kaspersky Free Cloud Antivirus

Kaspersky Security Cloud