Kaspersky Security Network (KSN), la sofisticata Threat Intelligence assistita dal cloud

Kaspersky Security Network (KSN) è una complessa infrastruttura distribuita dedicata all'elaborazione intelligente di flussi di dati correlati alla Cybersecurity e provenienti da milioni di utenti volontari in tutto il mondo. Analizzando automaticamente nel cloud tali flussi di dati, il sistema assicura tempi di reazione più rapidi nei confronti delle minacce informatiche nuove e di quelle ancora sconosciute, offrendo il massimo livello di protezione a partner e clienti. È uno dei componenti più importanti della protezione multilivello Next Generation di Kaspersky, una perfetta combinazione di analisi di esperti, algoritmi di machine learning e Big Data, in grado di rilevare con particolare efficacia e accuratezza i modelli comportamentali del malware, nuove minacce informatiche e ogni singola variazione che interviene nell'ambito dei relativi scenari IT.

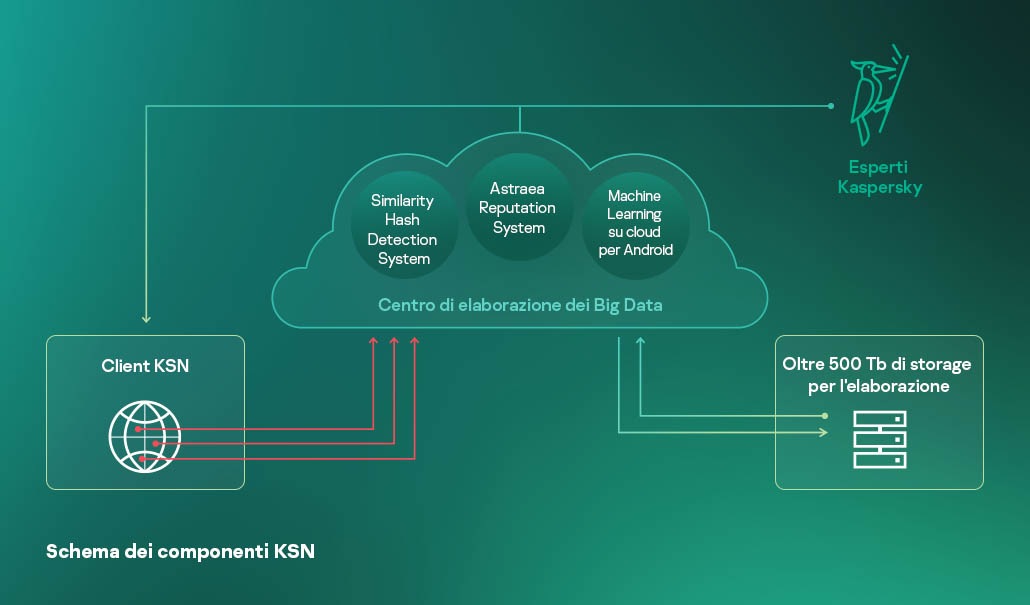

Lo schema qui sopra inserito illustra gli elementi di base della soluzione KSN, tra cui:

- Astraea Reputation System. Il sistema aggrega in tempo reale l'insieme delle statistiche raccolte con meta-informazioni riguardanti gli oggetti sospetti rilevati in tutto il mondo. Un'accurata analisi consente in seguito di determinare la specifica reputazione dell'oggetto. I verdetti inerenti al rilevamento di oggetti dannosi divengono immediatamente disponibili, per tutti gli utenti, attraverso l'infrastruttura KSN. Se Astraea, sul momento, non dispone di informazioni sufficienti riguardo a un determinato oggetto, al fine di emettere il relativo verdetto il sistema provvede a ricalcolarne il rating, una volta completata la raccolta di informazioni aggiuntive.

- Similarity Hash Detection System, una sofisticata tecnologia basata su ML in grado di rilevare le varianti del malware. La componente cloud del sistema raccoglie caratteristiche di un file multiple da diverse fonti, tra cui sistemi automatici interni di elaborazione del malware. Quindi un approccio di machine learning viene utilizzato per trovare le caratteristiche comuni a tutto il gruppo di file dannosi simili. Sulla base di queste caratteristiche, vengono calcolati i Similarity Hash (SH), poi resi noti tramite KSN. Il prodotto endpoint estrae le caratteristiche di un file sull'endpoint, ne calcola il suo SH e lo controlla nei database SH sia pubblici sia locali. Questo approccio consente ai prodotti Kaspersky di rilevare intere famiglie di malware polimorfi in rapido cambiamento.

- Cloud ML for Android per il rilevamento delle minacce mobili. In tale sistema il modello predittivo assume la forma di un ensemble di decision tree. Questo potente modello di machine learning, sviluppato sulla base di milioni di sample, è in grado di rilevare il malware con elevata precisione: richiede tuttavia l'esecuzione di numerose risorse, di fatto non disponibili su un semplice dispositivo mobile. Ecco dove sfruttiamo l'approccio cloud-based. In primo luogo, l'agente sul dispositivo di un utente raccoglie più caratteristiche di un'applicazione Android: i suoi punti di ingresso, le autorizzazioni, ecc., per ottenere una descrizione precisa dell'app (non vengono raccolti dati utente sensibili). Questo vettore di dati viene inviato al cloud KSN, dove viene elaborato tramite il modello Cloud ML for Android; il relativo verdetto di classificazione sarà poi immediatamente restituito al dispositivo mobile.

L'approccio KSN offre i seguenti vantaggi, in relazione al livello di sicurezza finale dei sistemi e dei dati di cui fanno uso i clienti:

- Rilevamento di malware avanzati e sconosciuti

- Errori di rilevamento ridotti (falsi positivi)

- Considerevole riduzione, da ore a secondi o minuti, del tempo di risposta alle nuove minacce, rispetto alle tradizionali risposte signature-based.

Principi di base della protezione dei dati tramite KSN:

- Le informazioni elaborate si limitano a quelle necessarie per migliorare gli algoritmi di rilevamento, perfezionare il funzionamento dei prodotti e offrire soluzioni migliori ai nostri clienti;

- Le informazioni processate dal sistema vengono ricevute dai clienti che hanno accettato il Contratto di licenza per l'utente finale (EULA) e lo specifico contratto KSN, in cui si descrive in dettaglio il tipo di informazioni ottenute;

- La partecipazione al contratto KSN può essere abilitata o disabilitata in qualsiasi momento, attraverso le impostazioni della soluzione;

- I dati ricevuti dal KSN non vengono attribuiti a un utente specifico. Le informazioni vengono utilizzate sotto forma di statistiche aggregate, su server separati, con l'applicazione di policy particolarmente severe e rigorose in materia di diritti di accesso;

- Le informazioni condivise sono protette, anche durante il trasferimento delle stesse, in conformità ai requisiti legali vigenti e ai rigorosi standard di settore inerenti a crittografia, certificati digitali, firewall e molto altro ancora.