Adaptive Anomaly Control

La riduzione della superficie di attacco, in altri termini hardening, si può rivelare una tecnica di prevenzione altamente efficiente, peraltro disponibile a basso costo. Se si conoscono le vulnerabilità del proprio sistema IT e le relative funzionalità in eccesso, si possono bloccare in modo proattivo le azioni che potrebbero condurre allo sfruttamento di tali falle di sicurezza.

L'uso quotidiano di simili metodi può tuttavia generare alcuni inconvenienti. In primo luogo, le limitazioni di carattere generale ignorano specifici scenari: questo può di fatto penalizzare gli utenti legittimi. Ad esempio, le macro presenti nei file MS Word rendono possibile l'esecuzione di PowerShell direttamente dal documento: questa "utile" funzionalità ha involontariamente prodotto numerose epidemie di malware. Tuttavia, bloccando l'attivazione delle macro per l'intera azienda, il personale all'opera nella divisione finanziaria della stessa potrebbe non essere molto contento, visto che deve necessariamente far uso di documenti Word contenenti macro.

Un ulteriore problema è rappresentato dal fatto che l'hardening manuale presuppone una notevole mole di lavoro da parte degli specialisti della sicurezza IT. La modifica di ogni singola regola di blocco per un'intera serie di applicazioni e gruppi diversi richiederebbe una quantità di tempo davvero proibitiva anche ad amministratori particolarmente esperti. Inoltre, la presenza di nuove minacce e le eventuali modifiche apportate all'infrastruttura richiedono una costante e regolare attività di revisione dei criteri di sicurezza adottati.

Adaptive Anomaly Control (AAC), un nuovo modulo di protezione implementato nella soluzione Kaspersky Endpoint Security, è uno strumento intelligente per la riduzione automatizzata della superficie di attacco. Questa tecnologia consente di personalizzare l'hardening dei sistemi fino al livello dei singoli utenti o dei diversi gruppi di utenti, in modo da soddisfare ogni esigenza in merito, impedendo al contempo lo sfruttamento delle vulnerabilità del sistema o delle funzionalità in eccesso.

Principali funzionalità del modulo Adaptive Anomaly Control:

(1) Un set completo di efficaci regole di controllo create dagli esperti Kaspersky e basate su dati recuperati attraverso apposite tecniche di machine learning. Gli algoritmi di analisi comportamentale consentono di individuare nuovi potenziali euristici relativi ad azioni sospette compiute all'interno del sistema. In alcuni casi specifici, tuttavia, tali attività potrebbero rivelarsi legittime: risulta pertanto impossibile ricorrere a una sorta di blocco generale. In ogni caso, la definizione e l'individuazione di simili eccezioni da parte degli esperti può trasformare questi potenziali euristici in regole di hardening pienamente funzionanti e operative.

Un esempio comune di comportamento sospetto si ha quando un'applicazione viene avviata da un processo di sistema: Windows Session Manager, ad esempio, o Local Security Authority Process oppure Windows Start-Up Application. Vi sono casi in cui potrebbe trattarsi di un'azione del tutto legittima, effettuata ad esempio all'avvio del sistema operativo Windows. Il compito degli esperti è quello di identificare simili condizioni, e creare quindi una regola di controllo in grado di bloccare l'esecuzione di applicazioni da parte del processo di sistema, seppure con opportune eccezioni, per consentire il corretto funzionamento del sistema operativo.

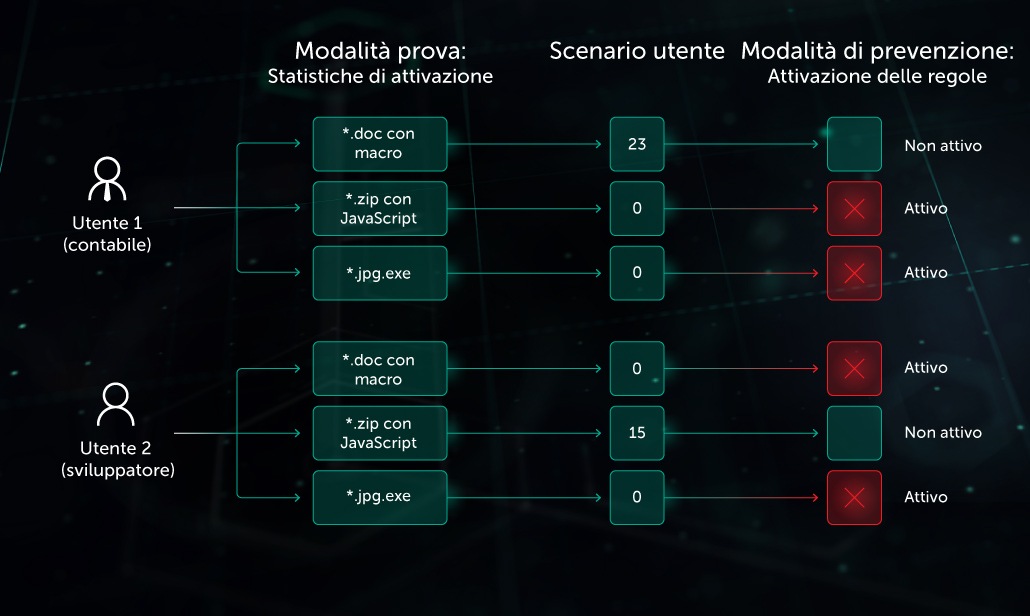

(2) Adattamento automatizzato (modalità smart), basato sull'analisi delle attività svolte dell'utente. Ciò riduce considerevolmente la necessità di una configurazione manuale delle regole di controllo. Inizialmente, il modulo AAC agisce in modalità apprendimento, raccogliendo dati statistici sulle regole di controllo attivate in un periodo di tempo specifico, per creare un modello delle attività abituali di un utente o di un gruppo (scenario legittimo). Successivamente, in modalità prevenzione, il sistema attiva solo quelle regole in grado di bloccare le azioni che si rivelano anomale in relazione allo scenario previsto per il gruppo o l'utente in causa. Se un modello relativo alle attività abituali dovesse cambiare per qualsiasi motivo, si potrà ricondurre il modulo AAC in modalità apprendimento e creare quindi un nuovo scenario.

Ad esempio, un indicatore della pericolosità di un allegato e-mail è la presenza di codice JavaScript nell'archivio: i dipendenti che operano nella divisione finanziaria dell'azienda non avrebbero mai bisogno di scambiare in modo legittimo archivi del genere. Una simile situazione è invece comune tra gli sviluppatori. Quando Adaptive Anomaly Control rileva scenari diversi, blocca gli allegati con contenuto attivo in relazione a un determinato gruppo di utenti (divisione finanziaria), ma non provvede a bloccare tali allegati se gli stessi sono destinati a un altro gruppo (sviluppatori).

(3) Fine-tuning. Oltre alla modalità automatica, lo stesso amministratore di sistema può controllare l'attivazione delle regole di blocco e creare singole eccezioni nel momento in cui il comportamento da bloccare potrebbe far parte dell'attività legittima di determinati utenti, dispositivi o applicazioni.

Ad esempio, bloccare l'esecuzione dei file provvisti di doppia estensione (come img18.jpg.exe) sarebbe la corretta regola di controllo nel 99% dei casi. Tuttavia, in alcuni sistemi, i file con doppia estensione possono essere legittimamente usati (update.txt.cmd). In questo caso, l'admin può agevolmente aggiungere un'eccezione per consentire tale attività.

(4) Sinergia multi-strumento. Il modulo Adaptive Anomaly Control non solo riduce la superficie di attacco e l'esposizione alle minacce, compreso il malware zero-day, ma migliora anche la performance collaborativa di Kaspersky Endpoint Security, come parte di una piattaforma di sicurezza multilivello. L'attivazione di una particolare regola AAC può fungere da prezioso segnale per un esame più approfondito di un oggetto sospetto da parte di altri moduli di protezione o di specialisti esperti in materia di Cybersecurity.