Una significativa quota dello spam di settembre ha inoltre riguardato numerose proposte relative all'assicurazione auto, così come varie offerte commerciali inerenti a servizi poligrafici, quali, ad esempio, la realizzazione di calendari per il 2014.

Sommario

- Il trimestre in cifre

- Ritorno alle origini

- News e malware

- Le statistiche del terzo trimestre 2013

- Phishing

- Conclusioni

Il trimestre in cifre

- Nel terzo trimestre del 2013 la quota dello spam presente nel traffico di posta elettronica è diminuita del 2,4% rispetto al trimestre precedente; tale indice ha fatto quindi registrare un valore medio pari al 68,3% del volume complessivo di messaggi e-mail circolanti in Rete.

- La quota relativa ai messaggi di phishing individuati nel flusso globale delle e-mail è aumentata di 3 volte, facendo in tal modo segnare un indice pari allo 0,0071% del volume complessivo di messaggi di posta elettronica diffusi in Rete.

- Sono stati individuati allegati nocivi nel 3,9% dei messaggi e-mail; evidenziamo come, rispetto al trimestre precedente, si sia assistito ad un significativo incremento del valore relativo a tale indice (+ 1,6%).

Ritorno alle origini

Nel terzo trimestre del 2013, la maggior dose di creatività è stata indubbiamente dimostrata da quegli spammer intenti a promuovere la tipologia di prodotto (forse) in assoluto più famosa tra quelle abitualmente pubblicizzate da coloro che sono soliti inondare le e-mail box degli utenti di ogni angolo del globo di messaggi di posta elettronica indesiderati: stiamo parlando, naturalmente, di quei farmaci (o affini), più o meno "miracolosi", in grado di aumentare la "potenza maschile". Nell'ambito delle campagne di spam dedicate a tale specifica tematica, gli spammer hanno fatto attivamente ricorso sia agli abituali trucchi escogitati per eludere l'azione protettiva svolta dai filtri antispam, sia ai consueti metodi di ingegneria sociale, di solito utilizzati per "raggirare" i destinatari delle e-mail "spazzatura".

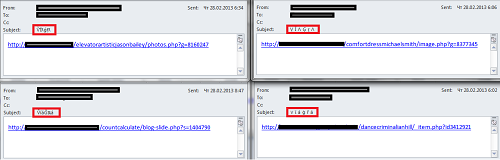

In uno dei mailing di massa da noi intercettati, gli spammer si sono ad esempio avvalsi del seguente schema: nell'oggetto dell'e-mail, mediante l'utilizzo di caratteri di vario genere, era stata inserita una parola che, al momento della lettura, poteva apparire del tutto simile all'arcinoto termine «Viagra». Il corpo del messaggio, da parte sua, conteneva esclusivamente un link, preposto a condurre gli utenti verso un sito web di natura, per così dire, "farmaceutica".

In genere, questa inusitata "brevità" nel comporre le e-mail, viene utilizzata dagli spammer nel tentativo di bypassare i filtri adibiti a vagliare i contenuti dei messaggi di posta elettronica: il testo, difatti, non contiene nessuna parola chiave ed il filtro, semplicemente, non potrà in alcun modo riconoscere la parola «Viagra» presente nell'oggetto dell'e-mail; per contro, il destinatario del messaggio ne interpreterà facilmente il significato. Oltre a ciò, abbiamo osservato come, in ogni messaggio, la parola inserita nell'oggetto fosse stata composta in maniera sempre diversa; questo significa che l'aggiunta al database di qualsiasi nuova parola chiave non avrebbe comunque aiutato l'azione abitualmente compiuta dal filtro antispam. Il fatto è che il sistema di codifica UTF-8 abbraccia l'insieme dei caratteri utilizzati in tutte le lingue del mondo, anche nelle lingue più rare, anche in quelle ritenute, di fatto, ormai "morte". Molte lingue possiedono inoltre lettere specifiche, numerosi fattori ed elementi di modifica per le varie lettere di cui è costituito il loro alfabeto; abbondano, allo stesso tempo, infinite peculiarità a livello di scrittura, anche se, tutto sommato, la base delle varie lingue in questione rimane pur sempre l'alfabeto latino. Il sistema di codifica sopra citato, ad esempio, annovera più di un centinaio di caratteri riconducibili alla lettera «a». Risulta quindi perfettamente ovvio come, combinando gli infiniti caratteri a disposizione, la stessa parola «Viagra» possa essere scritta in centinaia di milioni di modi diversi.

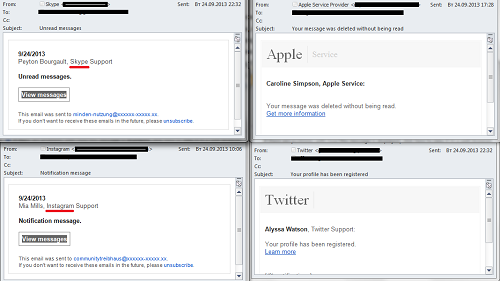

Segnaliamo inoltre, all'interno dei flussi di spam che hanno caratterizzato il terzo trimestre del 2013, un'ulteriore campagna di spam di particolare rilevanza: nella circostanza, i messaggi e-mail distribuiti in Rete dagli spammer sono stati camuffati sotto forma di notifiche ufficiali (apparentemente!) inviate agli utenti dagli amministratori di popolari servizi di posta elettronica o di celebri social network. Attraverso tali messaggi si comunicava, ad esempio, l'avvenuta registrazione di un profilo utente, oppure si informava il destinatario riguardo all'impossibilità di recapitare, per un motivo o per l'altro, un determinato messaggio. Tuttavia, cliccando sull'apposito link inserito nel corpo dell'e-mail, l'ignaro utente sarebbe giunto su un sito web violato, adibito al redirect; nella fattispecie, i link sono risultati preposti a reindirizzare i destinatari dei messaggi contraffatti verso il sito di un negozio online, specializzato nella vendita di farmaci per aumentare la "potenza maschile".

Come evidenzia lo screenshot multiplo qui sopra riportato, gli autori del mailing di massa in questione hanno mascherato i loro messaggi fasulli sotto forma di notifiche provenienti - a prima vista - da società di primaria importanza, quali Apple, Yahoo, Google, Amazon, eBay, Twitter, Instagram, Skype, ed altre ancora. E' piuttosto singolare il fatto che, nella circostanza, gli spammer non abbiano compiuto particolari "sforzi": per elaborare la maggior parte delle e-mail in causa essi hanno difatti utilizzato un unico modello, cambiando di volta in volta soltanto il nome della società presa di mira.

E' interessante osservare come un simile schema (messaggi fasulli camuffati sotto forma di notifiche - link verso il sito violato - redirect al sito web finale) venga spesso utilizzato anche dagli spammer che si dedicano principalmente alla distribuzione di pericolosi codici nocivi nelle e-mail box degli utenti. Questa specifica tipologia di spam viene in genere diffusa attraverso appositi programmi di partenariato, nell'ambito dei quali lo spammer riceve un compenso per ogni utente che, dopo aver cliccato sul link nocivo, infetta il proprio computer con un programma malware. I termini per ricavare dei profitti dalla conduzione di campagne di spam volte a pubblicizzare prodotti farmaceutici ed affini sono, in sostanza, identici: in tal caso, tuttavia, lo spammer riceve una determinata somma di denaro non in base al numero di computer che è riuscito ad infettare, ma in base alla quantità di "pillole" acquistate online dagli utenti transitati attraverso i link via via disseminati. Questo significa che i malintenzionati utilizzano lo stesso identico schema nel quadro di vari programmi di partenariato. Abbiamo inoltre osservato come, in alcuni casi, gli spammer abbiano sfruttato il medesimo mailing di massa per due diversi programmi di affiliazione: in effetti, a seconda della regione geografica in cui erano ubicati i potenziali destinatari delle e-mail di spam - oppure a seconda della specifica ora del giorno in cui veniva inviato il messaggio - i link presenti nelle e-mail indesiderate erano destinati a condurre verso siti web completamente diversi tra loro. Gli utenti situati nei paesi in cui occorre una specifica ricetta medica per acquistare qualsiasi tipo di farmaco venivano ad esempio rediretti su un sito web adibito alla vendita online del "viagra"; tutti gli altri utenti, invece, venivano convogliati verso un sito web nocivo o fraudolento.

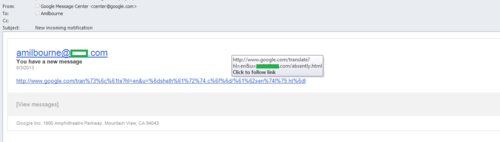

Segnaliamo, poi, il rilevamento di un ulteriore interessante mailing di massa, nell'ambito del quale gli spammer hanno fatto ricorso ai consueti metodi di ingegneria sociale (gli abituali messaggi contraffatti erano stati mascherati sotto forma di notifiche provenienti da una nota risorsa web) e di offuscamento dei link.

Nella circostanza, le e-mail risultavano camuffate in veste di comunicazioni ufficiali provenienti, a prima vista, dal Google Message Center. Il corpo del messaggio conteneva un link preposto ad indirizzare l'utente verso il dominio di Google. In realtà, nel caso specifico, gli spammer avevano semplicemente utilizzato il servizio Google.Translate al fine di mascherare i propri siti web: per la precisione, essi avevano provveduto ad inserire gli indirizzi di tali siti nell'apposito riquadro riservato alle query normalmente effettuate dagli utenti del suddetto servizio online per ottenere la traduzione del testo nella lingua di destinazione desiderata. In realtà, gli spammer non avrebbero avuto bisogno di alcun servizio di traduzione, poichè la denominazione dei loro siti, originariamente in lingua inglese, veniva di fatto "tradotta" sempre in inglese.

Gli autori dei suddetti messaggi di spam si sono inoltre avvalsi di un ulteriore trucco: una parte delle lettere presenti nel link "incriminato" (diversa da messaggio a messaggio) è stata in effetti sostituita con il rispettivo equivalente esadecimale nella codifica ASCII. Come è noto, il browser riconosce facilmente un link offuscato, e provvede quindi ad aprire ugualmente il sito web di riferimento; nella circostanza specifica, invece, ognuno di tali link sarebbe apparso“unico” ai filtri anti-spam.

News e malware

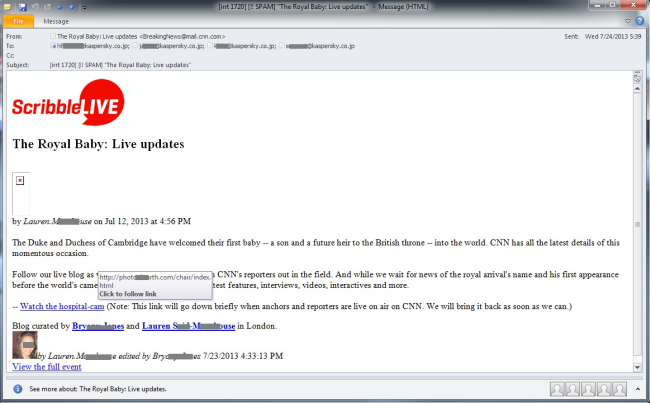

Lungo tutto l'arco del trimestre qui analizzato, sulla scena internazionale hanno avuto luogo numerosi avvenimenti di rilievo, i quali, naturalmente, hanno suscitato un notevole interesse presso il vasto pubblico della Rete: si è trattato, in particolar modo, della nascita del "Royal Baby" - il figlio di William d'Inghilterra e Kate Middleton, rispettivamente Duca e Duchessa di Cambridge; della “caccia” condotta dall'FBI nei confronti dell'informatico statunitense Edward Snowden, ex-collaboratore dei servizi di intelligence USA; del gravissimo incidente ferroviario verificatosi nel nord della Spagna. Nel corso del terzo trimestre del 2013, tutti gli argomenti sopra elencati sono stati ampiamente "sfruttati" dai malintenzionati dello spam dediti alla distribuzione di pericolosi programmi malware.

I messaggi e-mail nocivi da noi individuati si sono presentati sotto varie forme, con varie composizioni; nella maggior parte dei casi, tuttavia, essi imitavano le e-mail abitualmente diffuse dai siti web che si occupano di news. I link presenti nella totalità dei messaggi sopra descritti conducevano, tuttavia, verso siti Internet violati, preposti a redirigere gli utenti verso una pagina web contenente uno dei più diffusi e pericolosi kit di exploit, il famigerato Blackhole. Qualora un utente fosse giunto - a sua totale insaputa - su tale sito, Blackhole avrebbe immediatamente iniziato a ricercare le vulnerabilità presenti nel software installato sul computer-vittima. Nel caso fosse stata effettivamente individuata qualche falla di sicurezza, sul computer dell'utente sarebbero stati subito scaricati alcuni programmi nocivi, incluso gli insidiosi Trojan-Spy, specializzati nel compiere il furto dei dati personali.

Ricordiamo a tal proposito come, proprio nel mese di ottobre 2013, sia stato arrestato in Russia l'autore di Blackhole, meglio conosciuto con il nickname di "Paunch". Non è dato sapere, al momento, cosa ne sarà, in futuro, del suddetto kit di exploit. Forse subentrerà, nella sua gestione, qualche altro cybercriminale, oppure, magari, in sostituzione di Blackhole, gli spammer inizieranno ad utilizzare in maniera più attiva altri exploit pack. E' lecito tuttavia attendersi, tra qualche tempo, una certa diminuzione, in seno ai flussi di spam, del numero dei mailing di massa nocivi riconducibili a tale specifica tipologia, volta a sfruttare i principali eventi che si producono sulla scena internazionale e le conseguenti "news" che ne descrivono ogni minimo dettaglio.

Le statistiche del terzo trimestre 2013

Quota di spam nel traffico di posta elettronica

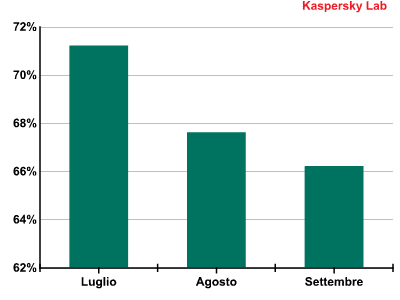

Lungo tutto l'arco del terzo trimestre del 2013, la quota relativa ai messaggi di spam presenti all'interno dei flussi di posta elettronica globali è progressivamente diminuita, attestandosi su un valore medio pari al 68,3% del volume totale dei messaggi e-mail circolanti in Rete; come abbiamo visto, tale significativo indice ha fatto complessivamente registrare un sensibile decremento (- 2,4%) rispetto all’analogo valore rilevato nel secondo trimestre dell’anno in corso.

Quote di spam rilevate mensilmente nel traffico e-mail nel corso del terzo trimestre del 2013

Gli indici relativi al terzo trimestre dell'anno, tuttavia, sono risultati inferiori di soli 0,3 punti percentuali rispetto al valore medio complessivamente rilevato nel periodo intercorrente tra il mese di gennaio e il mese di giugno 2013; non risulta pertanto possibile parlare, per il momento, del manifestarsi di una precisa tendenza riguardo alla diminuzione della quota di spam in seno al traffico e-mail mondiale.

Geografia delle fonti di spam

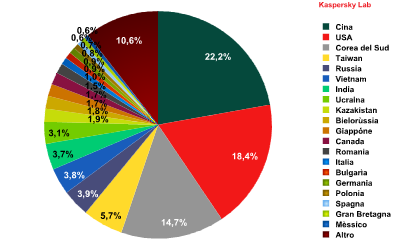

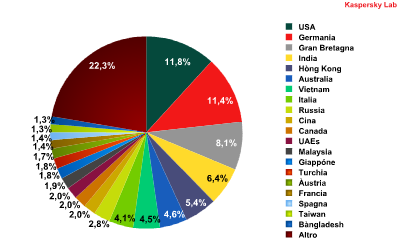

Ripartizione geografica delle fonti di spam rilevate nel terzo trimestre del 2013 - Suddivisione per paesi

Le prime tre posizioni della speciale graduatoria relativa alla ripartizione geografica delle fonti dello spam mondiale sono rimaste invariate rispetto al trimestre precedente. L'indice attribuibile alle e-mail indesiderate distribuite nelle caselle di posta elettronica degli utenti della Rete di ogni angolo del globo dagli spammer insediati nel territorio della Repubblica Popolare Cinese - paese leader della graduatoria qui analizzata - ha fatto tuttavia registrare una diminuzione di 0,9 punti percentuali; a sua volta, la quota relativa ai messaggi e-mail di spam provenienti dagli Stati Uniti d’America (seconda posizione) ha presentato un incremento pari all' 1,2%. Rispetto all'analogo rating del trimestre precedente è risultata ugualmente in aumento la quota riconducibile alla Corea del Sud (+2,1%), collocatasi sul terzo gradino del "podio" virtuale. In totale, nel trimestre oggetto del presente report, oltre il 55% del volume globale dei messaggi di posta elettronica “spazzatura” diffusi su scala mondiale è stato inoltrato verso le e-mail box degli utenti dal territorio dei tre suddetti paesi.

Così come in precedenza, la quarta posizione della classifica analizzata nel presente capitolo del nostro report trimestrale dedicato al fenomeno spam è andata nuovamente ad appannaggio di Taiwan (+ 0,1%).

La Russia (+ 1,3%), da parte sua, si è insediata al quinto posto della graduatoria; la quota percentuale ascrivibile al paese più esteso del globo è in sostanza aumentata di una volta e mezzo rispetto all'analogo rating stilato riguardo al secondo trimestre dell'anno.

E' di particolare interesse osservare come, parallelamente all'incremento che si è avuto riguardo al numero dei messaggi e-mail indesiderati provenienti dal territorio della Federazione Russa, si sia registrata una significativa diminuzione delle quote relative allo spam inviato dal territorio di alcune ex-repubbliche sovietiche, quali Bielorussia (- 0,9%), Ukraina (- 0,9%) e Kazakhstan (- 1,5%); ricordiamo, a tal proposito, come tali paesi, nell'ambito della classifica relativa al trimestre precedente, occupassero invece posizioni superiori a quella della Russia.

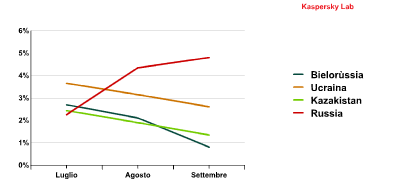

Dinamiche relative alla diffusione dei messaggi di spam provenienti da Russia, Bielorussia, Ukraina e Kazakhstan - Periodo: 3° semestre del 2013

Non possiamo ad ogni caso affermare che i malintenzionati, in questo preciso periodo dell'anno, stiano organizzando nuove botnet. Le evidenti fluttuazioni delle curve visibili nel grafico qui sopra inserito possono essere invece determinate dal fatto che gli spammer, per la conduzione di qualche estesa campagna di spam, abbiano iniziato ad avvalersi di un'altra rete-zombie, invece della botnet abitualmente utilizzata.

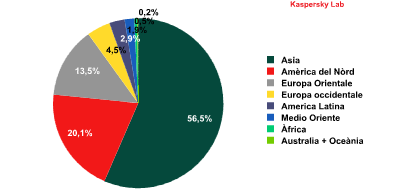

Ripartizione delle fonti di spam per regioni geografiche

Suddivisione delle fonti di spam per macro-aree geografiche mondiali -

Situazione relativa al terzo trimestre del 2013

La graduatoria relativa alla ripartizione delle fonti di spam per macro-regioni geografiche mondiali risulta sostanzialmente invariata rispetto ai primi due trimestri del 2013; osserviamo, inoltre, come in relazione all'analogo rating stilato riguardo al trimestre scorso, non presentino variazioni di rilievo nemmeno gli indici percentuali attribuibili alle varie macro-aree.

Così come in precedenza, la leadership della speciale classifica qui esaminata è andata ad appannaggio del continente asiatico (+ 0,2%), peraltro con un notevole margine percentuale rispetto alle altre macro-regioni del globo; al secondo posto si è piazzata l'America Settentrionale (+ 1,9%), mentre in terza posizione si è collocata l'Europa Orientale (- 0,2%).

Le variazioni relative alle quote ascrivibili alle restanti regioni geografiche mondiali si sono mantenute entro la soglia dell' 1%.

Riteniamo sia di particolare importanza porre in evidenza il fatto che, molto spesso, non vi è alcuna correlazione tra la destinazione geografica dei messaggi di spam e le fonti dalle quali questi ultimi provengono. Ad esempio, notevoli quantità di spam prodotte in Africa vanno a finire nelle caselle di posta elettronica degli utenti ubicati sul territorio della Federazione Russa; montagne di messaggi e-mail indesiderati giungono poi in Europa direttamente dalla Corea del Sud, mentre lo spam proveniente dai paesi dell'Europa Occidentale viene distribuito in maniera uniforme in tutto il mondo.

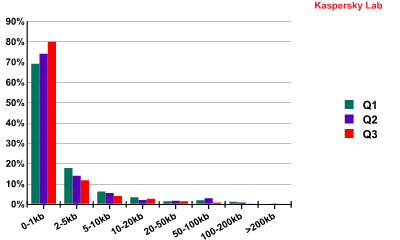

Dimensioni dei messaggi di spam

Dimensioni delle e-mail di spam - Quadro relativo al terzo trimestre del 2013

Il grafico qui sopra riportato evidenzia come, nel corso del 2013, sia progressivamente cresciuto, trimestre dopo trimestre, il numero dei messaggi e-mail "spazzatura" aventi dimensioni estremamente contenute (1 Кb o addirittura meno di un kilobyte). La maggior parte di tali messaggi, in sostanza, non contiene alcun testo. Gli spammer provvedono difatti a collocare, all'interno di essi, esclusivamente un link, in genere preposto a convogliare l'utente verso un sito di redirect, oppure a condurre verso uno dei numerosi servizi online in grado di generare URL brevi. Il compito originale per cui sono stati creati tali servizi è, ovviamente, quello di accorciare collegamenti ipertestuali particolarmente lunghi e scomodi da gestire; gli spammer, invece, si avvalgono di essi per rendere in pratica «unico» l'abituale link presente nei messaggi diffusi attraverso la campagna di spam condotta sul momento. Desideriamo sottolineare, nella circostanza, come, da un lato, e-mail del genere complichino in maniera considerevole il lavoro abitualmente svolto dai filtri anti-spam; dall'altro lato, viste le dimensioni estremamente contenute di queste ultime, gli spammer possono agevolmente distribuire, in tempi rapidi, enormi quantità di messaggi del genere nelle caselle di posta elettronica degli utenti della Rete ubicati in ogni angolo del pianeta.

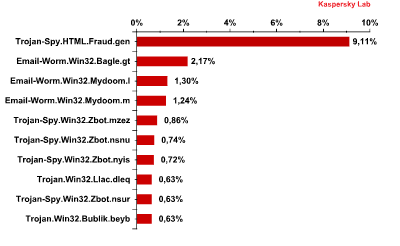

Allegati nocivi rilevati nel traffico di posta elettronica

Nel terzo trimestre del 2013, all’interno dei flussi e-mail mondiali, la quota relativa ai messaggi di posta elettronica contenenti allegati dannosi si è attestata su un valore medio pari al 3,9% del traffico e-mail globale, facendo in tal modo registrare un incremento di 1,6 punti percentuali rispetto all’analogo valore rilevato nel trimestre precedente. Continua quindi a rimanere decisamente elevato il numero delle e-mail di spam preposte a convogliare allegati nocivi verso le e-mail box degli utenti.

TOP-10 relativa ai programmi nocivi maggiormente diffusi nel traffico di posta elettronica - Situazione riguardante il terzo trimestre del 2013

La prima posizione della speciale graduatoria da noi stilata relativamente ai programmi nocivi rilevati con maggior frequenza dal nostro antivirus e-mail nel corso del terzo trimestre del 2013, risulta nuovamente occupata dal malware classificato con la denominazione di Trojan-Spy.HTML.Fraud.gen, peraltro con un cospicuo margine percentuale rispetto ai diretti "concorrenti". Ricordiamo, nella circostanza, che il suddetto oggetto nocivo è stato elaborato dai suoi autori sotto forma di pagine HTML in grado di riprodurre i form di registrazione di determinati servizi di banking online o di altri servizi erogati nel World Wide Web; esso è stato appositamente creato dai virus writer per compiere il furto dei dati sensibili (login e password) relativi, principalmente, agli account di Internet banking aperti in Rete dagli utenti. I cybercriminali di turno utilizzano poi i dati di registrazione illegalmente carpiti, inseriti dall'utente nei suddetti "form" fasulli, per impadronirsi delle somme di denaro depositate nei conti bancari violati. L'utilizzo di tale software nocivo - allo scopo di realizzare il furto di informazioni sensibili di natura finanziaria custodite nei computer degli utenti - costituisce, di fatto, uno dei principali metodi di attacco attualmente presenti nel sempre nutrito arsenale dei phisher.

Il secondo gradino del "podio" virtuale è andato ad appannaggio del worm di posta elettronica classificato dagli esperti di sicurezza IT come Email-Worm.Win32.Bagle.gt, anch'esso un "habitué" della classifica qui esaminata. Come è noto, il payload nocivo dei worm di posta elettronica consiste principalmente nel raccogliere gli indirizzi e-mail presenti nei computer-vittima contagiati, e più precisamente negli elenchi dei contatti, per poi realizzare un processo di auto-diffusione in Rete tramite gli account di posta elettronica illecitamente carpiti. I worm riconducibili alla famiglia Bagle, tuttavia, in aggiunta alle funzionalità standard qui sopra illustrate, risultano provvisti di ulteriore potenziale nocivo: essi sono difatti in grado di connettersi ed interagire da remoto con il centro di controllo allestito dai cybercriminali, e di ricevere quindi da quest’ultimo appositi comandi, volti a generare il download e la successiva installazione di altri software maligni sui computer-vittima infettati.

La terza e la quarta piazza del rating relativo al trimestre oggetto del presente report sono andate ad appannaggio di due ulteriori worm di posta elettronica, riconducibili tuttavia ad un'altra famiglia di malware, denominata Mydoom. Il compito principale che si prefiggono tali software nocivi è quello di effettuare la raccolta degli indirizzi e-mail custoditi nei computer sottoposti ad attacco, per l’esattezza negli elenchi dei contatti; in seguito, i worm appartenenti alla famiglia Mydoom, ormai una "vecchia conoscenza" della TOP-10 qui esaminata, realizzano l'abituale processo di auto-propagazione in Rete, attraverso gli account di posta elettronica sottratti agli ignari utenti. E' di estrema importanza sottolineare come, proprio in ragione dell'utilizzo di tale specifico metodo per la raccolta degli indirizzi e-mail, il vostro account di posta elettronica - a seguito dell'attività nociva svolta dal malware sopra menzionato - possa potenzialmente cadere nelle mani degli spammer, anche se, effettivamente, l’indirizzo non è stato reso noto in nessun "luogo" del World Wide Web. L'esistenza della famiglia di malware denominata Mydoom si protrae ormai da molto tempo; i software dannosi ad essa riconducibili si dimostrano tuttavia ancora piuttosto efficaci sui computer non provvisti degli indispensabili aggiornamenti del software. Il worm denominato Email-Worm.Win32.Mydoom.m è inoltre in grado di inviare apposite query di ricerca anonime a noti search engine, quali Google, Yahoo, Altavista, Lycos. Il programma malware in causa provvede poi a confrontare gli indirizzi dei siti web restituiti sulla prima pagina dei risultati forniti dai suddetti motori di ricerca - con un elenco di indirizzi precedentemente scaricato dai server nocivi allestiti dai malintenzionati. Nel caso in cui il worm Mydoom.m individui una precisa corrispondenza, il link in questione verrà immediatamente aperto sulla pagina dei risultati prodotti dal search engine, incrementando in tal modo in maniera "artificiale" il numero delle visite ricevute dal sito web in causa; il risultato della subdola operazione condotta sarà pertanto rappresentato da una sorta di innalzamento forzato del ranking di tale sito Internet nell'ambito dei risultati restituiti dal motore di ricerca.

Continuando l'analisi della TOP-10 qui sopra riportata, notiamo come le posizioni 5, 6, 7 e 9 siano state monopolizzate da software nocivi riconducibili alla famiglia di malware denominata ZeuS/Zbot. Lo scopo principale che si prefiggono i trojan in questione è rappresentato dal furto delle informazioni confidenziali di varia natura custodite nei computer degli utenti, incluso - ovviamente - i dati sensibili relativi alle carte di credito.

L'ottavo posto del rating trimestrale dedicato ai malware più frequentemente rilevati all'interno dei flussi di posta elettronica globali è andato ad appannaggio del software dannoso classificato come Trojan.Win32.Llac.dleq. La principale funzionalità posseduta da tale programma nocivo è rappresentata dal monitoraggio delle attività condotte dall'utente sul proprio computer. Esso raccoglie informazioni relative al software installato nella macchina sottoposta ad attacco (essenzialmente riguardo ai programmi antivirus ed ai firewall presenti), così come numerosi dati riguardo alle caratteristiche del personal computer preso di mira (processore, sistema operativo, dischi); inoltre, il suddetto malware cattura le immagini provenienti dalla web cam, intercetta le sequenze dei tasti premuti dall'utente (keylogger) e provvede a raccogliere, infine, i dati confidenziali mediante una considerevole varietà di applicazioni.

In ultima posizione, nell'ambito della TOP-10 da noi stilata, troviamo infine il malware classificato con la denominazione di Trojan.Win32.Bublik.beyb. La principale funzionalità di cui è provvisto tale programma dannoso consiste nel download e nella successiva installazione sul computer-vittima di nuove versioni di programmi nocivi, a totale insaputa dell'utente. Si tratta, in sostanza, di un file .EXE contraddistinto dalla tipica icona dei documenti PDF di Adobe.

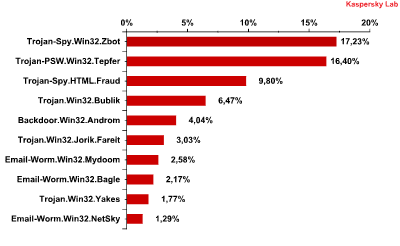

La TOP-10 relativa alla suddivisione per famiglie dei programmi malware maggiormente diffusi nei flussi e-mail del terzo trimestre del 2013 si presenta nel modo seguente:

TOP-10 relativa alle famiglie di malware maggiormente diffuse nel traffico di posta elettronica - Situazione riguardante il terzo trimestre del 2013

Sottolineiamo, in primo luogo, come la speciale classifica qui sopra inserita sia capeggiata dalla famigerata famiglia di malware denominata ZeuS/Zbot. La seconda piazza della speciale graduatoria è andata ad appannaggio della famiglia Tepfer, anche se nessuna delle varianti riconducibili a tale programma malware fa effettivamente parte della TOP-10 precedentemente esaminata. I software nocivi appartenenti a tale specifica tipologia sono stati appositamente creati dai virus writer allo scopo di realizzare il furto delle password che consentono agli utenti di accedere agli account da essi aperti in Rete. Sul terzo gradino del "podio" virtuale troviamo poi la famiglia dei trojan Fraud, soprattutto in ragione del considerevole "contributo" fornito dal leader indiscusso della graduatoria "singola", relativa ai programmi malevoli più frequentemente rilevati all'interno del traffico di posta elettronica nel terzo trimestre dell'anno in corso.

Alla quarta posizione del rating qui sopra riportato si è invece insediata la famiglia Bublik. La quinta piazza della speciale graduatoria risulta occupata dai programmi riconducibili alla famiglia Androm, essenzialmente preposti a generare il download e la successiva esecuzione di file nocivi sul computer-vittima.

La TOP-20 trimestrale relativa ai paesi nei quali il nostro modulo antivirus dedicato alla posta elettronica ha eseguito il maggior numero di rilevamenti volti a neutralizzare i programmi malware distribuiti attraverso i flussi e-mail presenta alcune significative variazioni rispetto all'analogo rating stilato per il trimestre precedente.

Suddivisione per paesi dei rilevamenti eseguiti dall’antivirus e-mail

nel corso del terzo trimestre del 2013

Così come nel precedente trimestre, il primo posto della graduatoria è andato ad appannaggio degli USA (- 0,2%); la Germania (+ 2,4%), da parte sua, ha compiuto un significativo balzo in avanti in classifica, passando dalla terza alla seconda posizione del rating. Per contro la Russia, che nel secondo trimestre dell'anno in corso occupava il secondo gradino del "podio", ha fatto registrare una forte diminuzione della quota percentuale ad essa ascrivibile (- 8,6%), scendendo in tal modo dalla seconda alla nona posizione della graduatoria da noi stilata. All'interno del rating qui analizzato, una posizione del genere - per la Federazione Russa - risulta indubbiamente più usuale. Osserviamo, inoltre, come al terzo posto della classifica sia salita la Gran Bretagna (+ 2,8%).

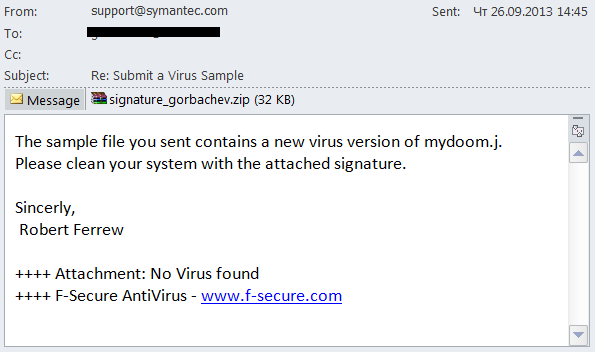

Nel trimestre oggetto del presente report ci siamo imbattuti in un caso piuttosto interessante di campagna di spam dagli intenti nocivi: abbiamo rilevato come, nella circostanza, i messaggi nocivi fossero stati elaborati dai malintenzionati sotto forma di risposte (apparentemente) provenienti dal supporto tecnico di un'importante società produttrice di soluzioni antivirus.

Come evidenzia lo screenshot esemplificativo qui sopra riportato, attraverso l'e-mail in questione veniva comunicato, al destinatario del messaggio, che il file da quest'ultimo "inviato" per la conduzione delle opportune analisi era risultato essere, a tutti gli effetti, un programma malware. L'esperto del "supporto tecnico" citava addirittura il nome del software nocivo rilevato (si trattava, nel caso specifico, di "mydoom.j"), proponendo poi al potenziale utente-vittima l'opportunità di poter rimuovere l'infezione causata dal suddetto malware sul proprio computer, mediante l'utilizzo della firma antivirus allegata al messaggio. Tuttavia, se l'utente - spinto dalla curiosità - avesse aperto l'allegato, si sarebbe trovato di fronte ad un vero e proprio programma nocivo, rilevato dalle soluzioni anti-malware di Kaspersky Lab come Email-Worm.Win32.NetSky.q.

E' di particolare interesse osservare come, nell'elaborare il messaggio nocivo, i malintenzionati abbiano commesso un evidente errore: l'indirizzo presente nel campo cerca in effetti di imitare l'account di posta ufficiale del supporto tecnico Symantec, mentre la firma automatica posta in calce all'e-mail incriminata cita, di fatto, il nominativo di un’altra società produttrice di software antivirus, la finlandese F-Secure.

Phishing

Nel terzo trimestre del 2013, la quota relativa ai messaggi di phishing individuati nel flusso globale delle e-mail è aumentata di ben 3 volte, facendo in tal modo segnare un indice pari allo 0,0071% del volume complessivo di messaggi di posta elettronica circolanti in Rete.

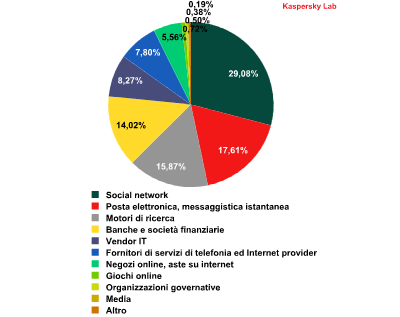

TOP-100 relativa alle organizzazioni maggiormente sottoposte agli attacchi di phishing

nel corso del terzo trimestre del 2013 - Suddivisione per categorie dei rilevamenti

eseguiti dal modulo «Anti-phishing»

* La classifica delle 100 organizzazioni (ripartite per categorie) i cui clienti sono risultati bersaglio prediletto degli assalti di phishing si basa sui rilevamenti eseguiti dal nostro componente «Anti-phishing» attraverso le soluzioni anti-malware installate sui computer degli utenti. Tale modulo è in grado di individuare e neutralizzare tutti i link di phishing sui quali l'utente si imbatte, siano essi collegamenti ipertestuali malevoli contenuti all'interno di messaggi di spam oppure link disseminati nel World Wide Web.

Nel terzo trimestre dell'anno in corso, all'interno dei flussi e-mail globali, abbiamo rilevato, in particolar modo, la presenza di un cospicuo numero di messaggi di phishing camuffati in veste di notifiche ufficiali provenienti da vari social network. In seconda e in terza posizione, nell'ambito della speciale graduatoria da noi elaborata, osserviamo poi la presenza delle e-mail di phishing diffuse a nome - rispettivamente - dei principali servizi di posta elettronica e dei maggiori motori di ricerca. In realtà, risulta piuttosto complesso poter effettuare una debita suddivisione riguardo a queste due specifiche categorie, visto che molte risorse web di primaria importanza abbinano la funzione di search engine a quella di fornitore di servizi gratuiti di posta elettronica.

In pratica, il 60% del volume complessivo degli attacchi di phishing individuati e neutralizzati nel corso del trimestre oggetto del presente report è risultato riconducibile alle tre suddette categorie, posizionatesi ai vertici della nostra TOP-100 dedicata alle organizzazioni sottoposte al maggior numero di assalti portati dai phisher. Tale cifra, piuttosto elevata, dimostra come la "monetizzazione" delle pratiche di phishing avvenga in gran parte attraverso la vendita degli account illecitamente carpiti, i quali, a loro volta, possono essere ulteriormente utilizzati per l'invio di massicce quantità di spam, tramite i relativi elenchi dei contatti.

La quarta posizione della graduatoria qui analizzata è andata ad appannaggio della categoria "Organizzazioni finanziarie, sistemi di pagamento online ed istituti bancari". Non possiamo in ogni caso affermare che i phisher non si interessino agli istituti bancari in maniera considerevole. In effetti, si registra tuttora un elevato numero di attacchi di phishing nei confronti delle banche; le proporzioni di questi ultimi, tuttavia, non risultano così imponenti. Ne consegue che una significativa porzione di tali assalti non entra poi a far parte della TOP-100 da noi stilata.

Conclusioni

Nel terzo trimestre del 2013 gli spammer hanno attivamente fatto ricorso sia a nuovi che vecchi trucchi e sotterfugi al fine di eludere l'azione di sorveglianza condotta dai filtri antispam, dispiegando, al contempo, gli abituali metodi di ingegneria sociale, nel tentativo di indurre i destinatari dei messaggi di spam a cliccare sui link inseriti nelle e-mail "spazzatura" via via distribuite in Rete. E' stato ad esempio da noi rilevato come una delle tecniche predilette dai malintenzionati responsabili della diffusione delle e-mail contenenti link dannosi sia tuttora rappresentata dall'utilizzo di titoli eclatanti, legati a notizie di particolare risonanza sulla scena internazionale; al tempo stesso, gli spammer dediti alla conduzione delle campagne di spam nocivo continuano ad elaborare i loro messaggi sotto forma di subdole newsletter. Inoltre, coloro che si "dilettano" a distribuire in Rete vere e proprie montagne di e-mail di spam - nell'ambito dei più diversi programmi di partenariato - hanno ritenuto particolarmente proficui ed efficaci, per raggiungere i loro ambiziosi obiettivi, ulteriori metodi ed espedienti, quali l'imitazione delle e-mail ufficiali abitualmente distribuite ai propri utenti da noti siti Internet e celebri risorse del World Wide Web. Abbiamo ad esempio individuato, all'interno dei flussi di spam, un elevato numero di e-mail mascherate sotto forma di notifiche (apparentemente!) provenienti dagli amministratori di Facebook, il social network più esteso del pianeta; i link contenuti in tali messaggi erano talvolta preposti a condurre gli utenti verso siti web reclamizzanti farmaci e prodotti affini, mentre in altri casi, cliccando su di essi, i destinatari delle e-mail sarebbero stati indirizzati verso siti nocivi imbottiti di pericolosi exploit.

L'arresto del virus writer resosi responsabile della creazione del famigerato kit di exploit denominato Blackhole ha dimostrato come, anche in Russia, le azioni cybercriminali non rimangano impunite; la Federazione Russa, tuttavia, si sta avvalendo, al momento, di una prassi legislativa ancora relativamente debole, per ciò che riguarda l'indispensabile lotta nei confronti del cybercrimine. Seguiremo naturalmente con grande interesse l'evolversi della suddetta situazione.

Nel terzo trimestre dell’anno in corso, all'interno della speciale graduatoria relativa alla ripartizione geografica delle fonti dello spam mondiale (suddivisione per paesi), non si sono registrate variazioni di rilievo rispetto all'analogo rating stilato per il trimestre precedente. Desideriamo inoltre porre in evidenza come sia rimasta sostanzialmente invariata, rispetto a tre mesi fa, anche la speciale classifica relativa alla suddivisione delle fonti di spam per macro-aree geografiche mondiali. Riteniamo che sia possibile parlare, se non di stabilità ormai acquisita, perlomeno del protrarsi di un periodo di relativa calma nel complicato processo di ridistribuzione delle botnet a livello globale.

Nel periodo oggetto del presente report, nonostante si sia registrata una lieve diminuzione della quota relativa allo spam complessivamente individuato nel traffico di posta elettronica, abbiamo specularmente assistito ad un considerevole aumento del numero di allegati nocivi inseriti dai malintenzionati all'interno dei messaggi e-mail; in effetti, rispetto al trimestre precedente, l'indice relativo alle e-mail nocive presenti nei flussi dello spam mondiale (3,9%) ha fatto segnare un incremento di ben 1,6 punti percentuali. La maggior parte dei programmi malware distribuiti attraverso la posta elettronica è risultata essere preposta, in un modo o nell'altro, al furto delle informazioni personali degli utenti (login e password), incluso, ovviamente, i dati sensibili collegati alla sfera finanziaria di questi ultimi.

E' stato infine rilevato un sensibile aumento del numero degli attacchi di phishing, i quali sono stati principalmente condotti allo scopo di carpire i dati relativi agli account aperti in Rete dagli utenti, nell'ambito dei social network, dei servizi di posta elettronica e di altre importanti risorse Internet.