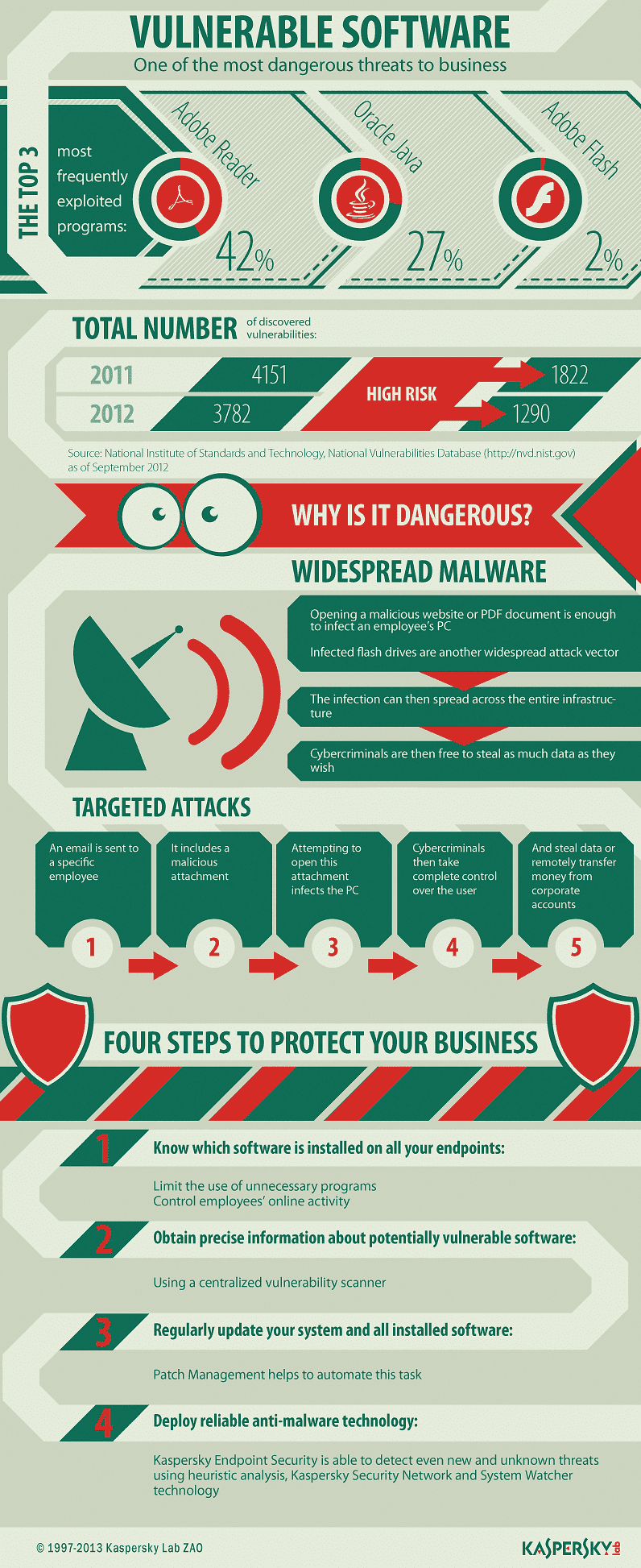

Infografica del software vulnerabile

Le vulnerabilità all'interno di un sistema operativo o di un'applicazione possono scaturire da:

- errori di programma

Quando un errore contenuto nel codice del programma può consentire a un virus informatico di accedere al dispositivo e di prenderne il controllo - funzioni intenzionalmente progettate

Modi legittimi e documentati in cui le applicazioni possono accedere al sistema

Se è noto che un sistema operativo o un'applicazione contengano delle vulnerabilità, che siano o meno intenzionali, il software può essere attaccato da programmi nocivi

Eliminazione delle vulnerabilità di un sistema

Naturalmente è possibile progettare un sistema operativo che impedisca ad applicazioni nuove o sconosciute di ottenere un accesso ragionevolmente ampio o completo ai file memorizzati sul disco o alle altre applicazioni in esecuzione sul dispositivo. In effetti, questo tipo di limitazione può incrementare la sicurezza bloccando tutta l'attività nociva. Tuttavia questo approccio imporrebbe anche notevoli limitazioni alle applicazioni legittime e questo potrebbe avere ripercussioni molto negative.

Sistemi chiusi e parzialmente chiusi

Ecco alcuni esempi di sistemi chiusi e parzialmente chiusi:

- Sistemi chiusi su telefoni cellulari

I sistemi operativi presenti su molti cellulari di fascia economica,a differenza degli smartphone e dei cellulari che supportano l'uso di applicazioni di terze parti basate su Java, sono un esempio di sistemi protetti di uso comune. In genere questi dispositivi non venivano presi di mira dai virus. Tuttavia non era possibile installare nuove applicazioni, quindi i dispositivi avevano una funzionalità molto limitata. - Macchina virtuale Java

La macchina Java soddisfa parzialmente la condizione di protezione "chiusa". La macchina esegue applicazioni Java in "modalità sandbox", che controlla tutte le azioni potenzialmente pericolose che un'applicazione può tentare di eseguire. Per un periodo piuttosto lungo non sono stati creati "veri" virus o trojan sotto forma di applicazioni Java. Le uniche eccezioni sono stati "virus di prova" che non erano realmente fattibili. In genere le applicazioni Java nocive vengono create solo dopo la scoperta di metodi per aggirare il sistema di sicurezza incorporato nella macchina Java. - Ambiente di esecuzione binario per le piattaforme mobili wireless (BREW MP)

La piattaforma BREW è un altro esempio di ambiente chiuso ai virus. I cellulari usano questa piattaforma consentendo solo l'installazione di applicazioni certificate con firme crittografate. Sebbene sia stata pubblicata una documentazione dettagliata, per aiutare i produttori di software di terze parti a sviluppare le applicazioni, i fornitori di servizi mobili offrono solo applicazioni certificate. Poiché ogni applicazione deve essere certificata, ciò può rallentare lo sviluppo dei software e ritardare la distribuzione commerciale di nuove applicazioni. Di conseguenza, la piattaforma BREW non è ampiamente utilizzata come altre piattaforme e alcune alternative offrono agli utenti una scelta molto più ampia di applicazioni.

I sistemi "chiusi" sono pratici per i desktop e i laptop?

Se i sistemi operativi per desktop, come Windows o MacOS, fossero basati sul principio del "sistema chiuso", sarebbe molto più difficile, e in alcuni casi impossibile, per le società indipendenti sviluppare l'ampia gamma di applicazioni di terze parti che i consumatori e le aziende ormai si aspettano. Anche la gamma di servizi Web disponibili sarebbe molto più limitata.

Internet, e il mondo in generale, sarebbero molto diversi:

- Molti processi aziendali sarebbero più lenti e meno efficienti.

- I consumatori non potrebbero usufruire della ricca "esperienza cliente" e dei servizi Internet dinamici a cui si sono abituati.

Protezione dai rischi

Da un certo punto di vista, i rischi presentati dalle vulnerabilità dei sistemi e dal malware possono essere il prezzo da pagare per vivere in un mondo in cui la tecnologia ci aiuta a realizzare i nostri obiettivi lavorativi e personali in modo più rapido e comodo. Tuttavia, scegliere una soluzione antivirus rigorosa significherebbe sfruttare i vantaggi della tecnologia in tutta sicurezza.

Altri fattori che aiutano il malware a prosperare

Per scoprire gli altri fattori che permettono al malware di prosperare e sopravvivere, fare clic sui collegamenti riportati di seguito:

Altri articoli e collegamenti correlati agli exploit e alle vulnerabilità