L’autenticazione a due fattori (2FA, Two-Factor Authentication) tramite password monouso (OTP, One-Time Password) viene vista oggi come un toccasana contro phishing, ingegneria sociale, furti di account e altre malefatte informatiche. Con un accesso protetto da codice OTP, il servizio in questione fornisce un ulteriore livello di protezione della verifica dell’utente. Il codice può essere generato in un’apposita app direttamente sul dispositivo dell’utente. Purtroppo, tuttavia, solo poche persone si preoccupano di installare e configurare una apposita app di autenticazione. Pertanto, i siti di solito inviano un codice di verifica tramite SMS, e-mail, notifica push, messaggio istantaneo o persino chiamata vocale.

Valido per un periodo di tempo limitato, questo codice migliora notevolmente la sicurezza. La verifica 2FA non è però la panacea di tutti i mali: gli account personali rimangono vulnerabili ai bot OTP, ovvero software automatizzati che inducono gli utenti a rivelare i propri codici OTP tramite l’ingegneria sociale.

Continua a leggere per scoprire quale ruolo giocano questi bot nel phishing e come funzionano…

Come funzionano i bot OTP?

Operati tramite un pannello di controllo in un browser Web o tramite Telegram, questi bot impersonano organizzazioni legittime, ad esempio una banca, per indurre la vittima a rivelare un codice OTP ricevuto. Ecco come si sviluppa:

- Dopo avere ottenuto le credenziali di accesso della vittima, password inclusa (vedi sotto i dettagli di questa operazione), l’autore della truffa accede all’account della vittima e chiede di inserire un codice OTP.

- La vittima riceve l’OTP sul proprio telefono.

- Il bot OTP chiama la vittima e, tramite uno script di ingegneria sociale pre-registrato, chiede di inserire il codice ricevuto.

- L’ignara vittima digita il codice sul telefono durante la chiamata stessa.

- Il codice viene inoltrato al bot di Telegram controllato dal criminale.

- Il truffatore ottiene l’accesso all’account della vittima.

La funzione principale del bot OTP è chiamare la vittima, e il successo della truffa dipende da quanto sia persuasivo: i codici OTP hanno una durata breve, perciò ottenere un codice valido durante una telefonata è molto più efficace di qualsiasi altro metodo. Ecco perché i bot OTP offrono numerose opzioni per la messa a punto dei parametri di chiamata.

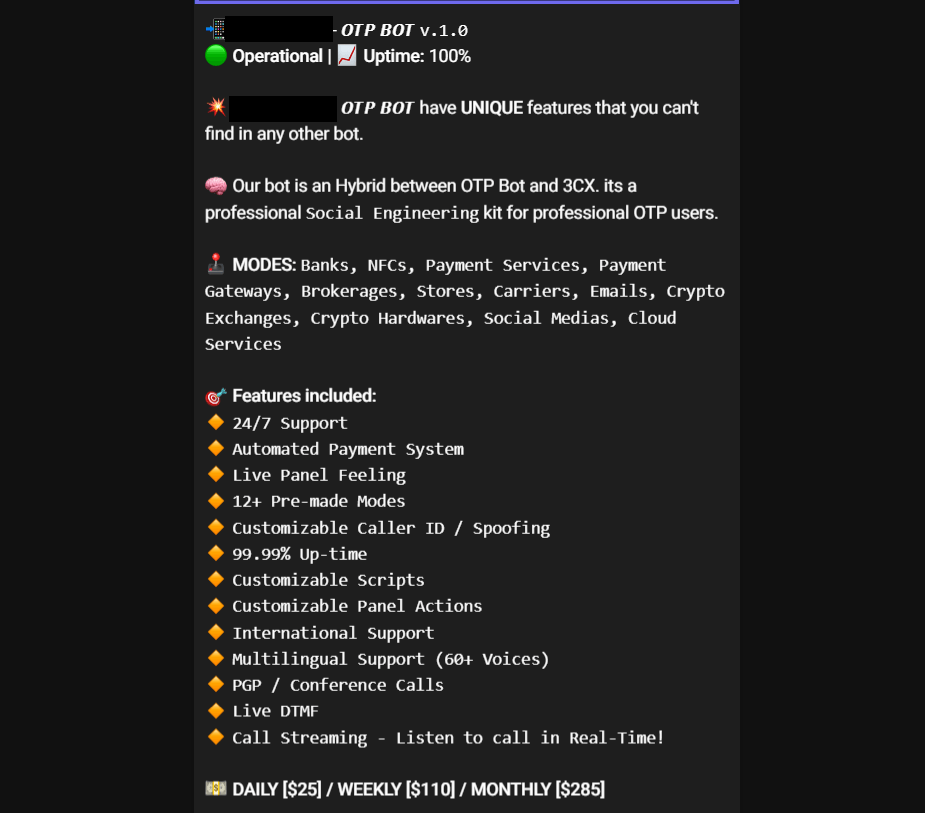

Questo bot OTP vanta oltre una dozzina di funzionalità: script già pronti e personalizzati in più lingue, 12 modalità operative e persino un supporto tecnico 24 ore su 24, 7 giorni su 7

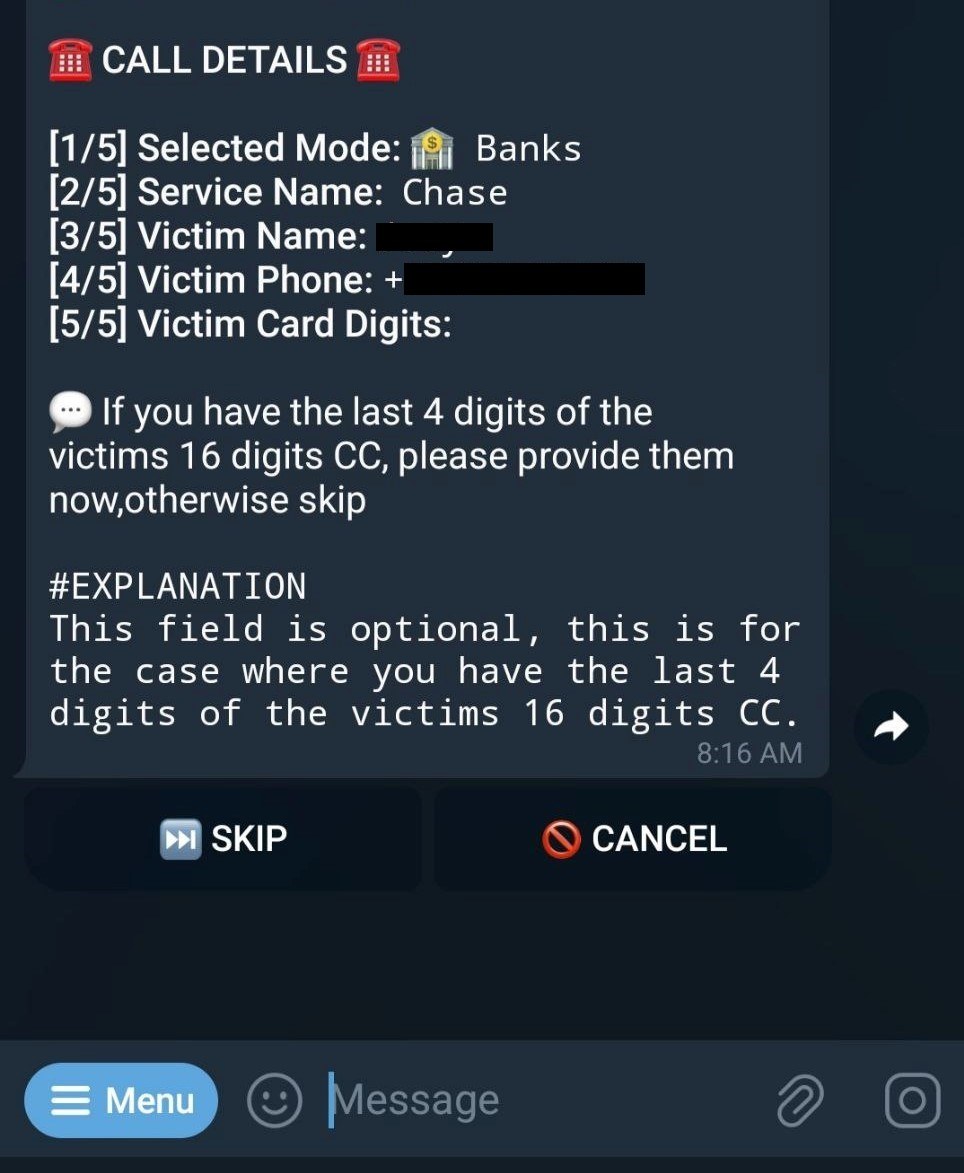

I bot OTP sono un business, e il primo passo per i truffatori è acquistare un abbonamento in criptovalute che può arrivare a costare l’equivalente di 420 dollari a settimana. I truffatori poi alimentano il bot con il nome, il numero e i dettagli bancari della vittima e selezionano l’organizzazione che vogliono impersonare.

Il menu del bot è di facile utilizzo ed è accessibile anche a truffatori senza conoscenze di programmazione

Per aggiungere plausibilità, i criminali possono attivare la funzione di spoofing specificando il falso numero di telefono da cui fare provenire la chiamata e che verrà visualizzato sul telefono della vittima. Possono anche personalizzare la lingua e persino la voce del bot. Tutte le voci sono generate dall’intelligenza artificiale. Pertanto, il bot OTP può “parlare” inglese con un dato accento oppure lo spagnolo di un paese specifico e così via. Se una chiamata viene inoltrata alla segreteria telefonica, il bot sa di dover riagganciare. E per assicurarsi che tutto sia configurato correttamente, i truffatori possono controllare le impostazioni del bot OTP effettuando una chiamata al proprio numero di test prima di iniziare un attacco.

La vittima deve credere che la chiamata sia legittima. Pertanto, prima di comporre il numero, alcuni bot OTP potrebbero inviare un messaggio di testo che avvisa della chiamata imminente. La vittima che riceve un tale messaggio abbassa la guardia poiché a prima vista non ha nulla di cui sospettare: la notifica di testo proviene dalla “banca” e avvisa di una chiamata imminente, che pochi minuti dopo avviene effettivamente, quindi non può essere una truffa. E invece lo è.

Durante una chiamata, alcuni bot possono richiedere non solo un codice OTP, ma anche altri dati come il numero della carta bancaria e la sua data di scadenza, il PIN, la data di nascita e così via.

Per un approfondimento sul funzionamento interno dei bot OTP, consulta il nostro rapporto su Securelist.

Non solo bot

Sebbene i bot OTP siano strumenti efficaci per aggirare la verifica 2FA, sono completamente inutili senza i dati personali della vittima. Per ottenere l’accesso all’account, gli aggressori hanno bisogno come minimo del nome di accesso, del numero di telefono e della password della vittima. Più informazioni possiedono sulla vittima (nome completo, data di nascita, indirizzo, e-mail, dettagli della carta bancaria), meglio è (per loro). Questi dati possono essere ottenuti in diversi modi:

- Nel dark Web. Gli hacker mettono regolarmente in vendita i database nel dark Web, e i loro acquirenti sono i truffatori che possono così entrare in possesso di credenziali di accesso, password, numeri di carte bancarie e altri dati. I database potrebbero anche non essere molto recenti, ma la maggior parte degli utenti, purtroppo, non cambia la propria password per anni, e certi dettagli rimangono pertinenti molto, molto a lungo. Per inciso, Kaspersky Premium ti avvisa tempestivamente di eventuali violazioni di dati che coinvolgono il tuo numero di telefono o indirizzo e-mail, mentre Kaspersky Password Manager segnala i casi di compromissione della password.

- Da intelligence open-source. A volte i database vengono divulgati al pubblico nel “normale” Web, ma grazie alla copertura mediatica diventano rapidamente obsoleti. Ad esempio, la pratica standard di un’azienda quando scopre una violazione dei dati dei clienti è di reimpostare le password di tutti gli account trapelati e obbligare gli utenti a creare una nuova password al successivo accesso.

- Con un attacco di phishing. Questo metodo ha un innegabile vantaggio sugli altri: i dati della vittima sono sempre aggiornati perché il phishing può avvenire in tempo reale.

I kit di phishing (phishkit) sono strumenti che consentono ai truffatori di creare automaticamente siti Web falsi convincenti con i quali raccogliere i dati personali delle vittime. Fanno risparmiare tempo e consentono ai criminali informatici di raccogliere tutte le informazioni di cui hanno bisogno in un unico attacco (nel qual caso i bot OTP sono solo una parte di un attacco di phishing).

Ad esempio, un attacco di phishing in più fasi potrebbe essere il seguente: la vittima riceve un messaggio presumibilmente da una banca, un negozio o un’altra organizzazione, che invita ad aggiornare i dati personali di un account. In questo messaggio è presente un collegamento di phishing. L’aspettativa è che una volta aperto un sito fasullo quasi identico all’originale, la vittima inserisca le proprie credenziali di accesso (e che i phisher le rubino). Gli aggressori useranno subito le credenziali per accedere all’account reale della vittima.

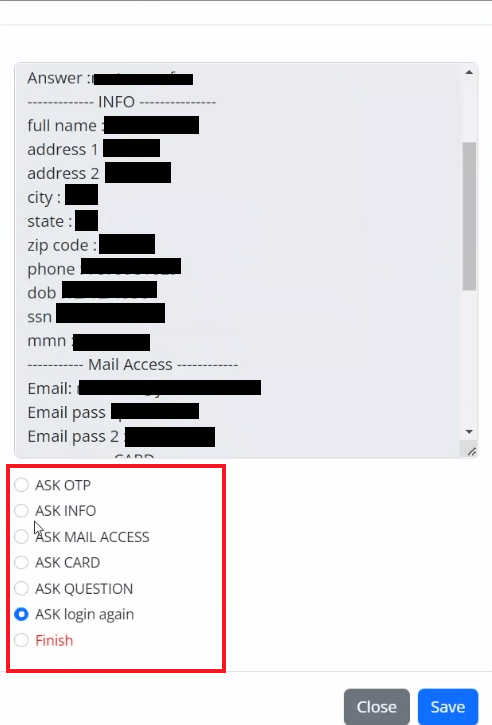

Se l’account è protetto da verifica 2FA, i truffatori inviano un comando al pannello di controllo del kit di phishing per fare apparire una pagina di immissione di un codice OTP nel sito fasullo. Quando la vittima immette il codice, i phisher ottengono l’accesso completo al conto reale, potendo così, ad esempio, svuotare i conti bancari della vittima.

Ma non solo. I truffatori possono cogliere l’occasione per estrarre quante più informazioni personali possibili, facendo pressione sull’utente per “confermare le proprie credenziali” come requisito obbligatorio. Attraverso il pannello di controllo, gli aggressori possono richiedere in tempo reale indirizzi e-mail, numeri di carte bancarie e altri dati sensibili. Queste informazioni possono essere utilizzate per penetrare in altri account della vittima. Ad esempio, i truffatori potrebbero tentare di accedere alla casella di posta della vittima con la password ottenuta tramite phishing: dopo tutto, le persone riutilizzano spesso la stessa password per molti loro account, se non per tutti! Una volta ottenuto l’accesso all’e-mail, gli aggressori sono a cavallo: potrebbero, ad esempio, modificare la password della casella di posta e dopo una breve analisi del contenuto della casella stessa, richiedere il ripristino della password per tutti gli altri account collegati a quell’indirizzo.

Opzioni per la richiesta di dati aggiuntivi nel pannello di controllo di un kit di phishing

Come mantenere gli account al sicuro

- Usa sempre Kaspersky Premium per scansionare automaticamente le fughe di dati che interessano i tuoi account collegati a indirizzi e-mail e numeri di telefono, sia tuoi che dei tuoi famigliari. Se viene rilevata una violazione, segui i consigli dell’app per la mitigazione (come minimo, modifica immediatamente la password).

- Se ricevi un codice OTP dal nulla, fai molta attenzione. Qualcuno potrebbe tentare di hackerarti. Per i dettagli su cosa fare in questo caso, consulta le nostre istruzioni.

- Genera password univoche e complesse per i tuoi account con Kaspersky Password Manager. I truffatori non possono attaccarti con bot OTP a meno che non conoscano la tua password, quindi genera password complesse e archiviale in modo sicuro.

- Se ricevi un messaggio con un collegamento per l’immissione di dati personali o un codice OTP, esamina l’URL. Uno dei trucchi preferiti dai truffatori è reindirizzare le vittime a un sito di phishing sostituendo solo un paio di caratteri nella barra degli indirizzi. Prenditi sempre il tempo di verificare di essere su un sito legittimo prima di immettere dati sensibili. A proposito, la nostra protezione blocca tutti i tentativi di reindirizzamento di phishing.

- Non condividere mai i tuoi codici OTP con nessuno e non immetterli tramite la tastiera del telefono durante una chiamata. Ricorda che i dipendenti legittimi di banche, negozi o servizi, o persino delle forze dell’ordine, non ti chiederanno mai un codice OTP.

- Sii un passo avanti rispetto ai cybercriminali. Iscriviti al nostro blog per rendere la tua vita nel cyberspazio più sicura.

truffa

truffa

Consigli

Consigli