Il desiderio di rimanere anonimi online risali agli albori di Internet stesso. In passato, gli utenti credevano che nascondersi dietro un nickname consentisse di poter parlare male dei vicini nei forum locali impunemente. Adesso questi troll possono essere identificati in pochi secondi. Da quei primi giorni, la tecnologia ha fatto un salto di qualità: sono emerse reti distribuite, browser anonimi e altri strumenti per la privacy. Uno di questi strumenti, ampiamente promosso dieci anni fa dall’ex appaltatore della NSA Edward Snowden, è Tor Browser, dove “TOR” è l’acronimo di “The Onion Router”.

Ma nel mondo di oggi, Tor può davvero garantire il completo anonimato? E in caso contrario, dovremmo semplicemente dimenticare l’anonimato e fare affidamento su un normale browser come Google Chrome?

Come vengono anonimizzati gli utenti di Tor

Se Tor è una novità per te, dai un’occhiata al nostro articolo di qualche tempo fa. Lì abbiamo risposto ad alcune domande comuni: in che modo il browser garantisce l’anonimato, chi ne ha bisogno e cosa fanno solitamente le persone nel dark web. In breve, Tor rende anonimo il traffico degli utenti attraverso una rete distribuita di server, denominati nodi. Tutto il traffico di rete viene criptato ripetutamente mentre attraversa diversi nodi tra due computer in comunicazione. Nessun singolo nodo conosce sia l’indirizzo di origine che quello di destinazione di un pacchetto di dati, né può accedere ai contenuti dei pacchetti. OK, breve divagazione: ora passiamo alle vere minacce alla sicurezza che gli appassionati dell’anonimato devono affrontare.

A settembre, i servizi di intelligence tedeschi hanno identificato un utente di Tor. Come ci sono riusciti? La chiave del loro successo sono stati i dati ottenuti attraverso quella che viene chiamata “analisi del timing”.

Come funziona questa analisi? Le forze dell’ordine monitorano i nodi di uscita di Tor (gli ultimi nodi delle catene che inviano il traffico alla rispettiva destinazione). Più nodi di Tor vengono monitorati dalle autorità, maggiori sono le possibilità che un utente che nasconde la connessione utilizzi uno di quei nodi monitorati. Quindi, cronometrando i singoli pacchetti di dati e correlando queste informazioni con i dati dell’ISP, le forze dell’ordine possono risalire alle connessioni anonime fino all’utente finale di Tor, anche se tutto il traffico di Tor viene criptato più volte.

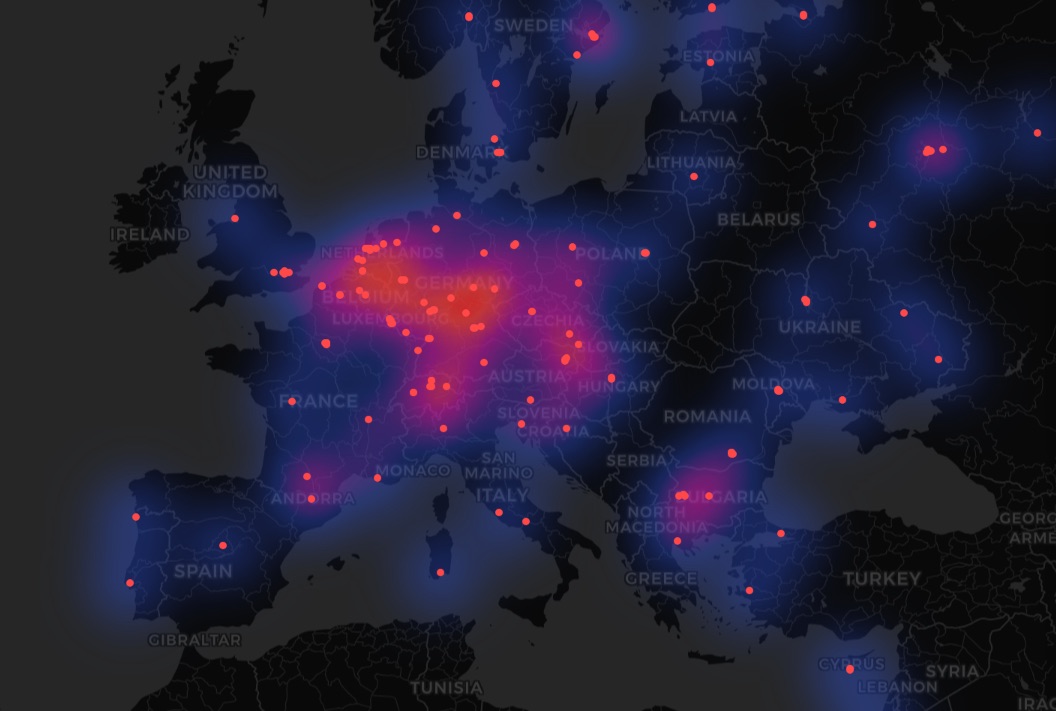

L’operazione sopra descritta, che ha portato all’arresto dell’amministratore di una piattaforma di abusi sessuali su minori, è stata possibile in parte perché la Germania ospita il maggior numero di nodi di uscita di Tor, circa 700. I Paesi Bassi sono al secondo posto con circa 400, e gli Stati Uniti al terzo con circa 350. Altri paesi hanno da poche a qualche decina di nodi. La cooperazione internazionale tra questi principali paesi come nodo di uscita ha svolto un ruolo significativo nel deanonimizzare l’autore di abusi sessuali su minori. Logicamente, maggiore è il numero di nodi in un paese, maggiore sarà il numero di questi che possono essere monitorati dallo stato, aumentando le probabilità di catturare criminali.

Germania e Paesi Bassi sono tra i leader per numero di nodi di uscita di Tor, non solo in Europa ma nel mondo.Fonte

Tor Project ha risposto con un post sul blog in cui si discuteva della sicurezza del proprio browser. Si conclude che è comunque sicuro: l’individuo anonimizzato era un criminale (perché altrimenti le autorità se ne sarebbero dovute occupare?), che utilizzava una versione obsoleta di Tor e l’app di messaggistica Ricochet. Tuttavia, Tor ha notato che non gli è stato consentito l’accesso ai fascicoli del caso, quindi la sua interpretazione in merito alla sicurezza del proprio browser potrebbe non essere definitiva.

Questo tipo di vicende non è nuovo; il problema degli attacchi di timing è noto da tempo a Tor Project, alle agenzie di intelligence e ai ricercatori. Pertanto, sebbene il metodo di attacco sia noto, rimane possibile e molto probabilmente in futuro verranno identificati più criminali tramite l’analisi del timing. Tuttavia, questo metodo non è l’unico: nel 2015 i nostri esperti hanno condotto ricerche approfondite descrivendo in dettaglio altri modi per attaccare gli utenti di Tor. Anche se alcuni di questi metodi sono diventati obsoleti nelle forme presentate in tale studio, i principi di questi attacchi rimangono invariati.

“In genere è impossibile avere un perfetto anonimato, anche con Tor”.

Questa è la frase introduttiva della sezione “È garantito il mio totale anonimato se uso Tor?” della pagina di supporto di Tor Browser. Qui gli sviluppatori forniscono suggerimenti, ma nella migliore delle ipotesi tali suggerimenti possono solo aumentare le possibilità di rimanere anonimi:

- Controllare le informazioni fornite tramite i moduli web. Gli utenti sono invitati a non accedere agli account personali sui social network, nonché a pubblicare nomi reali, indirizzi e-mail, numeri di telefono e altre informazioni simili nei forum.

- Non eseguire Torrent su Tor. I programmi Torrent spesso ignorano le impostazioni proxy e preferiscono le connessioni dirette, che possono deanonimizzare tutto il traffico, incluso Tor.

- Non abilitare o installare plug-in del browser. Questo suggerimento si applica anche ai normali browser, poiché esistono molte estensioni pericolose.

- Utilizza le versioni HTTPS dei siti web. Questo suggerimento, per inciso, si applica a tutti gli utenti di Internet.

- Non aprire documenti scaricati tramite Tor mentre sono online. Tali documenti, avverte il Tor Project, possono contenere exploit dannosi.

Con tutti questi suggerimenti, Tor Project sta essenzialmente rilasciando una dichiarazione di non responsabilità: “Il nostro browser è anonimo, ma se se ne fa un uso improprio, si potrebbe comunque essere esposti”. E questo in realtà ha senso: il livello di anonimato online dipende principalmente dalle azioni eseguite come utente, non solo dalle capacità tecniche del browser o di qualsiasi altro strumento.

È presente un’altra sezione interessante nella pagina di supporto di Tor: “Quali attacchi rimangono contro l’onion routing?” Menziona specificamente possibili attacchi utilizzando l’analisi del timing con la nota che “Tor non garantisce difese contro un tale modello di minaccia”. Tuttavia, in un post sulla deanonimizzazione dell’utente tedesco, gli sviluppatori affermano che un componente aggiuntivo chiamato Vanguard, progettato per proteggere dagli attacchi di timing, è stato incluso in Tor Browser dal 2018 e in Ricochet-Refresh da giugno 2022. Questa discrepanza suggerisce una delle seguenti due ipotesi: Tor Project non ha aggiornato la sua documentazione oppure è un po’ ingannevole. Entrambe queste ipotesi sono problematiche perché possono fuorviare gli utenti.

Allora cosa dire dell’anonimato?

È importante ricordare che Tor Browser non può garantire l’anonimato al 100%. Allo stesso tempo, il passaggio ad altri strumenti basati su una struttura di rete a nodi distribuiti simile non ha senso, poiché sono ugualmente vulnerabili agli attacchi di timing.

Se sei una persona rispettosa della legge che utilizza la navigazione anonima semplicemente per evitare annunci contestuali intrusivi, acquistare di nascosto regali per i propri cari e per altri scopi altrettanto innocui, la modalità di navigazione in incognito in qualsiasi browser standard sarà probabilmente sufficiente. Questa modalità, ovviamente, non offre lo stesso livello di anonimato di Tor e delle sue controparti, ma può rendere la navigazione in rete un po’ più… beh, riservata. Assicurati solo di aver compreso appieno come funziona questa modalità nei diversi browser e da cosa può e non può proteggerti.

Inoltre, tutte le nostre soluzioni per la sicurezza domestica includono la funzionalità Navigazione privata. Per impostazione predefinita, questa funzionalità rileva i tentativi di raccolta di dati e li registra in un rapporto, ma non li blocca. Per bloccare la raccolta dei dati, è necessario abilitare Blocca la raccolta dei dati nell’app Kaspersky o attivare il plug-in Kaspersky Protection direttamente nel browser.

Oltre a questo, la nostra protezione può inoltre bloccare gli annunci, impedire l’installazione nascosta di app indesiderate, rilevare e rimuovere stalkerware e adware e le tracce delle tue attività nel sistema operativo. Inoltre, il componente speciale Safe Money offre la massima protezione per tutte le operazioni finanziarie conducendole in un browser protetto in un ambiente isolato e impedendo ad altre app di ottenere accessi non autorizzati agli Appunti o di acquisire schermate.

Doppia VPN

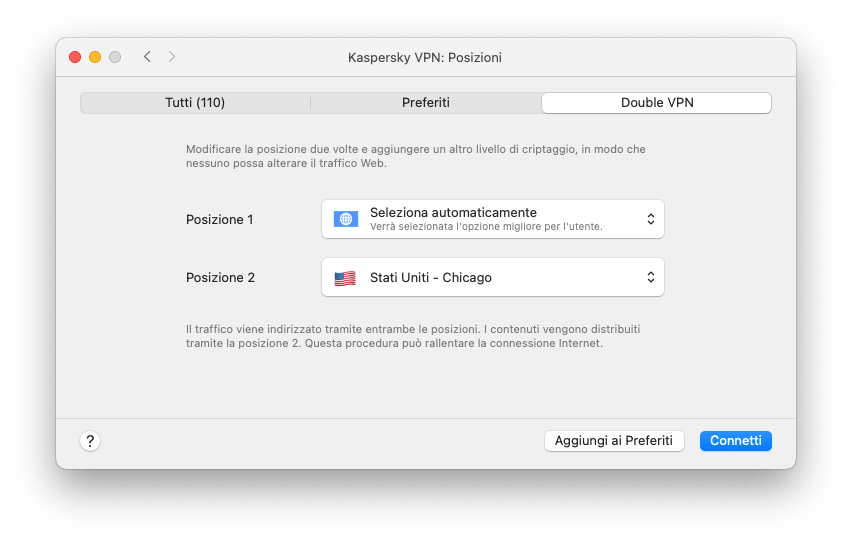

È inoltre possibile rimanere anonimi su Internet utilizzando i Servizi VPN che supportano la funzionalità Doppia VPN (nota anche come multi-hop). Come suggerisce il nome, questa tecnologia consente di creare una catena di due server VPN in diverse parti del mondo: il traffico transita prima in un server intermedio e quindi in un altro. Doppia VPN in Kaspersky VPN Secure Connection utilizza il criptaggio nidificato: il tunnel criptato tra il client e il server di destinazione viene eseguito all’interno di un secondo tunnel criptato tra il client e il server intermedio. Il criptaggio in entrambi i casi viene eseguito solo sul lato client e i dati non vengono decriptati nel server intermedio, offrendo così un ulteriore livello di sicurezza e anonimato.

Doppia VPN è disponibile per gli utenti delle versioni Windows e Mac di Kaspersky VPN Secure Connection. Prima di abilitare Doppia VPN, assicurati che il protocollo Catapult Hydra sia selezionato nelle impostazioni dell’applicazione: Principale → Impostazioni (icona a forma di ingranaggio) → Protocollo → Seleziona automaticamente, o Catapult Hydra.

Successivamente, puoi abilitare Doppia VPN:

- Apri la finestra principale dell’applicazione.

- Fai clic sull’elenco a discesa Località per aprire l’elenco delle località dei server VPN.

- Fai clic sulla categoria Doppia VPN.

- Seleziona due località e fai clic su Connetti.

Puoi aggiungere la coppia di server di Doppia VPN ai Preferiti facendo clic sul pulsante Aggiungi ai Preferiti.

Come abilitare Doppia VPN in Kaspersky VPN Secure Connection

Congratulazioni! Adesso il traffico è criptato in modo più sicuro del solito, ma ricorda che questi metodi di criptaggio del traffico non sono destinati ad attività illegali. Doppia VPN ti aiuterà a nascondere le informazioni personali ai siti di raccolta dati, a evitare annunci indesiderati e ad accedere a risorse non disponibili nella località corrente.

Tor browser

Tor browser

Consigli

Consigli