Ci sono casi in cui un sito web viene compromesso dai cybercriminali e utilizzato per diffondere malware in rete. Ci sono vari metodi per portare gli utenti ai siti web dannosi, uno tra questi è il cosidetto “typosquatting”.

È molto frequente commettere qualche errore di battitura quando si digita un indirizzo Internet nel browser. I cybercriminali spesso approfittano di queste sviste per dirigere gli utenti verso i loro siti web dannosi, e non ai siti Interent che inizialmente volevano visitare. Questa tecnica si chiama “typosquatting”, unione tra “typo” e “squat”, anche conosciuta come “URL hijacking”. I cybercriminali registrano un nome di dominio molto simile a un dominio già esistente e molto conosciuto tra gli utenti e poi non fanno altro che aspettare che un utente faccia qualche errore di battitura ed entri nel loro sito. Si tratta di un bel problema per le aziende, alcune delle quali hanno persino fatto causa ai typosquatter per i danni subiti.

Tuttavia, il typosquatting è una seria minaccia anche per i consumatori. Gli utenti potrebbero trovarsi inavvertitamente all’interno di siti spam e, nel peggiore dei casi, i loro computer potrebbero essere infettati dai malware contenuti in questi siti Internet falsi. Tutto vi sarà più chiaro con un esempio concreto.

Caso tipico di typosquatting: indirizzo di posta elettronica di Gmail

Innanzitutto, vediamo in che modo noi di Kaspersky Lab cerchiamo di ridurre le infezioni via malware. Quando troviamo un sito Internet infetto, proviamo a contattare l’amministratore del sito per avvisarlo. Nell’immagine che vi proponiamo qui di seguito potete visualizzare tutte le informazioni WHOIS di un sito Internet che inavvertitamente ospita un malware. Nel campo “Administrative Contact” troviamo la stringa di caratteri “A***3JP”; si tratta di un JPNIC Handle (gestito da JPRS, il Japan Registry Service), ovvero una sequenza alfanumerica che serve a localizzare gli amministratori di un sito Internet (in certi casi, questa stringa può essere sostituta da un indirizzo email).

Bene, vediamo chi sono gli amministratori del dominio “A***3JP”:

Nel campo “E-Mail” si trova l’indirizzo di posta elettronica della persona da avvisare nel caso in cui venga infettato il sito Internet: è proprio in questo modo che abbiamo individuato gli amministratori del sito. Uno dei modi per evitare che un malware si diffondi ulteriormente è informare gli amministratori che nel loro sito c’è qualcosa che non va.

Se analizziamo attentamente l’indirizzo, notiamo che c’è un errore: sembra un normale indirizzo di posta di Gmail (del tipo xxxx@gmail.com), ma in realtà manca un lettera.

In alcuni paesi è obbligatorio per legge inserire i dati corretti del dominio. Tuttavia in Giappone, ad esempio, ci sono casi in cui l’informazione registrata presenta alcuni errori e, il che è anche peggio, può capitare che vengano registrati apposta dati non corretti. Se viene dato un indirizzo mail sbagliato, non possiamo avvisare l’amministratore web il quale si converte in vittima di un attacco da parte di cibercriminali e contemporaneamentee in “carnefice”, nel senso che diffonde inconsapevolmente il malware con il quale è stato infettato il suo sito. Nel caso specifico del nostro esempio, l’intenzione che si nasconde questo dominio simil-Gmail è piuttosto chiara: si tratta di una trappola creata ad arte dai typosquatter e lanciata nel Web in attesa che qualche utente scarichi il falso installer contenente un malware.

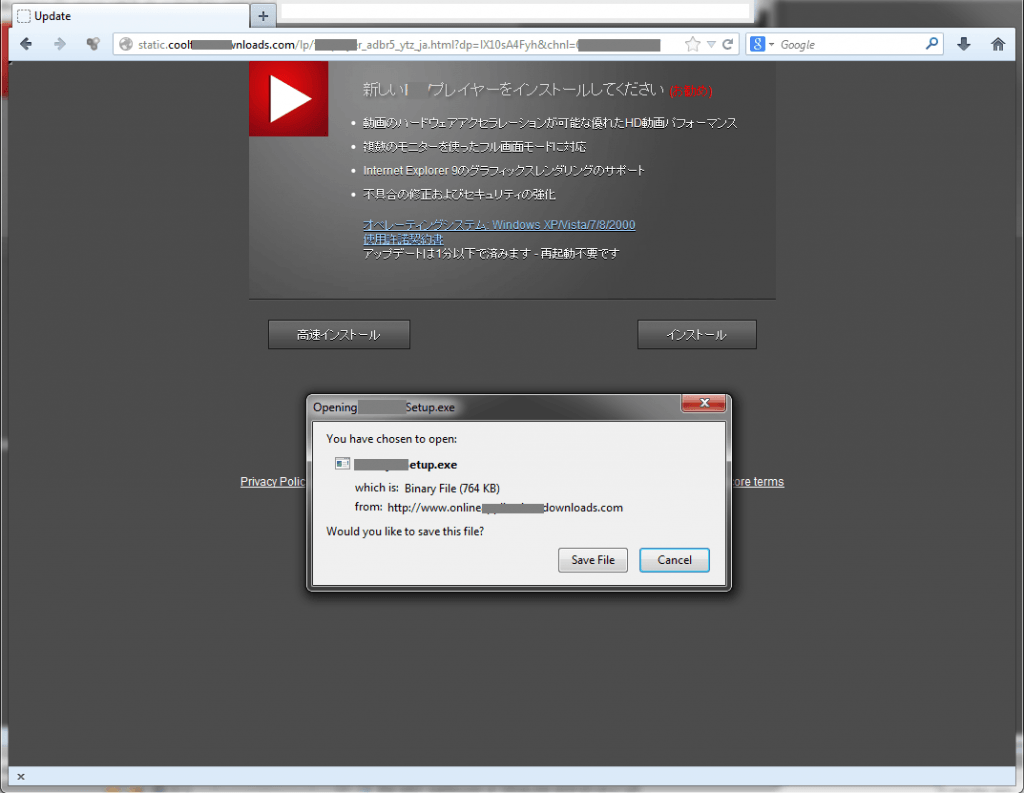

A quanto pare si può visualizzare il sito Internet con l’indirizzo in questione in diverse lingue, a seconda della zona di provenienza dei visitatori: giapponese, tedesco, spagnolo, italiano, olandese, polacco, portoghese, russo, svedese e turco. Per ragioni sconosciute, non è possibile visualizzare la pagina in inglese. Diamo un’occhiata alle seguenti screenshot: il falso sito somiglia molto a un sito Internet piuttosto conosciuto e non sorprende quindi che i visitatori abbiano inconsapevolmente scaricato e installato oggetti dannosi.

In giapponese:

E in russo:

Nel post di oggi abbiamo parlato dell’importanza d’inserire informazioni di dominio corrette, di come funziona il typosquatting e di un caso in cui ci siamo imbattuti durante le nostre ricerche. Il fenomeno del typosquatting non è affatto una novità, anzi, è una tecnica piuttosto usata per ingannare gli utenti che continua a mietere moltissime vittime nonostante gli anni. Cosa fare per evitare i malware derivanti dal typosquatting? Aggiornare regolarmente il sistema operativo e il software antivirus.

cybercriminali

cybercriminali

Consigli

Consigli