La cyber-gang della APT (Advanced Persistent Threat) Turla, conosciuta anche come Snake & Uroboros, è uno dei gruppi griminali più avanzati al mondo. Questa gang di cyber-spioni è attiva da più di 8 anni ma prima dello scorso anno, quando abbiamo pubblicato la ricerca Epic Turla, non si sapeva della loro esistenza.

In particolare, questa ricerca includeva campioni che mostravano che parte della APT era di matrice russa. Le persone utilizzavano il code page 1251 che è comunemente usato per i caratteri cirillici e parole come “zagruzchik” che significa “boot loader” in russo.

Quello che rende il gruppo a capo di Turla particolarmente pericoloso e difficile da catturare non è solo la complessità dei suoi strumenti, ma sopratutto l’uso di un meccanismo command-and-control (C&C) fondato sulle connessioni satellitari e utilizzato soprattutto nella parte finale dell’attacco.

@Securelist shares new research on the initial stages of the cyber-espionage campaign Turla AKA Snake or Uroburos. http://t.co/KvHD7nOEfa

— Kaspersky (@kaspersky) August 7, 2014

I server command-and-control rappresentano la base degli attacchi cibernetici avanzati. Tuttavia, allo stesso tempo, sono anche il punto più debole dell’infrastruttura dannosa, frequente oggetto d’indagine da parte degli investigatori e delle forze dell’ordine.

Ci sono due ragioni se questo avviene. In primo luogo questi server vengono usati per controllare tutte le operazioni. Se venissero chiusi, sarebbe possibile disturbare le attività criminali o persino smantellare tutte le campagne cibernetiche. In secondo luogo, i server C&C possono essere usati per rintracciare gli hacker e scoprire dove si trovano fisicamente.

Ecco perché il gruppo a capo dell’APT cerca continuamente di nascondere i propri C&C. La cyber-gang di Turla ha trovato un modo molto efficace per farlo: nascondono gli indirizzi IP dei server… “nel cielo”.

Epic Turla:massive #cyberespionage operation penetrates EU/Mideast spy agencies via @kaspersky http://t.co/vmWvteVmq1 pic.twitter.com/1wuNL7SoFn

— Adolfo Hernández (@Adolfo_Hdez) August 8, 2014

Uno dei tipi di più diffusi ed economici tipi di connessioni Internet satellitari è la connessione downstream (downstream-only connection). In questo caso, i dati in uscita dal PC di un utente viaggiano attraverso linee convenzionali, via cavo o connessione cellulare, mentre tutto il traffico in entrata proviene dal satellite.

Comunque questa tecnologia ha solo una peculiarità: tutto il traffico downstream proviente dal satellite verso il PC non è criptato. In poche parole, chiunque può intercettare il traffico. I membri della gang di Turla hanno usato questa falla per nascondere il traffico proveniente dal proprio C&C.

Cyber-gang di matrice russa sfrutta le connessioni satellitari #APT #Turla

Tweet

Quello che fanno è quanto segue:

- Ascoltano il downstream proveniente dal satellite per identificare gli indirizzi IP attivi degli utenti di Internet con connessione satellitare che sono online in quel momento.

- Poi scelgono un numero di indirizzi IP attivi da essere usati per mascherare il server C&C senza che l’utente lo sappia o dia il consenso.

- Le macchine infettate da Turla ricevono istruzioni e inviano tutti i dati agli indirizzi IP scelti. I dati viaggiano attraverso le linee convenzionali verso il satellite e poi dal satellite agli utenti con gli indirizzi IP scelti.

- Questi dati vengono rilasciati dagli utenti legittimi come fossero spazzatura, mentre i responsabili dell’attacco li prelevano dalla connessione satellitare downstream.

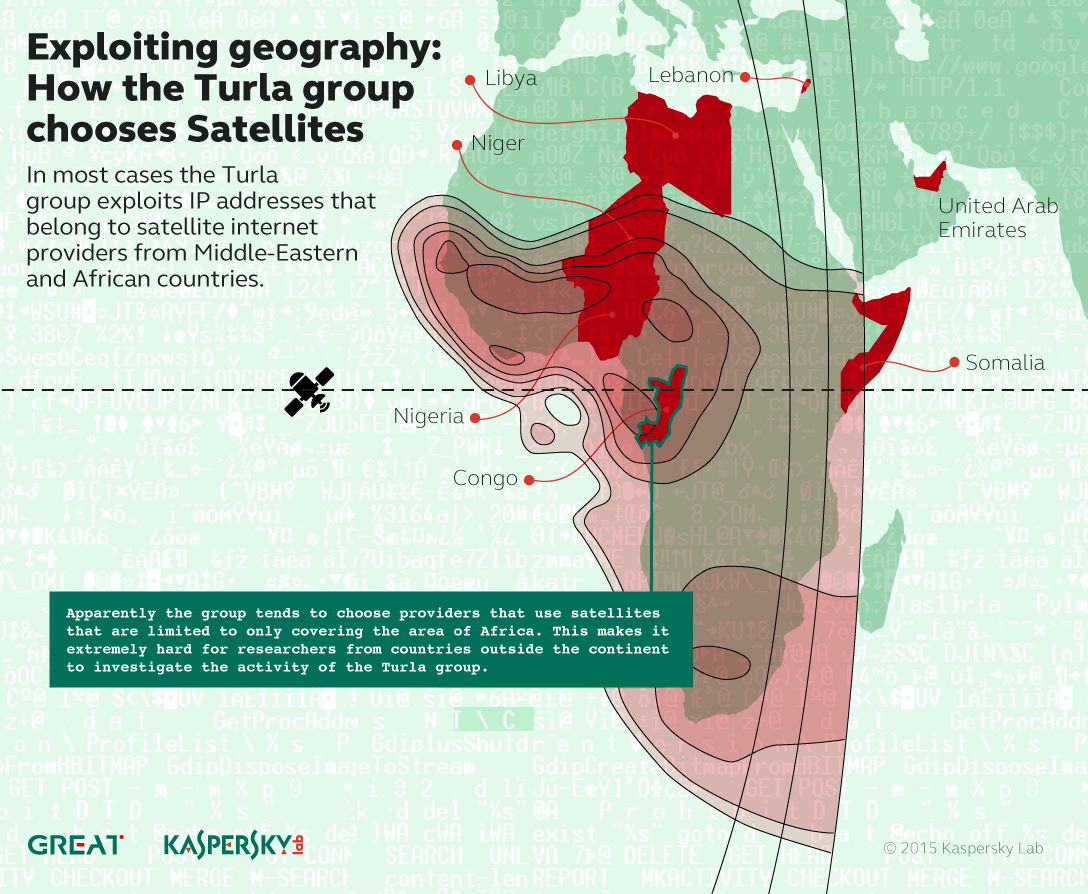

Dato che il downstream satellitare copre un’area molto ampia, è impossibile sapere dove si trovino esattamente i responsabili dell’attacco. Per rendere questa “caccia al topo” ancora più difficile, la gang di Turla tende a sfruttare i provider satellitari localizzati nel Medio Oriente e nei paesi africani come Congo, Libano, Libia, Niger, Nigeria, Somalia e negli Emirati Arabi.

Il raggio satellitare usato dagli operatori in questi paesi non copre normalmente i territori europei e nordamericani, rendendo molto difficile il lavoro dei ricercatori che stanno facendo ricerche su questo genere di attacchi.

La gang di Turla ha già infettato centinaia di computer in più di 45 paesi tra cui anche il Kazakistan, la Russia, la Cina, il Vietnam e gli Stati Uniti. Le organizzazioni che sono state colpite da Turla includono istituzioni governative e ambasciate, così come settori quali la ricerca, l’educazione, il settore militare e le compagnie farmaceutiche.

Questa è la cattiva notiza. La buona notizia per i nostri utenti è che i prodotti Kaspersky Lab individuano con successo queste minacce e bloccano i malware diffusi dal gruppo di Turla.

APT

APT

Consigli

Consigli