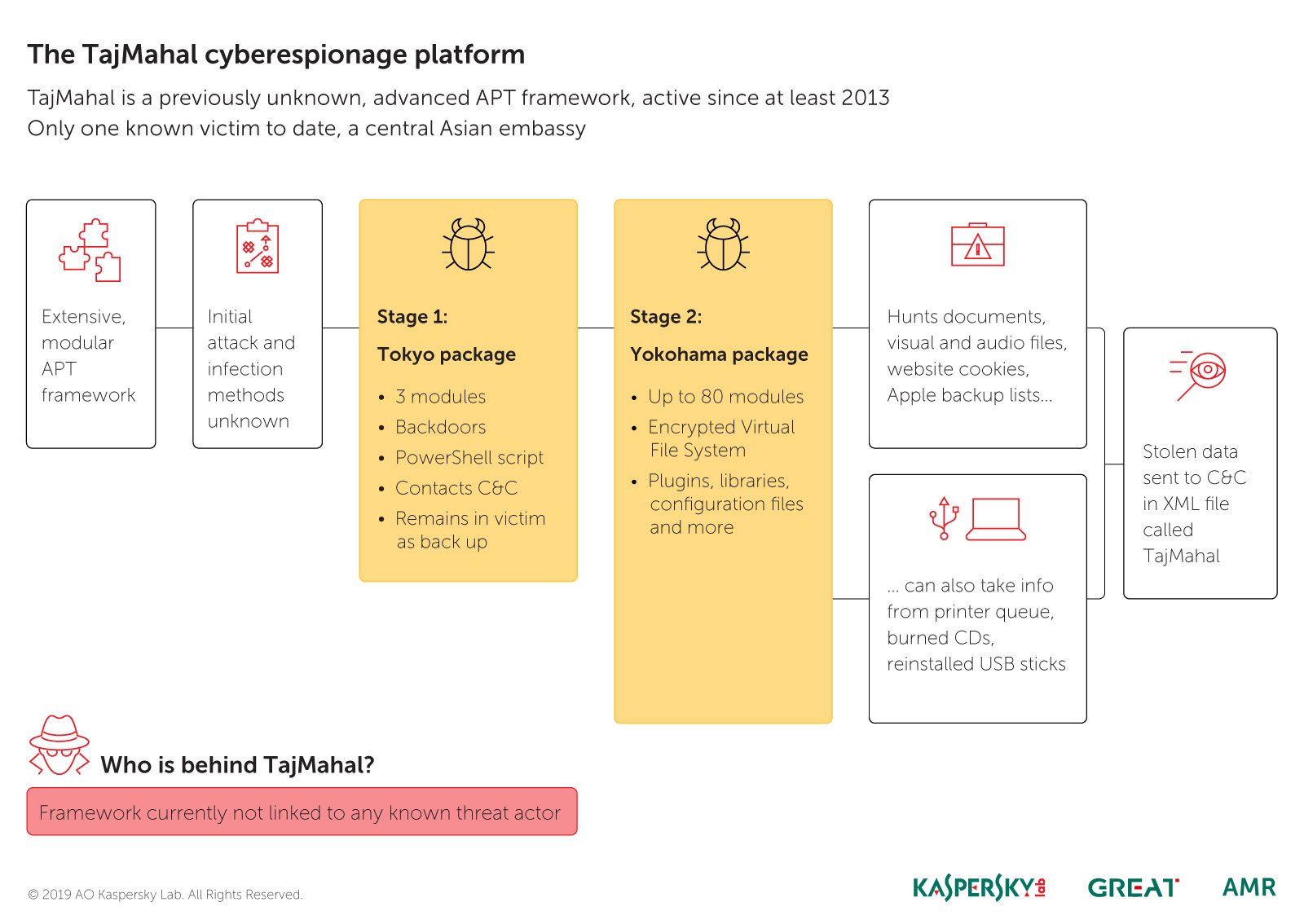

Durante l’autunno dell’anno scorso, abbiamo identificato un attacco a un’organizzazione diplomatica di un paese dell’Asia centrale. Non ci sarebbe nulla da raccontare (si sa che i diplomatici e i loro sistemi informatici attirano l’interesse di diverse forze politiche), se non fosse per il tool impiegato: una nuova piattaforma APT chiamata TajMahal.

Non parliamo di un mero set di backdoor, ma di un framework spyware altamente tecnologico e di qualità, dotato di tantissimi plugin (i nostri esperti hanno trovato 80 moduli dannosi fino a ora) e che consente di perpetrare attacchi di ogni tipo. Secondo i nostri esperti, TajMahal è attivo da cinque anni ma finora è stata individuata una sola vittima, per cui siamo sicuri che ne saranno presto identificate delle altre.

TajMahal: cosa fa?

La piattaforma APT è formata da due parti principali, Tokyo e Yokohama. Entrambe sono state individuate su tutti i computer infettati. Tokyo fa da backdoor principale e si occupa di diffondere la seconda fase del malware. L’aspetto interessante è che Tokyo rimane all’interno del sistema anche quando la seconda fase è iniziata, fungendo evidentemente da secondo canale di comunicazione. Nel frattempo, Yokohama è l’arma di punta della seconda fase: si tratta di un payload che crea un sistema di file virtuale completo di plugin, librerie di terze parti e file di configurazione. Un arsenale molto vasto che permette di:

- Rubare cookie;

- Intercettare documenti dalla coda di stampa;

- Raccogliere dati sulla vittima (compreso un elenco delle copie di backup del dispositivo iOS);

- Registrare chiamate VoIP e scattare screenshot durante la chiamata;

- Rubare le immagini disco ottiche della vittima;

- Indicizzare file, compresi quelli su drive esterni, e possibilità di rubare file specifici quando viene identificato nuovamente il drive.

Conclusioni

TajMahal è una scoperta molto preoccupante per via della sua complessità tecnica e il numero delle vittime sicuramente aumenterà. Ricordiamo che TajMahal è stato individuato per la prima volta dai prodotti Kaspersky Lab. Per maggiori dettagli tecnici sulla minaccia, vi invitiamo a leggere il post dedicato su Securelist (in lingua inglese).

La minaccia è stata scoperta mediante le nostre tecnologie di euristica automatica. Per difendersi da TajMahal e simili, è importante avvalersi di soluzioni di sicurezza affidabili come Kaspersky Security for Business.

SAS

SAS

Consigli

Consigli