Codice dannoso su GitHub: in che modo gli hacker prendono di mira i programmatori

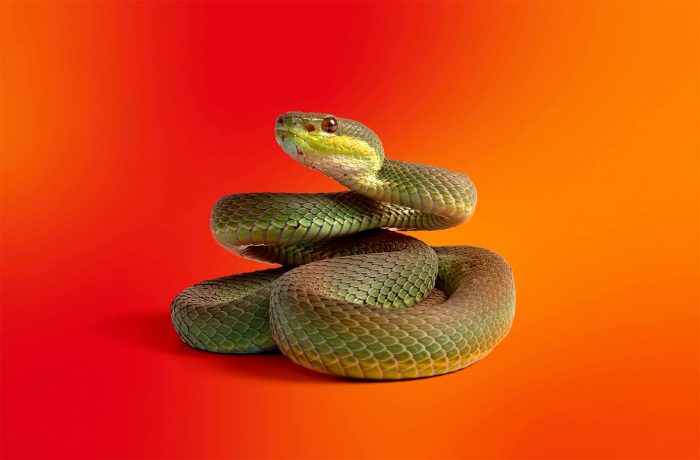

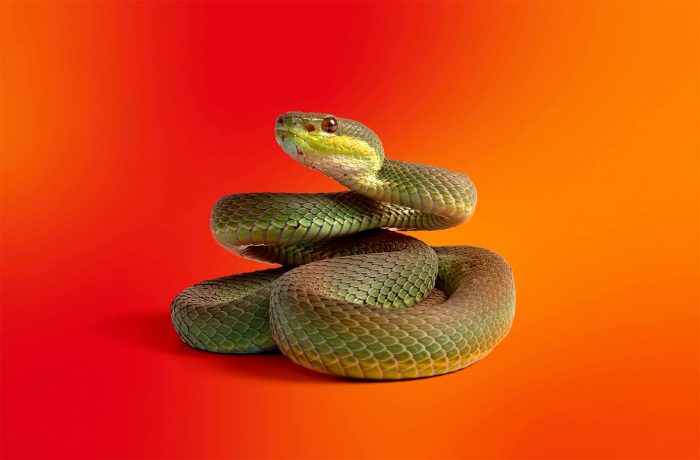

Abbiamo scoperto oltre 200 archivi con progetti falsi su GitHub. Utilizzandoli, gli autori degli attacchi distribuiscono programmi stealer, clipper e backdoor.

174 Articoli

Abbiamo scoperto oltre 200 archivi con progetti falsi su GitHub. Utilizzandoli, gli autori degli attacchi distribuiscono programmi stealer, clipper e backdoor.

Lo stealer Banshee, un programma che ruba i dati macOS emerso l’anno scorso, ora circola liberamente sul Web, infettando gli utenti Mac e acquisendo nuove funzionalità. Come proteggersi?

Negli ultimi sette anni i ransomware sono stati i Malware-as-a-Service (MaaS) più diffusi. Possono generare profitti elevati in un lasso di tempo ridotto, rispetto ad altri tipi di malware.

Come funzionano gli abbreviatori di URL, come possono essere utilizzati e quali minacce rappresentano per la privacy e la sicurezza.

Nostra ricerca ‘Separati da un linguaggio comune’ rivela che il top management non riesce a stabilire con precisione le priorità di azione a causa dell’utilizzo di gergo e terminologia poco chiari per descrivere le minacce.

Oggi vi indichiamo quali sono i segnali che possono indicare che un dispositivo è infetto o è stato attaccato da un hacker.

Sebbene i malware si diffondano con più frequenza nelle infrastrutture aziendali attraverso le e-mail, non si tratta dell’unico metodo di trasmissione delle infezioni.

Nel 2021 ci sono stati meno attacchi a smartphone e tablet che nel 2020. Ma questo non è un motivo per rilassarsi, ed ecco perché.

Il conflitto geopolitico in Ucraina è l’ultimo esempio di come degli attori dannosi cercano di incassare sulle vittime ignare.

Ecco come un falso riavvio aiuta il malware a prendere piede nel sistema operativo di uno smartphone senza sfruttare una vulnerabilità di persistenza.

In seguito ad una recente ricerca, analizziamo diversi scenari alla base dell’attività dannosa su Discord.

Adware, Trojan e altri malware non sono le uniche ragioni per non scaricare giochi illegali.

Visto che siamo bloccati a casa per evitare l’esposizione al COVID-19, con il lavoro, la socializzazione e persino l’istruzione tutto online, i cybercriminali vedono un’infinità di modi per sfruttare la situazione.

Ecco come le APT compromettono la privacy e la sicurezza del cittadino medio, anche se non costituisce l’obiettivo diretto.

I film famosi non attirano solo l’attenzione degli appassionati di cinema ma anche quella dei criminali informatici, e gli Oscar in arrivo diventano un’occasione per diffondere file dannosi.

La paura dell’infezione da coronavirus viene utilizzata dai criminali informatici per le loro attività dannose.

Cosa succede se si custodiscono tutti i dati su un unico cloud e il servizio di backup viene attaccato da un ransomware?

Un bug presente in WinRAR consente ai cybercriminali di prendere il controllo totale del vostro dispositivo, basta soltanto aprire un file RAR dannoso.

Analizziamo il malware Pirate Matryoshka: ecco perché anche i pirati più incalliti non dovrebbero scaricare software craccati dai torrrent.

Un bancomat può trasformarsi in una slot machine? Il malware WinPot aiuta i cybercrinali a vincere il bottino.

Ecco la storia di un ragazzo che voleva semplicemente scaricare un gioco piratato e che ha ricevuto in cambio un bel malware. Accade sempre più spesso e vi spieghiamo perché.