Se siete lettori abituali di questo blog, conoscerete il nostro team GReAt (Global Research and Analysis Team). Si tratta di oltre 40 esperti di cybersicurezza sparsi per il mondo, specializzati nel proteggere i nostri clienti dalle cyberminacce più sofisticate che si trovano là fuori. Gli esperti del team GReAT amano paragonare il loro lavoro alla paleontologia: esplorano il deep web alla ricerca delle “ossa” dei “cyber mostri”. Alcuni potrebbero considerarlo un metodo antico: cosa c’è di tanto speciale nell’analizzare le “ossa” delle “creature” del lontano passato quando la chiave di tutto è proteggere le vostre reti dai mostri del presente? Beh, ecco una storia che vi dimostra che è impossibile scovare i mostri di oggi senza dare un’occhiata al passato…

Alcuni di voi conosceranno i wiper (un tipo di malware che, dopo essere stato installato su un PC infetto, cancella completamente tutti i dati, lasciando il proprietario del computer con un hardware assolutamente vuoto e a malapena funzionante). Il wiper più famoso (e famigerato) è Shamoon, un malware che nel 2012 ha fatto tanto scalpore nel Medio Oriente, eliminando i dati di oltre 30.000 endpoint della compagnia petrolifera più grande al mondo (la Saudi Aramco) e colpendo anche un altro colosso energetico (Rasgas). Pensateci: oltre 30.000 hardware inutilizzabili nella compagnia petrolifera più grande al mondo…

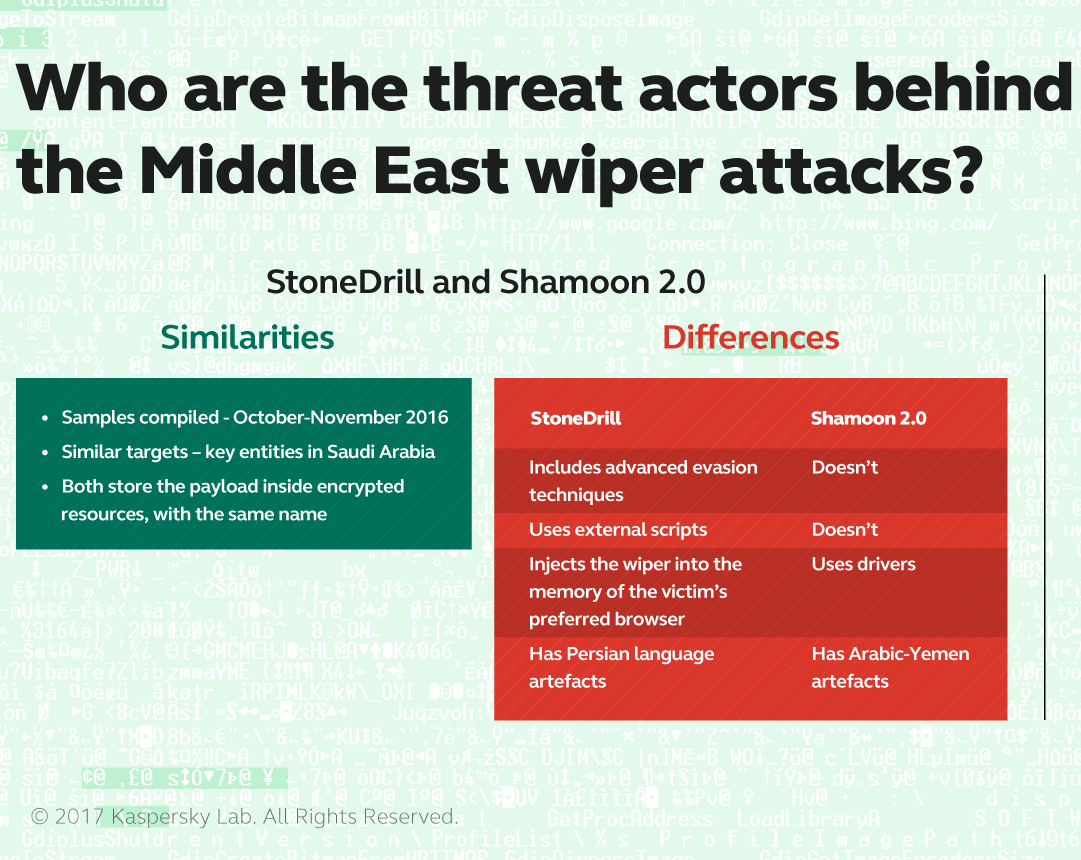

Stranamente, dalla sua lotta devastante contro l’azienda saudita nel 2012, si è sentito poco parlare di Shamoon, fino a quando nel 2016 è ritornato sulle scene Shamoon 2.0, con nuove ondate d’attacco (sempre nel Medio Oriente).

Dall’inizio delle nuove ondate d’attacco di Shamoon, abbiamo sintonizzato i nostri sensori alla ricerca di quante più versioni possibili di questo malware (perché, diciamolo, non vogliamo che i nostri clienti siano attaccati da Shamoon). E siamo riusciti a trovarne diverse versioni (evviva)! Ma insieme al nostro bottino di versioni di Shamoon, le nostre reti hanno inaspettatamente scovato un nuovo tipo di malware wiper che abbiamo chiamato StoneDrill.

La base del codice di StoneDrill è diversa da quella di Shamoon, ecco perché pensiamo si tratti di una nuova famiglia di malware; utilizza anche alcune tecniche per evitare il rilevamento che Shamoon non usa. Si tratta, quindi, di un nuovo protagonista. E una delle cose più strane (e preoccupanti) che ho imparato su questo malware è che, a differenza di Shamoon, StoneDrill non si limita a colpire solo l’Arabia Saudita o i paesi vicini. Finora, abbiamo trovato solo due attacchi di questo malware e uno di loro si è verificato in Europa.

Perché è preoccupante? Perché questa scoperta indica che alcuni criminali pericolosi armati di cyber strumenti devastanti stanno tastando il terreno nelle regioni in cui altre persone di questo genere non erano precedentemente interessate.

Il mio consiglio alle aziende in Europa che potrebbero interessare a chi si cela dietro StoneDrill o forse anche dietro Shamoon: difendetevi da questo tipo di minacce alla vostra rete. Non sono solo le compagnie petrolifere e del gas del Medio Oriente a rischiare di essere attaccate. Sembra infatti che la minaccia stia diventando mondiale.

Tornando alla cyber paleontologia…

Prima ho parlato del fatto che abbiamo scoperto StoneDrill mentre cercavamo esemplari di Shamoon. Sì, è stata una scoperta inaspettata (ma non è avvenuta per errore) …

Per trovare nuove o simili varianti di un malware noto, i nostri ricercatori utilizzano le regole YARA (oltre ad utilizzare anche altri strumenti). Queste regole rappresentano uno strumento specifico che permette di stabilire una serie di diversi parametri di ricerca e filtrano i nostri database dei malware.

Tradurre in linguaggio umano il processo di ricerca di un malware con le regole YARA è come cercare un viso particolare in una folla senza sapere come sia. Immaginatevi di avere un amico di penna. Dopo anni di mail, decidete di incontrarvi (in un’affollata stazione ferroviaria). Ma dal momento che avete deciso di non inviarvi mai una foto (“non mandiamoci nostre foto per divertirci/mantenere il mistero!”), non sapete che faccia abbia il vostro amico; l’unica cosa che sapete sono un paio di dettagli come l’età, l’altezza, la struttura corporea, il colore dei capelli e degli occhi e forse il tipo di vestiti che indossa normalmente. Quindi, in questa stazione affollata, potreste incontrare qualcuno con le stesse caratteristiche del vostro amico, ma non potrete sapere se è davvero lui fino a quando non iniziate a parlarci.

Beh, è successa più o meno la stessa cosa con StoneDrill.

I nostri ricercatori hanno rilevato alcuni parametri unici delle ultime versioni di Shamoon. Basandosi su questi parametri, i nostri esperti hanno creato alcune regole YARA, hanno premuto il pulsante di ricerca e hanno iniziato ad analizzare il loro bottino. Successivamente, hanno trovato un modello che coincideva con i parametri di Shamoon; ad ogni modo, dopo un’occhiata più dettagliata ci si è resi conto del fatto che il malware appena trovato non era affatto Shamoon, ma faceva parte di una nuova famiglia di malware wiper.

Tornando al nostro esempio dell’amico di penna, questo significa che identifichereste qualcun altro con le stesse caratteristiche del vostro amico ma che non è lui. Magari è un suo parente, chi lo sa?

Perché vi sto spiegando tutto questo?

Vi ricordate della metafora della paleontologia all’inizio di questo post? Era questo quello che intendevo quando ho scritto che a volte è impossibile scovare nuovi mostri senza conoscere quelli del passato. Ne vale davvero la pena. 😉

Ma c’è un altro motivo per cui voglio parlare di come abbiamo trovato StoneDrill.

Il fatto che abbiamo rilevato StoneDrill mentre cercavamo Shamoon vuol dire che entrambi sono costruiti e operano quasi nello stesso modo, anche se il loro codice è completamente diverso. Quando parlo di “modo” mi riferisco a determinati metodi con cui opererebbe il malware, nascondendosi sia dai software di sicurezza che dagli operatori, e così via. Non è il tipo di somiglianza che trovereste tra due fratelli, ma quella che trovereste tra due studenti dello stesso insegnante. O se preferite, tra due membri dello stesso gruppo di amici di penna.

In altre parole, le somiglianza tra Shamoon e StoneDrill non sono probabilmente una coincidenza. Shamoon e StoneDrill sono stati scritti dagli stessi autori? StoneDrill è uno strumento specifico degli operatori di Shamoon? O sono entrambi due creature di due diverse persone che hanno frequentato la stessa scuola di scrittura di malware. Non lo sappiamo. Tutto è possibile: nel frattempo stiamo ancora analizzando il caso e presenteremo le nostre scoperte alla prossima conferenza SAS.

Ma aspettate! Non è tutto!

Quando il nostro team GReAT stava cercando il codice di StoneDrill, tutti i nostri ricercatori di sicurezza hanno avuto un déja vu: avevano già visto alcune di quelle linee di codici! Dove? In un’altra operazione di cyber spionaggio chiamata Newsbeef (lo scorso anno abbiamo pubblicato un post sul blog al riguardo). Quindi, ecco qui un’altra variabile di questa equazione: Newsbeef. StoneDrill è uno strumento utilizzato dagli operatori di Newsbeef per cancellare i dati? Si tratta ancora una volta di una domanda a cui non si può rispondere.

Se fossimo esperti di geopolitica o filosofi faremmo ipotesi su queste connessioni. Come ha detto una volta Winnie the Pooh: “Quel ronzio significa qualcosa”.

Ma (fortunatamente!) non siamo esperti di geopolitica o filosofi. Abbiamo il difficile compito di salvare il mondo dalle cyberminacce a prescindere dalle loro origini o dal loro scopo. L’unico motivo per cui ho menzionato le connessioni tra Shamoon, StoneDrill e Newsbeef è perché li abbiamo trovati. E dal mio punto di vista si tratta di un ottimo esempio dell’utilità della threat intelligence per la vostra azienda o organizzazione governativa che cerca di comprendere cosa stia succedendo. Aiuta a comprendere le cose. E quando capite le cose, potete prepararvi meglio ad affrontare i rischi che queste potrebbero comportare.

Per questo motivo, rimanete connessi, leggete i dettagli delle scoperte dei nostri ricercatori su Securelist e se volete ottenere una maggiore threat intelligence, non esitate a iscrivervi al nostro servizio di APT Intelligence Reporting.

Cedo adesso la parola ai responsabili della scoperta di StoneDrill: in questo link potrete trovare i dettagli dell’analisi tecnica.

PS:

Se volete che il vostro team di sicurezza sia in grado di analizzare i malware in maniera dettagliata e professionale, proprio come fa il team di GReAT, fatelo partecipare alle nostre sessioni di formazione. La prossima sessione si terrà alla conferenza SAS 2017 all’inizio di aprile; quest’anno si terrà a Sint-Marteen, perché tempo fa abbiamo appurato che i Caraibi sono il posto perfetto per parlare di cybersicurezza e per svolgere sessioni di formazione. Prenotate tutto su questo link e fate le valigie (portandovi un costume da bagno)!

.@KASPERSKY SCOPRE UN’OPERAZIONE DI GUERRA CIBERNETICA CHE RIGUARDA ALMENO TRE MALWARE WIPER

guerra cibernetica

guerra cibernetica

Consigli

Consigli