Nel corso degli ultimi dieci anni, analizzando diversi attacchi mirati, ci siamo resi conto che esiste un elemento in comune: “tutto inizia quando la vittima apre un’e-mail di phishing”. Come è possibile che le e-mail di phishing siano così efficaci? Perché vengono create su misura per colpire una vittima nello specifico, adattandosi al suo contesto.

Spesso una fonte d’informazione utile per tale scopo sono i profili sui social network delle vittime. La domanda sorge spontanea: come fanno i cybercriminali a trovare questi account? In generale, molto dipende se si tratta di una persona con una sfaccettatura più “pubblica”, diciamo così. Se i dati della vittima si trovano sul sito di una azienda, magari con annessa biografia dettagliata e il link al profilo su LinkedIn, è un gioco da ragazzi. Ma se i cybercriminali hanno solo a disposizione solo un indirizzo e-mail, la cosa si fa più complicata. O, ancor meglio, se i cybercriminali hanno solamente una vostra foto mentre entrate nell’ufficio dell’azienda obiettivo, le possibilità di trovare il vostro profilo sui social diminuiscono sensibilmente.

Abbiamo condotto un piccolo esperimento che consiste nel cercare informazioni su una persona avendo pochi dati a disposizione. Abbiamo preso a campione vari colleghi, con gradi diversi di attività sui social network, e abbiamo provato a cercarli impiegando strumenti disponibili per tutti.

Ricerca per foto

Avere la necessità di rintracciare una persona mediante una foto non è l’eventualità più comune. Immaginiamo, in questo caso, dei cybercriminali appostati all’entrata dell’azienda obiettivo fotografando chiunque abbia un badge con il logo della compagnia e, dopo di ciò, scatta la ricerca di una vittima idonea. Ma da dove cominciare?

Due anni fa (il tempo vola) abbiamo parlato di un servizio che si chiama FindFace. Date alcune condizioni e la disponibilità di diverse foto di alta qualità, il servizio può trovare facilmente una corrispondenza con un account sui social network. In ogni caso, a partire da luglio dello scorso anno, il servizio non è più disponibile per utenti “comuni”; i suoi creatori si stanno dedicando a sviluppare soluzioni per governi e aziende, e si tratta di servizi a pagamento. Inoltre, i suoi creatori hanno specificato che la versione aperta al pubblico doveva servire solo per “mostrare le ampie possibilità del servizio”.

Comunque sia, non possiamo non tenerlo in considerazione perché, a volte, i cybercriminali sono disposti a investire in tool aggiuntivi pur di portar a termine un attacco mirato. Tutto dipende dall’obiettivo, anche se questa opzione lascerebbe comunque delle tracce.

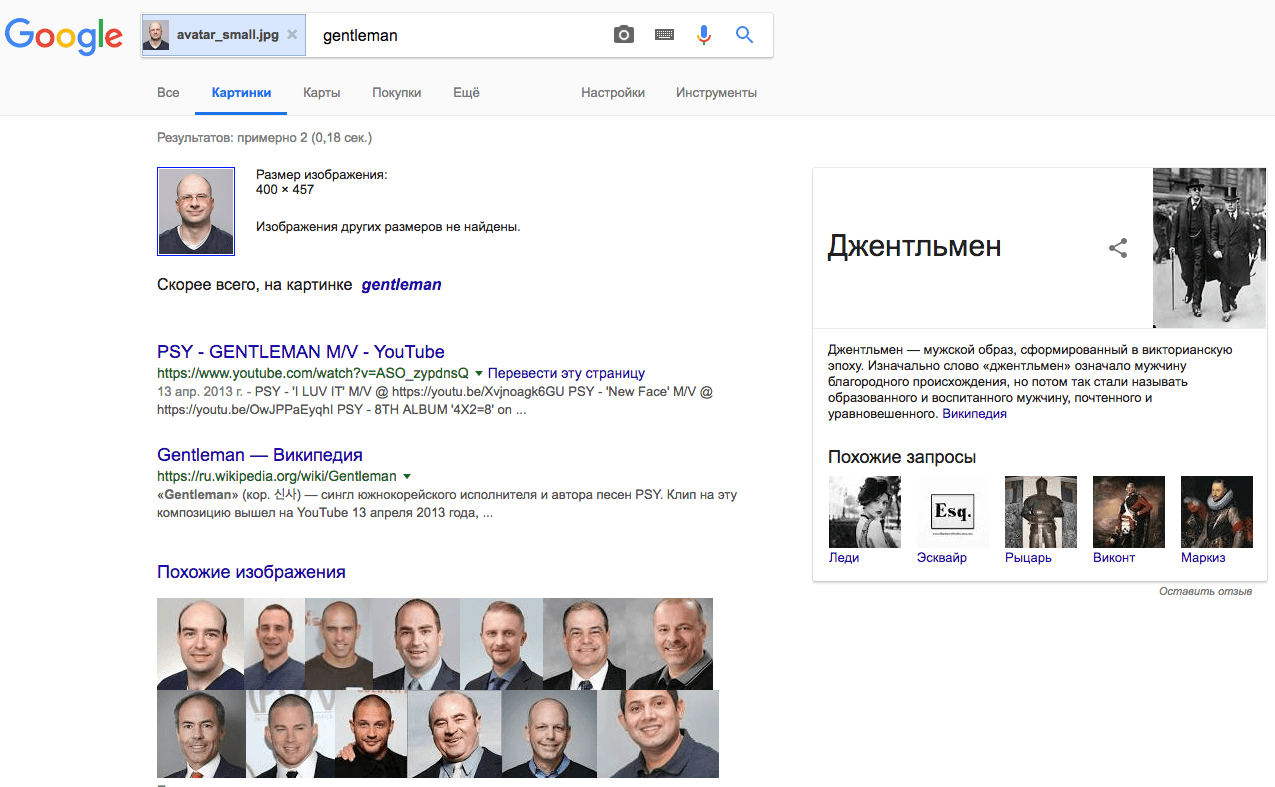

La ricerca via foto è disponibile gratuitamente grazie a Google, con annessa estensione del browser che filtra automaticamente le foto secondo diversi servizi di ricerca; tuttavia, questo sistema funziona solo con foto già pubblicate online e non riguarda la nostra situazione, a meno che non si tratti di una foto ufficiale presa da un sito Internet, ma di solito queste foto sono accompagnate da informazioni aggiuntive (come nome e cognome).

Ciononostante, abbiamo provato l’opzione di ricerca; Google solamente ha ristretto il campo a persone di sesso maschile, anche quando la stessa foto veniva utilizzata come immagine del profilo su Facebook o su altri social. Quindi, pur avendo una vostra foto, i cybercriminali difficilmente potrebbe associarla al vostro profilo senza ricorrere a un servizio di riconoscimento facciale a pagamento.

Nome e cognome

Quando si cerca qualcuno online, il primo passo di solito è la ricerca per nome e cognome. Ovviamente, il successo della ricerca dipende soprattutto dal fatto se si tratta di un nome piuttosto comune oppure no. Trovare un Mario Rossi specifico potrebbe rivelarsi un compito piuttosto difficile; tuttavia, se bisogna cercare un cognome nella media non così comune, allora Google lo trova rapidamente.

In ogni caso, sapevate che alcuni social network permettono di visualizzare il profilo di una persona anche se non si è registrati sulla piattaforma?

E-mail e numero di telefono

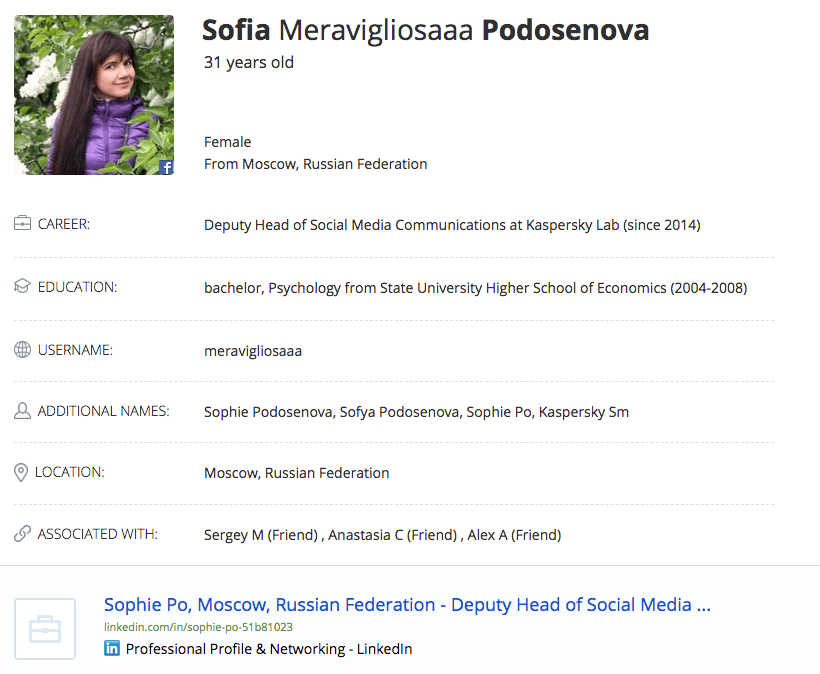

E se provassimo con indirizzo e-mail e numero di telefono? Con queste informazioni a disposizione, possiamo direttamente cercare questi dati sui social network. Ci sono alcuni servizi che raccolgono automaticamente questi dati, il più famoso è Pipl, che propone link alle pagine degli utenti sui social network a partire dal numero di telefono e dall’indirizzo e-mail, offrendo anche un breve profilo che comprende luogo di nascita, studi e lavoro. A quanto dicono gli sviluppatori di Pipl, il servizio raccoglie informazioni di oltre 3 miliardi di persone!

Grazie a questo servizio, siamo riusciti a ottenere un link ad almeno un account di cinque persone su dieci dei nomi cercati e, in alcuni casi, siamo risaliti anche a nickname online e soprannomi.

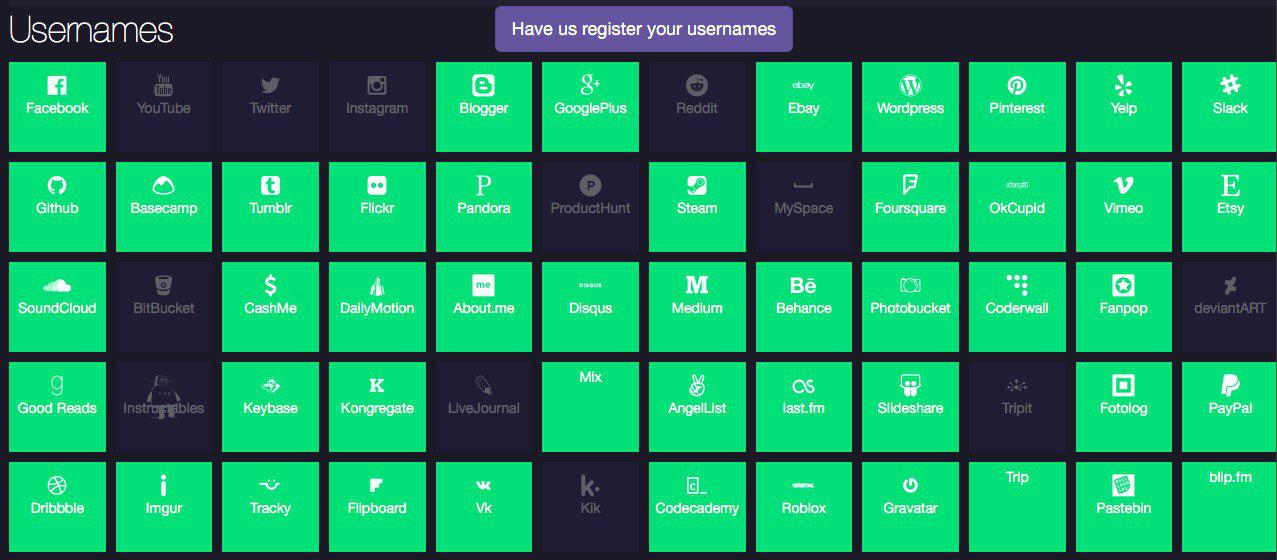

Nome utente

Alcune persone utilizzano lo stesso nome sia per l’indirizzo e-mail personale, sia per quello aziendale, altri fanno una distinzione tra vita privata e vita professionale. Nelle mani dei cybercriminali i nomi utente possono essere utilizzati per ottenere maggiori informazioni sulla vittima prescelta.

Ciò è possibile grazie a risorse come namechk o knowem; il primo può rintracciare il nome di un account cercando tra oltre 100 servizi diversi, il secondo amplia la ricerca a oltre 500. Se il nome utente o il soprannome sono piuttosto comuni, non si è poi così sicuri di trovare la persona in questione. In ogni caso, questi strumenti possono essere molto utili per i cybercriminali.

Come comportarsi

Come abbiamo dimostrato con il nostro piccolo esperimento, non è necessario fare magie tecniche per raccogliere i dati di potenziali vittime (ad esempio, dove vivono, cosa piace loro fare etc.), né bisogna ricorrere a servizi complessi. Oltre a conoscere le tecniche di phishing più diffuse per evitarle, vi consigliamo qualche semplice regola da seguire soprattutto sul posto di lavoro:

- Non registratevi sui social network con indirizzi e-mail o numeri di telefono che poi vengono resi pubblici;

- Non impiegate la stessa foto su profili personali e di lavoro;

- Impiegate nomi diversi per evitare che un profilo porti a un altro e così via;

- Non rendete la vita più facile ai cybercriminali pubblicando sui social network informazioni non necessarie che vi riguardano.

E soprattutto, le postazioni di lavoro di tutti i dipendenti dovrebbero essere protette da una soluzione di sicurezza affidabile che disponga di una efficace tecnologia anti-phishing, come Kaspersky Endpoint Security for Business.

phishing

phishing

Consigli

Consigli