La storia di Naoki Hiroshima e della sua lettera a Twitter ha fatto il giro del mondo. Tale vicenda ha fatto emergere con forza la necessità di adottare un approccio olistico per la nostra sicurezza su Internet e ci ricorda che un account web potrebbe essere legato ad altri account in modi imprevisti, portando con sé notevoli conseguenze.

Hiroshima aveva un nome utente su Twitter di una sola lettera, @N, per il quale gli è stato offerta una grande somma di denaro. Purtroppo non si conosce l’identità della persona, ma Hiroshima afferma che gli sono stati offerti 50.000 dollari (circa 35.000 euro) per l’accesso al profilo e che in seguito è stato vittima di una serie infinita di tentativi di violazioni dell’account, ricevendo email non richieste con le istruzioni per la reimpostazione della propria password.

Potete trovare maggiori informazioni su Next Web (notizia in inglese). Quel che è successo, brevemente, è che un hacker ha cercato di violare l’account email di Hiroshima e i domini web di GoDaddy autenticandosi con le ultime quattro cifre della carta di credito di Hiroshima, dati che l’hacker pare abbia ottenuto attraverso ingegneria sociale. Questa storia assomiglia a quella di Matt Honan (nome utente su Twitter: @mat) a cui, in un’ora, secondo l’articolo di Wired del 2012, è stata violata l’intera vita digitale. Gli account di Hon erano tutti collegati tra loro, di modo che l’hacker violandone uno, li ha hackerati tutti.

Prima di continuare è necessario avvisarvi che purtroppo non esiste un modo per proteggere al 100% tutti gli account o beni online. Ogni utente ha diverse necessità e diversi tipi di account e profili che rispondono a determinate esigenze. Quello che si può fare è esaminare uno per uno i servizi online più utilizzati e cercare di stabilire una serie di regole generali da seguire per evitare truffe e ingegneria sociale.

Questo post ha dunque l’intenzione di offrirvi alcune linee guida e misure di sicurezza per poter proteggere i vostri account. Il metodo che suggeriamo è quello olistico dato che si considera necessario adottare una metodologia che prenda in considerazione l’insieme delle parti nella sua totalità. Prossimamente approfondiremo l’argomento pubblicando alcuni tutorial ed esaminando come proteggere specifici account web. Potete farvi un’idea di come questo progetto prenderà forma dando un’occhiata al tutorial in inglese pensato per Twitter disponibile su Threatpost (i tutorial saranno in inglese).

In primo luogo, ricordate di installare sempre un antivirus moderno e affidabile che vi possa proteggere contro software keylogger, Trojan e altri tipi di minacce e malware. In secondo luogo, eseguite sempre gli aggiornamenti. Senza queste precauzioni di base tutte le altre misure di cui ora vi parleremo saranno inutili.

Ora, prima di entrare nello specifico, qualche altro consiglio generico: ricordate di utilizzare una password diversa per ciascuno dei vostri account. Se non riuscite a memorizzarle tutte, potete usare un password manager, un programma che vi aiuterà a gestire le password e le ricorderà al posto vostro.

Stabilire un account email con il solo scopo di recuperare le password degli altri account è certamente molto consigliato; si raccomanda di creare un account separato con una mail segreta che conoscete solo voi. È una buona idea avere più di un account di recupero di modo da non perdere tutto in un solo colpo. È comprensibile comunque che non vogliate avere 1.000 account email. Con Microsoft o Yahoo è possibile, per esempio, creare degli account con alias. Se per esempio, la vostra email è lucagentili@outlook.com, potreste creare un account alias [indirizzo segreto]@outlook.com che porta alla stessa cartella di posta.

L’email di recupero è fondamentale, da custodire gelosamente. Se qualcuno ottiene il controllo dell’account con il quale resettare tutti i vostri account, siete nei guai. Tutti i vostri account saranno automaticamente compromessi.

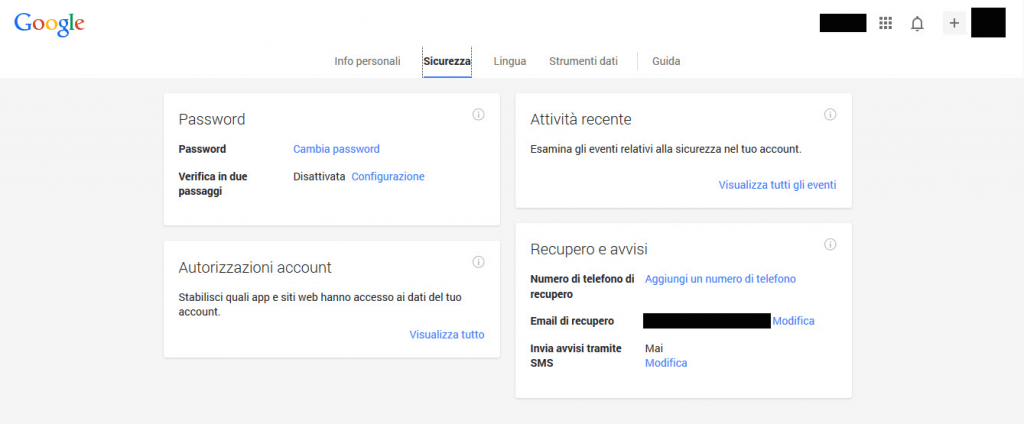

Iniziamo con Google. La prima cosa da fare è realizzare un backup del vostro account email con l’email di recupero di cui parlavamo poc’anzi. In questo modo, se il vostro account viene violato, potrete inviare una password per la reimpostazione al vostro indirizzo di recupero e riottenere l’accesso all’account. Doveste inoltre collegare l’account con un dispositivo mobile di modo da abilitare la doppia autenticazione o verifica in due passaggi, di cui parleremo a breve.

Il vostro account Google ha una sezione che riguarda le autorizzazioni, dove potete osservare tutte le app e i servizi che hanno accesso al vostro account Google. Controllate periodicamente che tutto quello che compare in questa sezione vi stia bene. Se notate qualcosa che non riconoscete, informatevi. Se anche dopo la ricerca non capite di che cosa si tratta, revocate l’accesso all’account a questi elementi. Forse si tratta di un’app legittima, ma potrebbe anche essere dannosa e consentire a un hacker l’accesso al vostro profilo Google.

La ragione per cui poco prima vi consigliavamo di collegare il vostro account al dispositivo mobile è per poter attivare la doppia autenticazione. Con questo metodo, vi verrà chiesto di inserire un codice di 6 cifre inviato al vostro telefono cellulare ogni volta che accedete all’account. Bisogna ammettere che la doppia autenticazione può sembrare una seccatura, ma rappresenta un’ottima barriera per bloccare i ficcanasi. In questo modo se un hacker volesse entrare nel vostro account, dovrebbe prima rubarvi il telefono o hackerare Google, il che è piuttosto improbabile. Un’altra misura che potete adottare è impostare una password specifica per l’app con cui accedete a Gmail dal vostro iPhone o qualsiasi altro telefono cellulare (dove l’autenticazione a doppio fattore via SMS non è disponibile). Sicuramente inserire la password ogni volta è una noia, ma è decisamente consigliabile. Approfondiremo presto l’argomento con uno dei nostri video tutorial.

Oltre all’autenticazione a doppio fattore, potete impostare un avviso e far sì che vi venga inviato un messaggio di testo ogni volta che qualcuno cerca di cambiare la vostra password o accedere al vostro account da una località sospetta. Tenete sempre d’occhio le attività recenti e verificate che tutto sia a posto. Se osservate qualche cosa di strano, come attività che non sono state svolte da voi, forse è tempo di cambiare la vostra password. I dispositivi Android e Google Wallet, entrambi accessibili attraverso il vostro account Google, custodiscono moltissime informazioni sensibili come i dati di carte di credito; assicuratevi che tutto sia ben protetto.

Vale la pena, infine, dare un’occhiata alle misure di sicurezza relative ai pagamenti e verificare i parametri insieme alla vostra banca online, l’ente che vi ha concesso la carta di credito o all’interno dei specifici servizi di Google. Ci sono poi molte persone che utilizzano Google in concomitanza con il proprio dominio. A questo proposito vale la pena ripetere che un hacker potrebbe cercare di violare il vostro dominio e usarlo come riscatto per accedere ad altri account di vostra proprietà (come nel caso di @N) o per fare leva su quell’accesso per violare altri account (come nel caso di @mat).

Apple

Volete proteggere il vostro Apple ID. Per accedere, potete visitare appleid.apple.com/it/. Si consiglia nuovamente di attivare la doppia autenticazione. In questo modo riceverete un codice di accesso sul vostro dispositivo mobile ogni volta che cercherete di cambiare qualcosa nel vostro account Apple ID. Questo è buono per due ragioni. In primo luogo rappresenta una seconda barriera oltre alla vostra password. L’altra è che se ricevete un SMS quando non state effettuando l’accesso al vostro Apple ID (o quando non ne state aspettando uno), significa che ci sono buone probabilità che qualcuno stia cercando di accedere al vostro account al vostro posto. Inoltre, probabilmente avrete già impostato le domande di sicurezza. Assicuratevi che siano domande a cui è difficile rispondere. Le domande di sicurezza prestabilite sono le peggiori, ma quando non si può farne a meno, cercate di scegliere quella più soggettiva, una a cui gli hacker non possono rispondere facendo una semplice ricerca su Internet. Raccomandiamo inoltre di stabilire un indirizzo email di recupero nel caso in cui le cose si mettano male. La mail che avete già collegato al vostro account Apple dovrebbe funzionare come mail di recupero, ma è bene averne due. Infine, non ci sarebbe nemmeno bisogno di dirlo, ma la password che utilizzate per il vostro Apple ID deve essere molto forte e diversa da quella della vostra email o da altre password.

NB: come indica quello che è accaduto a @N, alcuni servizi accettano le ultime 4 cifre della carta di credito come prova della proprietà dell’account. Apple non è uno di questi servizi, ma per quegli account che lo accettano, è forse una buona idea avere una carta che si usa solo per questo scopo. In questo modo, se un hacker indovina le ultime 4 cifre della tua carta di credito, questi comprometterà solo quel servizio piuttosto che ogni servizio che accetta questo metodo di verifica.

PayPal

Ci sono due scuole di pensiero. Da un lato, un account PayPal apre una nuova strada per accedere al conto in banca online degli utenti. Dall’altro lato, è un modo efficace per limitare l’esposizione dei dati bancari online a vendor esterni. Per esempio, se comprate qualcosa in un piccolo sito, non c’è nessun modo per sapere che cosa stia succedendo nel backend o con il sistema che processa il pagamento. In questi casi, nessun può realmente garantirvi che non stiano immagazzinando informazioni sensibili, come il vostro CVV in plain text e in formato non criptato. Per questa ragione, potrebbe essere una buona idea usare PayPal solo per quelle transazioni online in cui non vi sentite del tutto sicuri del rivenditore o del sito.

Inoltre, a favore di PayPal si può affermare che il servizio è conveniente e ampiamente utilizzato dai consumatori, nonché accettato da molti commercianti. Come molti altri servizi, il loro motto è “fidati di noi”, e bisogna ammettere che offre alcune buone misure di sicurezza. La prima è il limite di prelievo (a meno che l’account non venga hackerato, in tal caso un hacker può aumentare quel limite). È raccomandabile stabilire un limite massimo per il prelievo.

La seconda misura di sicurezza, decisamente importante, è la “chiave di accesso” di PayPal. Non ne parlano in questo modo, ma la funzionalità è molto simile alla doppia autenticazione. Gli utenti possono scegliere tra due opzioni. La prima è gratuita e standard, e prevede l’invio dell’SMS per la doppia verifica. Bisogna dare a PayPal il numero di cellulare, accettare i termini e le condizioni, e PayPal vi invierà un codice usa e getta ogni volta che cercherete di effettuare il login. Si tratta di una misura molto forte, un barriera in più tra il tuo account e il criminale, un sistema che vi avviserà se qualcuno tenta di rubare la vostra password e cerca di entrare nel vostro account. Se pagate, potete inoltre ricevere da PayPal un creatore di codici della dimensione di una carta di credito. Spingete un bottone sulla card e essa genera automaticamente codici usa e getta per accedere all’account.

PayPal offre inoltre opzioni per cambiare il meccanismo di validazione per le telefonate al customer service. Di default, è il numero della carta di credito, tuttavia esiste un’opzione che permette di impostare uno speciale codice numerico per questo scopo. È una misura intelligente per le ragioni che vi abbiamo indicato in precedenza.

Oltre a questo, come sempre, assicuratevi che la vostra password sia forte e che il vostro account sia associato a un dispositivo mobile di modo che PayPal vi possa inviare avvisi sul cambiamento di password o attività sospette.

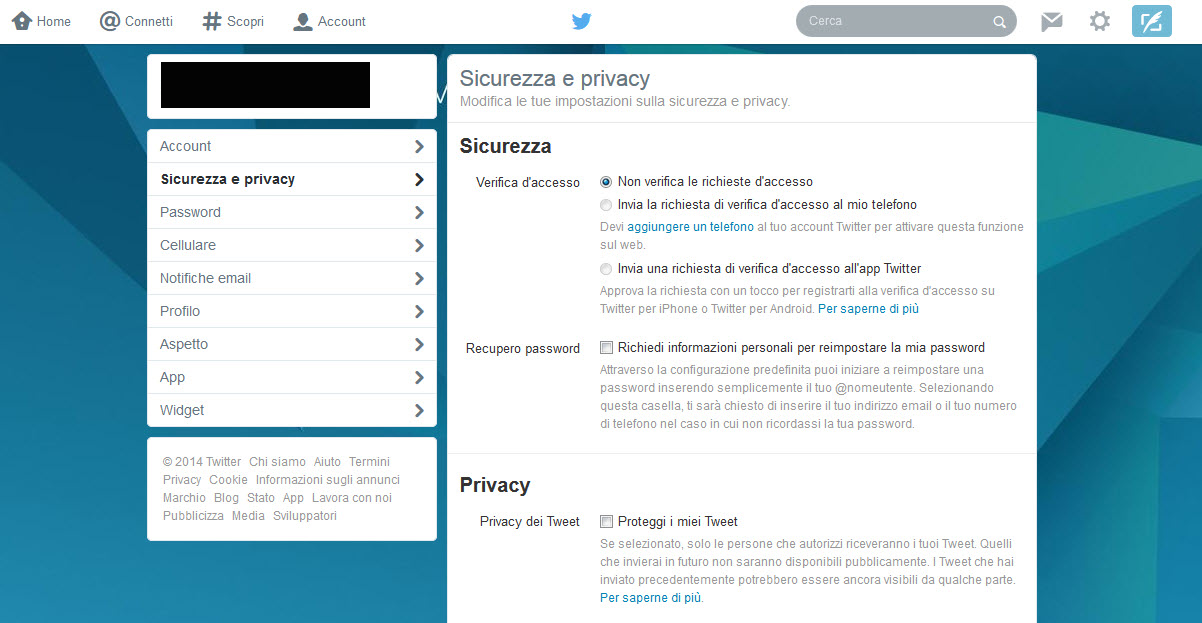

Su Threatpost potete trovare molti articoli sulle impostazioni di privacy e sicurezza per Twitter. In linea di massima è auspicabile impostare una password forte e usare l’autenticazione a doppio fattore per tutte le ragioni sopra menzionate. Su Twitter, potete attivare la doppia autenticazione con invio di SMS in “Sicurezza e Privacy” e “Verifica d’accesso”.

Sempre in questa sezione, dovreste inoltre abilitare la funzionalità che vi obbliga a inserire informazioni personali prima di reimpostare la password. Oltre a questo, è possibile attivare le notifiche via email o SMS per le menzioni o i messaggi diretti perché se qualcuno hackera il vostro account e inizia a inviare tweet con malware o di spam, i vostri amici e follower probabilmente vi scriveranno. Si tratta di una notizia che probabilmente vorrete sapere presto per poter risolvere il problema il prima possibile.

Dovreste inoltre sempre tenere d’occhio le app associate al vostro account per assicurarvi che siano aggiornate. Se ci sono app che non usate più, è consigliabile revocare loro l’accesso. Le app inutili rappresentano solo una possibilità in più per poter penetrare nel vostro account.

La stessa idea si applica a Facebook. In primo luogo è bene abilitare la “Navigazione protetta” se non lo avete già fatto. Impostate una “Notifica di accesso” per sapere quando qualcuno cerca di accedere da un browser sconosciuto e le “Approvazioni degli accessi” che è la variante di Facebook dell’autenticazione a doppio fattore. Questo permetterà a Facebook di inviare un codice al vostro telefono cellulare nel caso qualcuno cerchi di effettuare il login da un browser sconosciuto. Un’altra misura da considerare è il generatore di codici; si tratta di un altro metodo per gestire i tentativi di login con la doppia autenticazione.

Invece di ricevere un codice SMS, potete effettuare il login dall’app mobile di Facebook ed essa genera un codice di accesso per voi. Come nel caso di Google, potete anche impostare una password specifica per l’applicazione. A differenza di Google, però, Facebook ha una funzionalità che vi permette di indicare degli “amici fidati”. Questo è solo un altro modo per recuperare il vostro account in caso d’emergenza. Un caso potrebbe essere quello in cui non avete accesso alla email attraverso la quale resettare la password se l’account viene violato. Infine, come già detto, tenete d’occhio le sessioni delle vostre attività per assicurarvi che le avete iniziate voi (o una persona conosciuta); assicuratevi che tutti dispositivi compresi nella lista dei dispositivi di fiducia siano a tutti gli effetti dispositivi di cui vi fidate.

Amazon

Amazon viene utilizzato come proxy per venditori online. Il primo consiglio in questo caso, indipendentemente dal venditore, è evitare di immagazzinare i dati della carta di credito al suo interno – quando possibile. Pare infatti che molti rivenditori non danno la possibilità di scegliere; una volta che inserite il numero della vostra carta di credito o debito, la salvano nei propri sistemi. Altri rivenditori vi chiedono se volete immagazzinare le informazioni della carta di credito o usarle solo per quell’acquisto. La maggior parte dei retailer immagazzinano i dati della carta, ma in genere permettono di gestirli, come Amazon. In questo caso, potete salvare la carta di credito nel server e poi cancellarla.

Oltre a questo, pare che i servizi di web hosting di Amazon offrano la doppia autenticazione, ma il loro servizio di shopping no. Assicuratevi che la vostra password sia forte, realizzate il backup al vostro account configurando in modo sicuro l’indirizzo email e collegate l’account a un dispositivo mobile.

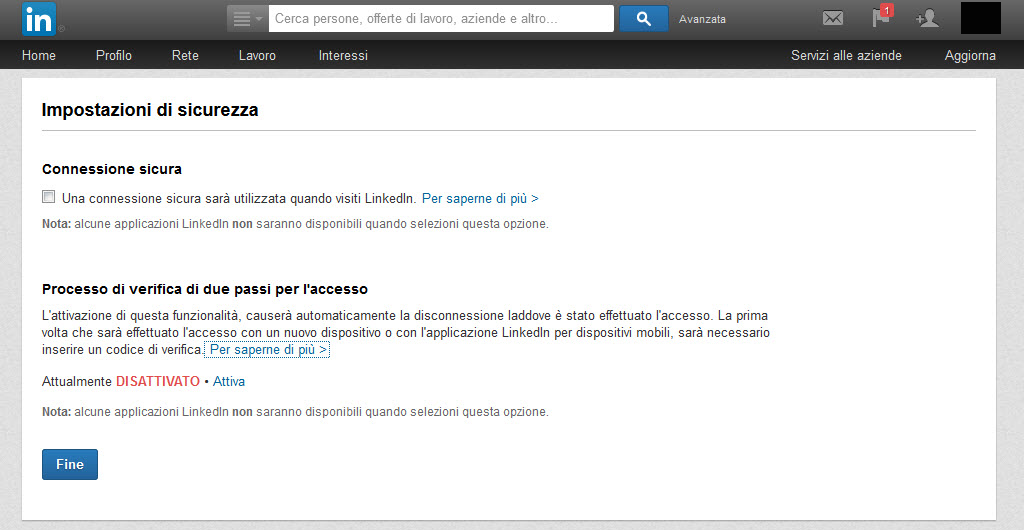

Come nel caso di Facebook, bisogna andare nella sezione “Privacy e impostazioni”. Poi “Account” e “Gestisci le impostazioni di sicurezza” e qui abilitare la “Connessione sicura”; in questo modo potete navigare su LinkedIn via HTTPS. Potete anche abilitare l’autenticazione a doppio fattore che su LinkedIn si chiama “Processo di verifica di due passi per l’accesso”. Oltre a queste indicazioni, vi consigliamo in linea di massima di limitare la quantità di informazioni personali pubblicate, specialmente su LinkedIn dove le informazioni personali probabilmente includono dati sensibili su dove lavorate e cosa fate nella vita. Maggiori sono le informazioni che pubblicate, più facile sarà per un hacker spacciarsi per voi e ingannare persone o sistemi informatici ottenendo l’accesso ad account che non gli appartengono. Inoltre, maggiore è la quantità di informazioni relative al vostro lavoro, più facile sarà per il criminale realizzare attacchi di phishing ai vostri colleghi di lavoro.

Yahoo

Di recente, Yahoo ha implementato il protocollo HTTPS. Dispone inoltre dell’autenticazione a doppio fattore. Non dimenticate di impostare un indirizzo email di recupero. Yahoo è un altro servizio che richiede le domande di sicurezza. Di nuovo, indipendentemente dalla risposta alla domanda, assicuratevi che questa risposta non possa essere desumibile dai social o altrove su Internet.

Yahoo offre anche interessanti misure anti-phishing con uno speciale sigillo di accesso che visualizzerete sul vostro computer quando la pagina è sicura. Se qualcuno cerca di colpirvi con link di phishing, reindirizzandovi a una pagina di login che si spaccia per Yahoo, lo saprete perché non ci sarà nessun sigillo di sicurezza.

Microsoft

È conveniente tenere sotto controllo l’account Xbox Live, specialmente alla luce della grande connettività offerta dalla nuova console Microsoft, Xbox One. Non abbiamo avuto la possibilità di provare la nuova console, ma conosciamo l’Xbox 360. Se effettuate il login al vostro Xbox Live, vi verrà data l’opportunità di impostare la doppia autenticazione, un’email di recupero e scegliere se e quando volete ricevere le notifiche di sicurezza. Si tratta di misure di sicurezza importanti per la protezione non solo del vostro account Xbox Live, ma anche della vostra carta di credito (nel caso la abbiate inserita). Gli ultimi 4 numeri della carta di credito, usati come prova della proprietà della carta, sono accessibili e visibili online all’interno del vostro account.

Questo è tutto per il momento, ma continuate a seguire il nostro blog per non perdervi le ultime novità.

Amazon

Amazon

Consigli

Consigli