L’industria giornalistica specializzata nel settore della sicurezza informatica (se mai esista una cosa del genere), nonostante non sia così affamata come Vanity Fair, è anch’essa costantemente alla ricerca di scoop. Per esempio, una delle notizie più popolari uscite lo scorso anno su Threatpost era una notizia in realtà non tra le più rilevanti, sulla vulnerabilità PNG. Inoltre, non si trattava nemmeno di una vulnerabilità nel senso letterale del termine, ma di un metodo per nascondere il codice dannoso contenuto nelle immagini dei metadata. Perché è successo? Qualcuno (non noi ovviamente!) ha deciso di dare l’annuncio in un modo eclatante, descrivendo il bug come un problema che “si può contrarre guardando foto di gattini”.

Naturalmente, non appena si scopre una falla di sicurezza che può permettere agli hacker di infettare milioni di computer, sono il primo a volver scrivere un articolo sull’argomento, ma è da tanto che non si vedono casi di questo tipo. Sono passati molti anni da quando è apparso Slammer, un piccolo e furtivo malware capace di infettare un Windows XP in soli 30 minuti e attraverso la sola connessione a Internet. I software attuali non sono così facili da attaccare (non ancora). E se accadesse? Cosa succederebbe se arrivasse una minaccia così seria da lasciare tutti a bocca aperta, da spingere le persone a pensare al prossimo livello di sicurezza per il proprio PC/telefono/frigorifero, oppure una minaccia così seria capace di trasformare ogni dispositivo e elettrodomestico in un pezzo di plastica/metallo? Il mondo impazzirebbe! Ritorneremo indietro nel tempo, all’età della pietra, con a disposizione solo carta e penna per poter archiviare e condividere informazioni!

Va detto che nel settore IT si possono verifcare errori, è plausibile che questo avvenga (come, per esempio, nel caso dei dispositivi di Internet delle Cose) ma non avvengono così spesso. I bug molto seri sono in realtà vulnerabilità accezionali.

#Security Week 35: le vulnerabilità di @Wordpress, attacco #DDoS a @GitHub, @Wyndham responsabile di un problema di sicurezza, @Target a salvo

Tweet

Nella rassegna di oggi, tratteremo tre casi di vulnerabilità che sono state sfruttate massivamente e in modo molto efficace. Come ho già fatto in passato, vi spiego di nuovo le “regole del gioco”: ogni settimana il Team di Threatpost sceglie le tre notizie più importanti tra gli articoli pubblicati. Tutti i post precedenti di questa sezione li trovate qui.

Siti fatti con WordPress hackerati e usati per diffonde il pack exploit Neutrino

La notizia. La ricerca di ZScaler.

La notizia dovrebbe essere divisa in due parti. Prima di tutto dovremmo parlare dei migliaia di blog e siti web basati su WordPress, piattaforma altamente vulnerabile. La seconda parte dovrebbe trattare i metodi usati dagli hacker per sfuttare queste vulnerabilità, il malware che usano per infettare i PC e, in ultima istanza, il modo in cui i criminali riescono guadagnarci su.

Iniziamo da WordPress! WordPress è una piattaforma di personal publishing web-based molto popolare dotata di un vasto sistema di plug-in che attirano molto l’attenzione dei cybercriminali. Per farsi un’idea basta dare un’occhiata alle vulnerabilità o ai problemi di sicurezza che hanno interessato questa piattaforma quest’anno (ed è solo un riassunto!):

- Vulnerabilità Zero-day in un plug-in.

- Una falla in un generatore di numeri random (non proprio random in fin dei conti) che in teoria permette di scoprire il token usato durante la procedura di cambio password.

- Iniezione SQL in un plug-in.

- Ancora un’altra iniezione SQL in un plug-in.

- Un vulnerabilità di XSS in un plug-in.

- Un Zero-day in WordPress stesso, iniezione in JavaScript. La patch è disponibile nella versione 4.2.1.

- Due vulnerabilità in un plug-in.

- Una vulnerabilità di XSS in WordPress stesso, patch rilasciata nella versione 4.2.3.

- Vulnerabilità in 3 plug-in.

Questo è più o meno il quadro generale. I ricercatori di ZScaler hanno scoperto una falla enorme che esponeva i siti web fatti con WordPress (versione 4.2 e precedenti). La versione 4.2, ad ogni modo, è stata lanciata poco tempo fa, nell’aprile di quest’anno. Dopo aver hackerato i siti web, i criminali avrebbero iniettato un iframe e poi installato il pack exploit Neutrino e infettato i PC con un malware. Al momento ci sono più di 2.500 siti web interessati dal problema, il che non è gran cosa se comparato con Internet, ma è sufficiente per rovinare la vita a decine di migliaia di utenti.

What are exploits and why they are so scary? https://t.co/tulx05JN0q pic.twitter.com/Z5A4itfh7E

— Kaspersky (@kaspersky) July 31, 2015

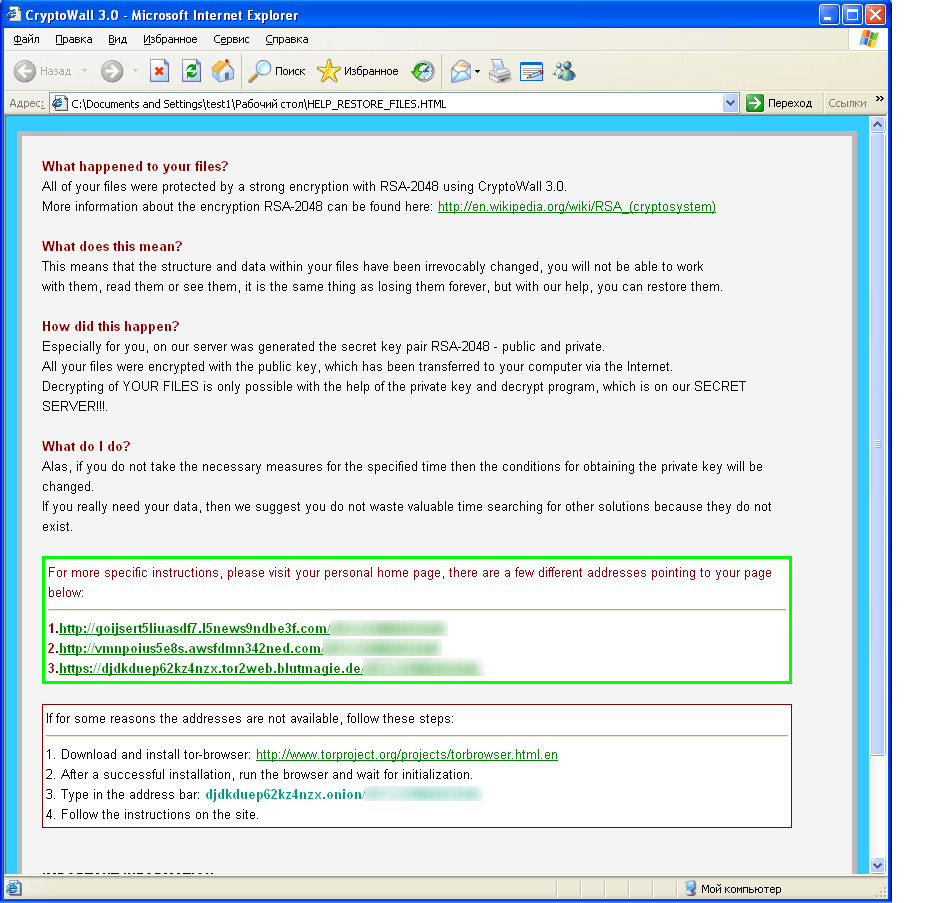

Il pack exploit usa un bug presente su Adobe Flash, vittima di una fuga di dati facente parte di un attaco organizzato da Hacking Team. Quindi potendo eseguire un codice all’interno del computer della vittima, gli hacker hanno utilizzato il locker Cryptowall, un ransomware che si trovava in the wild da circa un anno, e hanno rischieto alle vittime a cambio delle chiavi di decrittazione il pagamento di più di $500.

Caption: Tutti i vostri dati appartengono a me! Scopri di più sui ransomware cliccando qui!

Immaginate di aver aperto una piccola ditta e che un paio di anni fa avete comprato una pagina web da un fornitore terzo; detto ciò non avete idea della tecnologia utilizzata dal vostro sito. Se paragonato con certi attacchi hacker come quelli in cui si introduce un codice dannoso attraverso un banner come, per esempio, quello di Yahoo, è un gioco da ragazzi, ma se si infettano in questo modo migliaia di siti ciò può far guadagnare (o perdere, dipende dal punto di vista) ai criminali milioni di dollari.

Dal punto di vista della sicurezza, questo attacco non è affatto straordinario. È un insieme di piccoli incidenti: appaiono alcune vulnerabilità in una di queste piattaforme (come WordPress) e nei suoi plugin; qualcuno attacca questi siti e utilizza un pack exploit; qualcuno sviluppa poi questi pack exploit usando i dati ottenuti dall’azienda ricavando notevoli benefici dallo scambio di vulnerabilità.

Qualcuno userà un Flash non aggiornato e qualcun’altro riceverà soldi da persone disperate che non sono in grado di accedere ai propri file. Presi separatamente, ognuno di questi incidenti non è gran cosa, ma messi insieme vengono a creare un quadro piuttosto preoccupante.

Curiosamente i ricercatori avevano notato in precedenza un aumento del traffico di Neutrino a spese della sua rivale, Angler, senza una spiegazione apparente. Sembra che oltre a guadagnarci su dei soldi, le persone a capo di queste operazioni cybercriminali cercavano di capire chi è il capo.

GitHub, di nuovo vittima di un attacco DDoS

In realtà, è piuttossto facile ridurre il numero delle vulnerabilità. Bisogna fare in modo che i coder non codifichino. Beh, questo è un metodo discutibile ma qualcuno, a quanto pare, voleva procedere in questo modo, interrompendo le operazioni di GitHub eseguendo un attacco DDoS su di una delle industrie del software più famose.

L’attacco è iniziato in mattinata, è stato scoperto e risolto tre ore, ma la persona responsabile rimane tutt’ora sconosciuta. Che noia! Quindi perché queste news attirano tanto l’attenzione delle persone? Perché l’attacco DDoS ai danni di GitHub è durato circa una settimana (marzo 2014); ecco perché tale reazione.

L’attacco di marzo è stato curioso. Gli esperti erano convinti che il traffico malware era in qualche modo connesso al motore di ricerca cinese Baidu. È come un iframe apparso sulla pagina principale di Google e devia il traffico verso il sito web della vittima.

Questo aiuta ad abbattere qualsiasi sito web, ma non sembra del tutto possibile, oppure lo è? È poco probabile e sembra che, nell’attacco di marzo, Baidu non era responsabile di nulla e che il regalino veniva inviato agli utenti cinesi via allegato da qualche altra parte e ma non si troava su Baidu.

Dove esattamente si trovasse, rimane un quesito irrisolto. Forse era un modo comodo di infettare gli utenti e poi di spingerli a scaricare uno script corrotto quando accedevano ad un sito web popolare. O forse lo scambio avveniva da qualche altra parte.

Google have provided detailed analysis of the recent Github attack – http://t.co/F75hTyzp2s pic.twitter.com/HJPMMg0InZ

— Kaspersky (@kaspersky) April 27, 2015

Per esempio, questo può succedere in un luogo a metà strada tra l’Internet usato da tutti e l’Internet cinese, dove il “Grande Firewall cinese” fa da padrone. In questo caso, coloro che accedono ai siti web cinesi fuori Cina potrebbero cadere nelle trappole degli hacker: la risposta data dal server potrebbe contenere uno script dannoso che potrebbe essere usato contro i progetti GitHub attraverso i PC delle vittime.

Tuttavia, i progetti GitHub colpiti sembrano esser stati scelti manualmente: gli obiettivi erano due progetti che permettevano bypassare il Grande Firewall e accere al contenuto bandito in Cina. Questo tipo di attacco ha persino un nome proprio: “Man-on-the-Side”. Morale della favola: la chiave di tutto è l’HTTPS!

Catena alberghiera statunitense responsabile di una fuga di dati

Questa notizia ha come argomento l’ordine pubblico ma è molto importante. Sette anni fa, l’infrastruttura IT della catena alberghiera statunitense Wyndham è stata hackerata e sono stati rubati ai clienti circa 600.000 dati. Il furto dei dati relativi alle carte di credito ha permesso ai ladri di sottrarre ai proprietari delle carte di credito più di 10 milioni di dollari. L’attacco funzionava in questo modo: si cerca un computer manomesso in uno degli hotel, si ottiene la password di amministratore e si accede a… tutto!

Dal punto di vista tecnico, l’hackeraggio è stato possibile per via di un “epic fail” del Team di Sicurezza dell’hotel. Non proteggere i dati dei clienti… perché mai sul pianeta Terra qualcuno dovrebbe immagazzinare i numeri delle carte di credito in formato non criptato? La Federal Trade Commision (FTC) statunitense ha accusato duramente Wyndham di non aver rispettato le proprie politiche sulle privacy e aver messo in pericolo i dati dei clienti.

Avevano promesso fornire una protezione standard di base (usare un firewall o proteggere i dati con la crittografia). Come poi si è visto, non usavano né firewall, né la criptografia. Le password erano salvate di default nei PC, non era mai stato fatto un audit di sicurezza e non avevano un piano B. La FTC ha cercato di punire l’azienda ma il caso (il primo nel suo genere), ha finito per aprire un altro dibattito su se la FTC ha il diritto di farlo o no. Le parti sono arrivate alla conclusione che FTC ha il potere di farlo.

Court Rules FTC Has Authority to Punish Wyndham Over Breaches – http://t.co/pmgYUjbGEe

— Threatpost (@threatpost) August 24, 2015

Questo caso è molto interessante. Un’azienda è vittima di un attacco APT, uno di quelli che presuppone l’utilizzo di tecniche hacker avanzate e che aiutano a preservare l’accesso non richiesto per un certo periodo di tempo. L’azienda ha preso tutte le misure necesarie, ma vengono bypassate e non c’è nulla che la può aiutare.

Ma è ben diverso quando l’attacco non è avanzato, ma persistente, perché in quel caso l’infrastruttura è completamente insicura e sensibile ad ogni minaccia. La sentenza della corte fa venire ancora di più il mal di testa alle aziende statunitenesi rispetto alla sua applicazione. Di solito, le regole vengono applicate ai sistemi che gestiscono le carte di credito, ma ora pare che venga applicato a tutti gli aspetti che riguardano la protezione dei dati personali.

Forse è meglio così. Comunque sia le tecnologie e i metodi di protezione dovrebbero essere disegnati e realizzati da altri enti e non dalle corti. I tribunali dovrebbero occuparsi di ripulire certi concetti. Infine, i dati dovrebbero essere criptati. Può sembrare una cosa ovvia, come fare frequenti back-up, ma meglio ripeterlo: i dati vanno criptati.

Ad ogni modo, Target, i cui clienti sono stati vittima di un problema di sicurezza molto serio, non è stato multato in base alla sentenza FTC.

Target Says SEC Won’t Pursue Enforcement Action as a Result of Data Breach – http://t.co/OwsXc1ZBHK

— Threatpost (@threatpost) August 27, 2015

Che altro è successo?

Alcuni ricercatori statunitensi hanno analizzato più di 400.000 app di Google Play e hanno scoperto che il 7,6% era potenzialmente pericoloso. Questo non corrisponde alla dichiarazione fatta da Google: secondo Google, le possibilità di contrarre un’infezione quando si scaricano app solo da Google Play sono solo del 0,15%. Allo stesso tempo, l’approccio usato dai ricercatori è piuttosto vago: analizzano il codice, trovano alcuni usi non standarizzati e automaticamente etichettano il codice come potenzialmente dannoso.

Scanner Finds Malicious Android Apps at Scale: https://t.co/53MoLU2nRz via @Threatpost pic.twitter.com/7HrpJdSoz9

— Kaspersky (@kaspersky) August 27, 2015

In Russia un ransomware si è diffuso via email, ma non è questa la notizia. La notizia è che ora gli hacker usano false notifiche di pagamento in ritardo emesse dalle banche. Questi ragazzi sanno come usare queste situazioni a proprio vantaggio, tra cui anche crisi economiche.

According to research, >40% of CryptoLocker victims paid #ransomware #infosec http://t.co/Lnb4Rq7foJ #whitepaper pic.twitter.com/wrxC9Rq1ZH

— Kaspersky (@kaspersky) August 24, 2015

Apple ha risolto la vulnerabilità che permetteva a qualsiasi app di tracciare l’attività degli utenti, persino con il limite di tempo impostato nel sistema. È curioso come un bug di questo tipo riesca ad evadere la moderazione dell’App Store e quindi a infiltrarsi più facilmente di una app puramente maliziosa.

Patched Ins0mnia Vulnerability Keeps Malicious #iOS Apps Hidden: https://t.co/LVLKMC8NcX #apple via @threatpost pic.twitter.com/jtZM9WXZYl

— Kaspersky (@kaspersky) August 26, 2015

Oldies

Den-Zuk

Un virus molto pericoloso, con una longitudine di 9 settori. Infetta il settore boot dell’hard disk quando viene sollecitato (int 13h, ah = 2,3,4,5). Se la seconda parte del virus viene salvato sul disco, non si realizza nessun controllo di sicurezza, motivo per cui il virus potrebbe distruggere una parte dell’informazione del disco (traccia 40).

Violazione interno 9 e 13H. Dopo un reboot “positivo”, appare il nome Den Zek sullo schermo. Cambia il nome dell’hard disck infetto e lo chiama “YC1ERP”. Non possiede funzioni distruttive molto pericolose dato che può distruggere i dati in relazione alla traccia 40 del disco. Viene incluso il seguente testo: “Welcome to the C l u b — The HackerS — Hackin’ All The Time” firmato “The HackerS”.

Citazione da “Computer viruses in MS-DOS” di Eugene Kaspersky, 1992, p. 99.

Dichiarazione di non responsabilità: questo articolo riflette la persona opinione dell‘autore. Può coincidere o no con la posizione di Kaspersky Lab.

security week 35

security week 35

Consigli

Consigli