Basta chiamare Capitan Ovvio, ed ecco che arriva! Capitan Ovvio, quale sarà la minaccia IT che arrecherà più danni alle compagnie, piccole e medie imprese, governi e singole persone?

La risposta naturalmente è fuga di dati. Ma vogliamo saperne di più! Quali fughe di dati sono le più difficili da prevenire? E la risposta è: quelle di cui non si sa nulla.

Oggi vi parleremo di qualcosa che le persone conoscono poco o a cui in genere non si pensa molto: oggi tratteremo di metadati, ovvero le informazioni sui file, e non le informazioni contenute al loro interno. Se vengono allo scoperto, i metadati possono trasformare un normale documento digitale in una seria fuga di dati.

Oggi vi parleremo di qualcosa che le persone conoscono poco o a cui in genere non si pensa molto: oggi tratteremo di metadati, ovvero le informazioni sui file, e non le informazioni contenute al loro interno. Se vengono allo scoperto, i metadati possono trasformare un normale documento digitale in una seria fuga di dati.

I metadati nei documenti

Iniziamo con un po’ di teoria! La legge statunitense parla di tre categorie di metadati:

- I metadati delle app vengono aggiunti al file attraverso il programma usato per creare il documento. Questo tipo di metadati salva le modifiche introdotte dall’utente, tra cui il registro delle modifiche e i commenti.

- I metadati di sistema includono il nome dell’autore, il nome del file e le dimensioni, le modifiche e altri dati di questo genere.

- I metadati incorporati (o embedded) sono in genere formule di Excel, link e file associati. I metadati di tipo EXIF, che sono tipici dei file immagine, appartengono a questa categoria di metadati.

Ecco un esempio del tipo di problema che può generare la compromissione dei metadati: il report del 2003 elaborato dal governo britannico riportava la presenza di armi di distruzione di massa nel territorio iracheno. La versione .doc del report includeva dei metadati sugli autori (o per essere più precisi, le persone che hanno introdotto le ultime 10 modifiche). Queste informazioni hanno lanciato qualche campanello d’allarme sulla qualità, autenticità e credibilità del report.

Secondo un aggiornamento della BBC che ha seguito il caso, per via dei metadati, il governo ha deciso di usare la versione .pdf perché contiene meno metadati.

Un file (falsificato) da 20 milioni di dollari

Un’altra interessante rivelazione sui metadati emerge da un episodio risalente al 2015 che vede protagonista un cliente di Venable, uno studio legale statunitense. Venable è stata contattata da un’azienda il cui vice-presidente si era appena dimesso. Poco dopo le sue dimissioni, l’azienda aveva perso un contratto con un ente governativo, guadagnato però da un’azienda della concorrenza che, curiosamente, collaborava con l’ex vice-presidente.

L’azienda ha accusato l’ex vice-presidente di aver rivelato segreti commerciali, sostenendo che era in questo modo che si era guadagnato il cliente. A sua difesa, l’imputato e la nuova azienda hanno fornito come prova una proposta commerciale simile preparata per un ente estero. Sostenevano che l’offerta era stata creata per un altro cliente prima del contratto in questione e che per questa ragione non violava l’accordo di non-concorrenza con il querelante.

Purtroppo però gli imputati non si sono accorti che i metadati contenuti nelle loro prove riportavano irregolarità in seno alla marca temporale. I metadati di sistema mostravano che il file era stato salvato per l’ultima volta prima di essere stampato, il che come sostiene un esperto non poteva succedere. La marca temporale dell’ultima stampa appartiene ai metadati delle app e viene salvata nel documento solo quando il file stesso viene salvato. Se un documento viene stampato e non viene più salvato, la nuova data di stampa non viene salvata nei metadati.

Un’altra prova della falsificazione del documento riguardava la data della sua creazione sul server aziendale. Il documento era stato creato dopo che il caso era arrivato in tribunale. Inoltre, gli imputati erano stati accusati di aver falsificato la marca temporale dell’ultima modifica nei file .olm (estensione usata da Microsoft Outlook per i file Mac).

La prova dei metadati era sufficiente per la corte che deliberò in favore dei querelanti obbligando gli accusati a risarcire i primi con 20 milioni di dollari e a pagare altri milioni in sanzioni.

File nascosti

I file di Microsoft Office offrono una serie di strumenti che possono essere usati per raccogliere dati privati. Per esempio, le note a piè di pagina possono includere informazioni aggiuntive non pensate per uso pubblico. Il sistema di revisione di Word può essere usato a mo’ di spia. Se selezionate “finali: mostra commenti” (o “nessun commento” o l’equivalente in base alla versione di Word), le modifiche di cui si stava tenendo traccia scompartiranno dallo schermo, ma rimarranno nel file in attesa di quale lettore curioso.

Inoltre, si possono aggiungere note e commenti alle slide nelle presentazioni Power Point, esistono colonne nascoste nei documenti di Excel e molto altro.

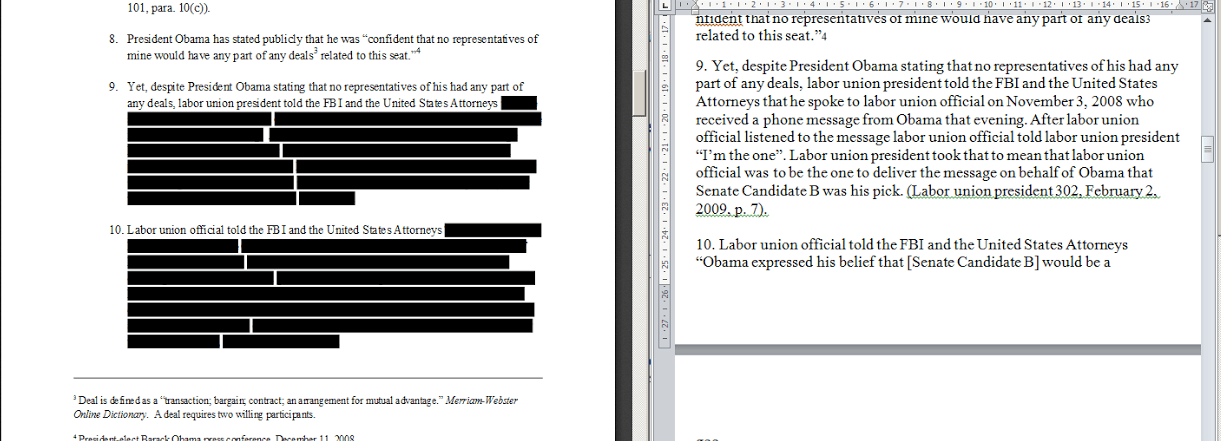

Infine aggiungiamo che il tentativo di nascondere i dati senza sapere bene come farlo tende a non funzionare. Un buon esempio di questo è un documento della corte pubblicato su CBSLocal e riguardante il caso “Stati Uniti contro Rod Blagojevic”, ex governatore dell’Illinois. Si tratta di una mozione datata 2010 che richiedeva alla corte di emettere un mandato di comparizione per Barack Obama.

Alcune parti del documento sono state cancellate. Comunque, se copiate e incollate una parte del testo in un editor di testo potrete leggere il testo nella sua interezza.

Il neretto in un PDF può essere utile per cancellare informazioni in un documento che verrà stampato, ma questa misura può essere facilmente bypassata in un formato digitale.

File dentro file

I dati provenienti da file esterni incorporati in un documento sono tutta un’altra storia.

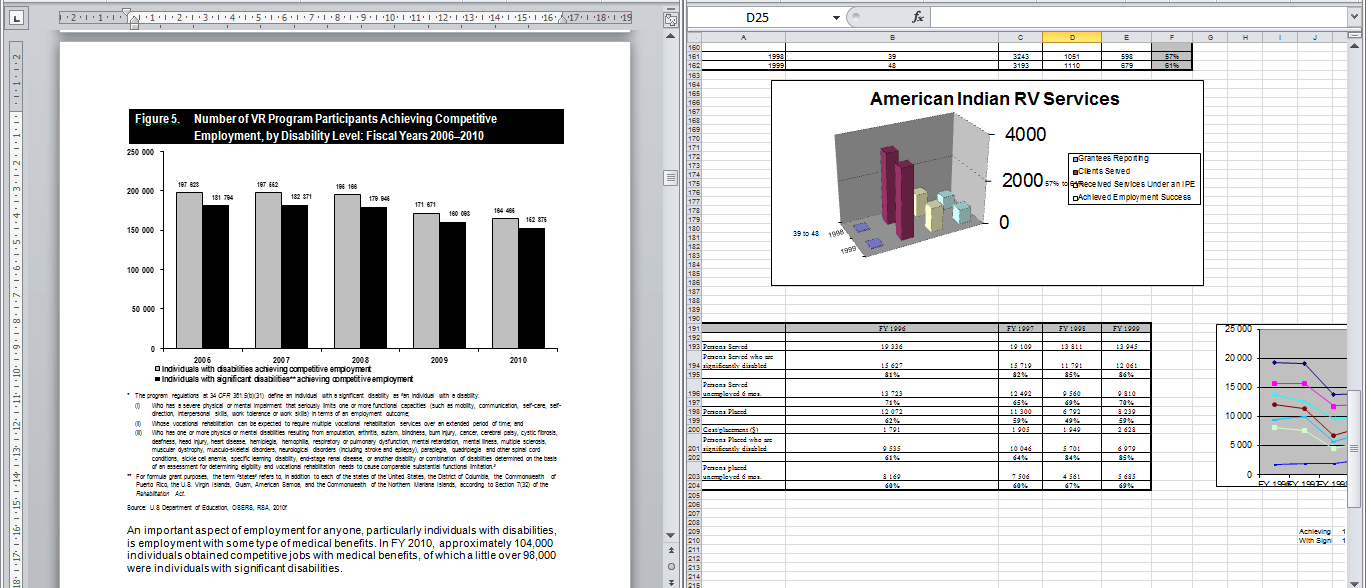

Per mostrarvi un esempio reale, abbiamo cercato qualche documento su siti web .gov e abbiamo selezionato ed esaminato un report sulle tasse per l’esercizio finanziario 2010 del Dipartimento dell’Educazione Statunitense.

Abbiamo scaricato il file e disabilitato la protezione di sola lettura (che non richiedeva password). A pagina 41, c’è un grafico all’apparenza normale. Abbiamo selezionato “cambia dati” nel menu contestuale del grafico e si è aperto un file sorgente di Microsoft Excel incorporato che conteneva tutti i dati sorgente.

Questo è un report in formato Word contenente un Excel con i dati sorgente usati per il grafico e altri grafici.

Va da sé che questi file incorporati potrebbero contenere di tutto, tra cui un sacco di informazioni private e personali; chiunque abbia pubblicato questo documento dovrà aver pensato che i dati fossero inaccessibili.

Collezionando metadati

Il processo di estrapolazione dei metadati da un documento appartenente a un ente di interesse potrebbe essere automatizzato con l’aiuto di un software come FOCA (Fingerprinting Organizations with Collected Archives) di ElevenPaths.

FOCA può trovare e scaricare numerosi tipi di documenti con vari formati (per esempio, .docx e .pdf), può analizzare i metadati e scoprire un sacco di altre cose come il software lato server usato, username e molto altro.

Su questo punto dobbiamo lanciare un avvertimento: analizzare siti web con questo genere di tool, anche a scopo di ricerca, verrà preso seriamente in considerazione dai proprietari del sito web o persino classificato come crimine informatico.

Stranezze documentate

Ora vi presentiamo alcune peculiarità che possono sorprendere anche gli esperti IT. Prendiamo per esempio i file di sistema NTFS usati da Windows.

Fatto nº1: se cancellate un file da una cartella e salvate immediatamente un nuovo file con lo stesso nome e nella stessa cartella, la data di creazione sarà la stessa di quella del file che avrete cancellato.

Fatti nº2: oltre ai metadati, NTFS mantiene i dati dell’ultimo accesso al file. Comunque se aprite il file e poi controllate la marca temporale dell’ultimo accesso nelle proprietà del file, i dati rimangono gli stessi.

Potreste pensare che queste peculiarità siano solo dei bug, ma non sono altro che funzionalità documentate. Nel primo caso, stiamo parlando del tunneling che è richiesto per abilitare la retrocompatibilità del software. Di default, questo effetto dura circa 15 secondi, tempo durante il quale ai nuovi file viene assegnata la marca temporale associata ai file precedenti (potete cambiare l’intervallo nelle impostazioni di sistema o disabilitare completamente le capacità di tunneling nel registro). Di fatto, per me l’intervallo predeterminato è stato sufficiente perché mi ha permesso, per ben due volte in una settimana, di scoprire il tunneling in un modo del tutto casuale, mentre stavo facendo il mio lavoro.

Anche il secondo caso è documentato: a partire da Windows 7, per motivi imputabili alla performance, Microsoft ha disabilitato la marca temporale automatica dell’ultimo accesso. Potete abilitare questa funzionalità nel registro. Comunque, una volta abilitato, non è possibile invertire il processo per correggere il problema; il file di sistema non salva le corrette marche temporali (come è dimostrato dal disk editor di basso livello).

Speriamo che gli esperti della polizia scientifica siano consapevoli di queste particolarità.

Ad ogni modo, i metadati possono essere alterati usando un OS predeterminato, native app (app sviluppate per una particolare piattaforma o dispositivo) e software speciali. Questo significa che potete fare affidamento sui metadati come prova in un tribunale a meno che non vengano accompagnati da cose come servizi di mailing e log del server.

Metadati: sicurezza

Una funzionalità integrata di Microsoft Office nota come Controllo documento (per Word 2016, File → Informazioni → Controlla documento) mostra a un utente i dati contenuti in un file. Questi dati possono essere cancellati su richiesta, ma fino ad un certo punto, dato che non è possibile per i dati incorporati (come nel caso del report del Dipartimento dell’Educazione citato sopra). Gli utenti dovrebbero fare più attenzione quando inseriscono grafici e diagrammi.

Adobe Acrobat, in modo analogo, è in grado di rimuovere metadati dai file.

In ogni caso, i sistemi di sicurezza dovrebbero gestire le fughe di dati. Per esempio, noi abbiamo creato il modulo DLP (Data Loss Prevention) parte di Kaspersky Total Security for Business, Kaspersky Security for mail servers e Kaspersky Security for collaboration platforms. Questi prodotti possono filtrare metadati confidenziali come registri delle modifiche, commenti e altri elementi incorporati.

Naturalmente, il metodo ideale (e probabilmente irraggiungibile) per prevenire le fughe di informazioni è disporre di personale formato, responsabile e consapevole.

Metadati

Metadati

Consigli

Consigli