Oggi parliamo di RAT. Ovvero di minacce digitali conosciute con l’acronimo RAT, cioè Remote Access Trojan. Si tratta di un tipo di trojan usato per ottenere l’accesso remoto a un dispositivo. In genere, questi RAT possono installare e disinstallare programmi, prendere il controllo sul testo memorizzato negli Appunti e registrare le sequenze di tasti premuti.

A maggio 2024 una nuova specie di RAT, SambaSpy, è finita nella nostra trappola per… ratti. Scopriamo insieme come questo malware infetta i dispositivi e cosa fa una volta penetrato.

Che cos’è SambaSpy

SambaSpy è un RAT ricco di funzionalità e offuscato con Zelix KlassMaster, che lo rende molto più difficile da rilevare e analizzare. Tuttavia, il nostro team è stato all’altezza della sfida e ha scoperto che questo nuovo RAT è in grado di:

- Gestire file system e processi

- Scaricare e caricare file

- Controllare la webcam

- Acquisire schermate

- Rubare le password

- Caricare plug-in aggiuntivi

- Controllare il desktop da remoto

- Registrare le pressioni dei tasti

- Gestire gli Appunti

Impressionante. Sembra che SambaSpy sappia fare di tutto: lo strumento perfetto per un cattivo di James Bond aggiornato al XXI secolo. L’elenco non è nemmeno esaustivo: tutte le capacità di questo RAT sono illustrate nella versione completa del nostro studio.

La campagna dannosa da noi scoperta aveva esclusivamente come target vittime in Italia. Può sembrare controintuitivo, ma è una buona notizia (tranne che per gli italiani, ovviamente). Solitamente gli autori delle minacce cercano di allargare i propri orizzonti per massimizzare i profitti, ma in questo caso si sono concentrati su un solo Paese. Allora perché pensiamo che sia una cosa positiva? Perché sembra che gli aggressori stiano tastando il terreno con una platea circoscritta prima di espandere le operazioni ad altri Paesi. E noi siamo già un passo avanti, perché abbiamo acquisito familiarità con SambaSpy e sappiamo come contrastarlo. Tutto ciò che i nostri utenti in tutto il mondo devono fare è avere una soluzione di sicurezza affidabile con l’assicurazione che dietro le quinte noi siamo sempre al lavoro.

Come viene diffuso SambaSpy

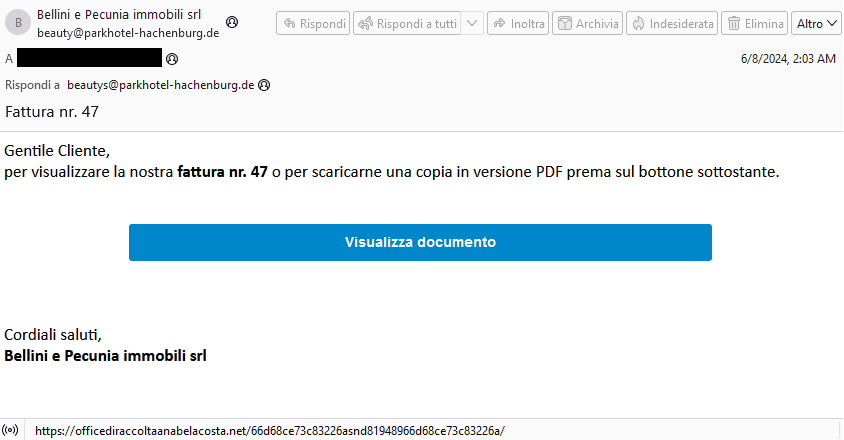

In breve, come molti altri RAT, cioè via e-mail. Gli autori degli attacchi hanno usato due principali catene di infezione, entrambe basate su e-mail di phishing camuffate da comunicazioni provenienti da un’agenzia immobiliare. L’elemento chiave dell’e-mail è un invito a verificare una fattura facendo clic su un link.

A prima vista, l’e-mail sembra legittima tranne per il fatto che è inviata da un indirizzo e-mail tedesco, anche se scritta in italiano.

Prima di iniziare, sia il loader che il dropper verificano che il sistema non sia in esecuzione su una macchina virtuale e, cosa più importante, che la lingua del sistema operativo sia impostata sull’italiano. Se entrambe le condizioni sono soddisfatte, il dispositivo viene infettato.

Gli utenti che non soddisfano questi criteri vengono reindirizzati al sito Web di FattureInCloud, una soluzione cloud italiana per l’archiviazione e la gestione delle fatture digitali. Questo ingegnoso travestimento consente agli autori degli attacchi di prendere di mira solo un pubblico specifico, mentre tutti gli altri vengono reindirizzati a un sito Web legittimo.

Chi c’è dietro SambaSpy?

Dobbiamo ancora stabilire quale gruppo si nasconda dietro questa sofisticata distribuzione di SambaSpy. Tuttavia, prove indiziarie inducono a pensare che gli autori degli attacchi parlano brasiliano. Sappiamo anche che stanno già espandendo le loro operazioni in Spagna e Brasile, come dimostrato dai domini dannosi usati dallo stesso gruppo in altre campagne rilevate. A proposito, queste campagne non includono più la verifica della lingua.

Come proteggersi da SambaSpy?

Il punto focale di questa storia è il metodo di infezione, che suggerisce che chiunque, ovunque, di qualsiasi lingua, potrebbe essere il bersaglio della prossima campagna. Per gli autori degli attacchi non ha molta importanza chi colpiscono, né sono importanti i dettagli dell’esca di phishing. Oggi può trattarsi di una fattura di un’agenzia immobiliare, domani di una notifica fiscale e il giorno dopo di biglietti aerei o voucher di viaggio.

Ecco alcuni suggerimenti e consigli per proteggersi da SambaSpy:

- Installa Kaspersky Premiumprima che il dispositivo mostri segni di infezione. La nostra soluzione rileva e neutralizza in modo affidabile sia SambaSpy che altri malware.

- Fai sempre attenzione alle e-mail di phishing. Prima di fare clic su un link nella tua posta in arrivo, prenditi un momento per chiederti: “Potrebbe essere una truffa?”

RAT

RAT

Consigli

Consigli