Dal punto di vista dell’information security, il 2013 sarà ricordato dai professionisti della sicurezza IT e da tutti gli utenti e persone comuni come una successione di eventi e fatti. Tutti gli episodi che si sono succeduti, dalle rivelazioni di Edward Snowden al pericolo rappresentato dalle botnet smartphone e dai ransomware Cryptolocker, hanno avuto molto peso nella vita quotidiana di utenti e aziende. Noi di Kaspersky Lab presentiamo ogni anno una lista con le principali minacce del 2013, allegata al report pubblicato sul nostro sito SecureList. In questo post vi presentiamo i punti salienti del report: i 10 fenomeni del 2013 che potrebbero incidere sul nostro 2014.

1. Internet e la sorveglianza segreta

Nel 2013, le rivelazioni apparse su The Guardian e The New York Times, basate sui documenti forniti da Edward Snowden, hanno hanno avuto un grande eco su Internet (e continuano ad averlo). Un ex-dipendente di NSA consegnò alle redazioni un mostruoso volume di documenti e informazioni che rivelavano operazioni segrete di sorveglianza e spionaggio su Internet. Quel che è peggio è che queste operazioni di spionaggio non prendevano di mira una singola persona, ma Internet. La raccolta di informazioni era globale e riguardava praticamente tutti. Inoltre, mentre la parte più consistente della documentazione riguardava attività americane (per ovvie ragioni), ci sono prove che dimostrano che attività simili sono state condotte anche in altri paesi. In seguito a queste rivelazioni, molti servizi di cloud storage iniziarono a crittografare i loro dati su cloud, incluso i link dati intranet. Molto presto, anche gli enti governativi iniziarono a credere che era necessario adottare delle misure protettive. Secondo Alex Gostev, chief security expert di Kaspersky Lab, gli eventi potrebbero portare a una frammentazione di Internet o ad una futura divisione nazionale o per segmenti in cui ogni area sarebbe protetta dal “Grande Firewall” (come sta accadendo ora in Cina). Nel frattempo, coloro che vogliono riservatezza, incluso le aziende e le persone a capo di azioni illegali, stanno disperatamente cercando rifugio in nella “rete nera” o mercato nero di Internet, una sub-network anonima che usa Tor e protocolli I2P.

2. Attacchi mirati on-demand

Mentre la maggioranza degli attacchi mirati del passato era probabilmente imputabile alle agenzie governative e ai bureau, molti degli attacchi del 2013 sono stati realizzati da hacker appositamente ingaggiati dalle aziende. Tra questi attacchi vi è l’operazione mirata IceFog, scoperta da Kaspersky Lab, attacco che colpiva principalmente utenti Mac (il che è piuttosto interessante). Un atto di intelligence industriale realizzato rubando dati da PC aziendali potrebbe aiutare qualche azienda a guadagnare un interessante vantaggio in termini di concorrenza e, non ci sarebbe nemmeno bisogno di dirlo, è facile far passare la sorveglianza globale sponsorizzata dal governo come un atto necessario per l’interesse della nazione. “Le aziende devono “assumere” dei cyber-collaboratori, che possiamo chiamare apertamente gruppi di hacker organizzati, che prestano i loro servizi di comercial intelligence. Queste persone si definiscono talvolta cyber-detective”, afferma Gostev.

Gli attachi mirati hanno notevoli ripercussioni nel mondo aziendale di oggi. Un sondaggio, condotto di recente da B2B International e commissionato da Kaspersky Lab, ha mostrato che il 9% delle aziende è stata vittima di un attacco mirato.

Il furto di informazioni non è l’unico scenario possibile per un attacco. Si potrebbero usare trucchi come attacchi Dos e DDos, cancellazione di dati o danneggiamento deliberato dei PC, così come il furto di denaro e il danno alla reputazione. Questi punti vengono approfonditi nel report sulle minacce aziendali stilato da Vitaly Kamlyuk e Sergey Lozhkin.

3. Botnet mobile

L’aumento delle minacce per le piattaforme mobile è un dato di fatto: il nuovo mercato mobile è una vera e propria piscina piena di potenziali pesci da catturare dove sembra facile ottenere veloci benefici economici. In un solo anno, il nostro database di applicazioni malware è aumentato esponenzialmente, includendo 104.421 nuove entrate, quando il numero complessivo delle stesse relative all’anno precedente era circa 44.000. La maggioranza di queste minacce sono disegnate per sistemi Android (il 98% dei malware mobile).

Sono molti i malware per mobile; tra i più diffusi le botnet mobile, reti che riescono a gestire in remoto smartphone e dispositivi mobili. Circa il 60% dei programmi individuati include frammenti di costruzione di una botnet. La più nota include MTK e Opfake. Le botnet vengono utilizzate per una gran varietà di scopi: dallo spam alla distrubuzione di altri malware. Dal 2013, tali botnet possono essere affittate.

4. Aumento della complessità delle minacce mobile

Accanto all’aumento del loro numero, le minacce mobile stanno diventando sempre più complesse: gli hacker hanno preso le minacce più comuni di Windows e le hanno portate nelle piattaforme mobili. Per quanto riguarda la situazione di oggi, il Trojan Android più complesso si chiama Obad e sfrutta 3 vulnerabilità, prevenendo l’analisi e usando backdoor, botnet e funzionalità tipiche del Trojan SMS. È come un coltellino svizzero: multiuso. Negli anni a venire, ci dovremmo fronteggiare con malware per Android ancora più complessi e con l’avvento di nuovi modelli di “business-hacker” come, per esempio, i blocker.

5. Cyber-ricatti

Gli hacker ricevono benefici economici indiretti da ogni attacco o intrusione; tuttavia, non hanno modo di poter ottenere soldi diretti e tangibili dai computer. Un modo è mettere a punto un furto di denaro da una carta di credito o da un conto in banca via Internet; un altro è il ransomware. Il secondo metodo si è diffuso nel 2013 insieme all’espansione delle minacce come Cryptolocker. Quello che distingue un Cryptolocker da altri blocker SMS è il fatto che cripta il computer della vittima attraverso crittografia asimmetrica con una chiave forte ed unica per ogni computer. L’utente può decifrare i file e sbloccare il proprio computer solo attraverso un codice che i delinquenti consegnano a cambio di un riscatto molto salato che può aggirarsi sui 3.000 €. Spesso si ricorre al sistema Bitcoin.

6. Valuta digitale

Il concetto di Bitcoin è stato introdotto nel 2009, ma è nel 2013 che la valuta digitale ha iniziato a guadagnare terreno e ad acquisire valore. All’inizio del 2013, un bitcoin valeva 13$, ad aprile ha raggiunto i 260$ e con una grande impennata è poi schizzato a quota 1.000$. Il sistema Bitcoin è particolarmente apprezzato: è un sistema di pagamento decentralizzato e rendere anonimi i propri partecipanti. Non ci stupisce infatti che sia particolarmente popolare tra i cybercriminali e che sia stato coinvolto in diversi e noti incidenti, da violazioni di sicurezza ai danni del sistema di pagamento di Bitcoin a veri e propri furti.

7. Attacchi diretti ai servizi di online banking

Negli ultimi anni, gli attacchi che colpiscono i conti in banca online degli utenti vengono realizzati intercettando le conferme o messaggi “usa e getta” della banca inviati via SMS. In altre parole, Trojan mobile e per PC si uniscono. Nel 2013, si sono diffuse alcune applicazioni malware per dispositivi mobili in grado di attaccare i servizi di banking online senza coinvolgere “il grande fratello”. Agiscono in vari modi: furto di credenziali di carte di credito, trasferimento non autorizzato di denaro da una carta di credito a un dispositivo mobile e molti altri. I Trojan sono anche in grado di controllare lo stato del conto in banca per valutare se vale la pena attaccarlo.

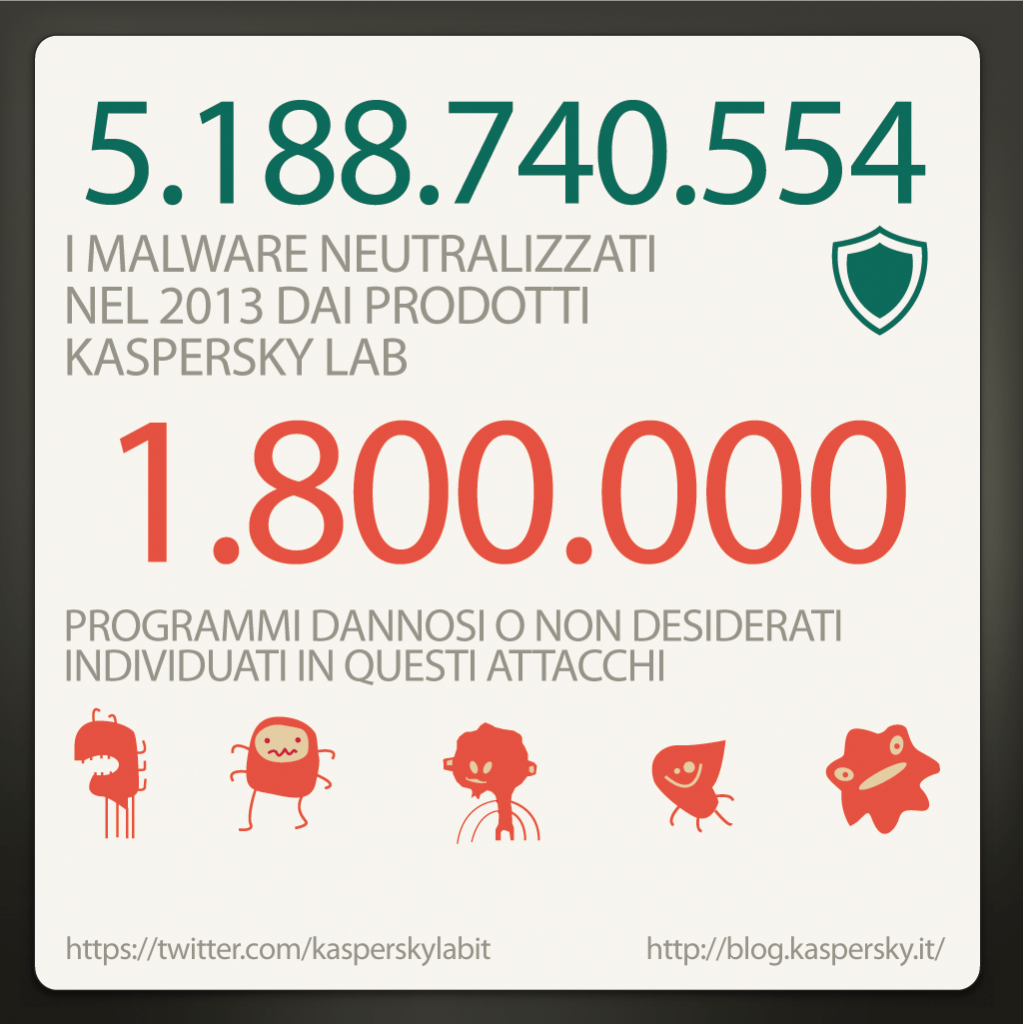

8. Un numero sbalorditivo di incidenti di sicurezza IT

Se non vi siete imbattuti in un attacco cibernetico nel 2013, probabilmente è dovuto al fatto che avete una buona protezione antivirus. Le statistiche mostrano che le possibilità di incorrere in un attacco malware sono sempre più alte; di fatto, lungo tutto il 2013, si sono registrati più di 5 miliardi di attacchi cibernetici, mentre Kaspersky Lab ha individuato, solo nel 2013, in media circa 315.000 nuovi campioni malware.

9. La pericolosità del web

USA e Russia sono i paesi che ospitano il maggior numero di malware nei propri server, spartendosi rispettivamente il 25,5% e il 19,4% della torta. Germania e Olanda raggiungono il 12%, mentre i paesi che li seguono, solo il 3,5%. Vietnam è nella Top 10, mentre Cina, secondo Christian Funk e Maria Garnaeva di Kaspersky Lab, si è spostata dalla posizione 8 alla 21, per via delle sue politiche restrittive e dei criteri di hosting imposti dal governo cinese. I cittadini di Russia, Austria e Germania, come anche CIS e alcune regioni asiatiche, sono i paesi maggiormente colpiti dagli attacchi. Repubblica Ceca, Slovacchia e Singapore detengono l’indice di infezione più basso. I metodi più utilizzati dagli hacker includono l’ingegneria sociale e sfruttano le vulnerabilità di Java che possiede il 90% di tutte le vulnerabilità sfruttabili.

10. Qual è la pecora nera?

Questo mondo tecnologicamente avanzato e in continuo divenire ha una sola costante: le persone. Gli utenti sono inclini ad essere raggirati e ingannati dall’ingegneria sociale (succede spesso con gli attacchi mirati), ad usare applicazioni poco affidabili nei propri smartphone, a non fare attenzione agli indirizzi nella barra del browser e a inserire i dati della propria carta di credito su siti di phishing senza considerare che, naturalmente, usano la loro migliore password, “12345”, per accedere a tutti i propri account online. Solo iniziative di (in)formazione possono aiutare a migliorare il comportamento degli utenti e a creare un mondo online più sicuro.

malware

malware

Consigli

Consigli