La galleria del tuo smartphone potrebbe contenere foto e screenshot di informazioni importanti che conservi per sicurezza o comodità, ad esempio documenti, contratti bancari o seedphrase per il recupero dei portafogli di criptovaluta. Tutti questi dati possono essere rubati da un’app dannosa come lo stealer SparkCat che abbiamo scoperto. Questo malware è attualmente configurato per rubare i dati dei portafogli di criptovaluta, ma potrebbe essere facilmente ricalibrato per rubare altre informazioni preziose.

La cosa peggiore è che questo malware è riuscito a infiltrarsi negli app store ufficiali, registrando quasi 250.000 download di app infette solo da Google Play. Sebbene in passato siano state individuate app dannose in Google Play, questa è la prima volta che uno stealer Trojan viene rilevato nell’App Store. Come funziona questa minaccia e cosa puoi fare per proteggerti?

Componenti aggiuntivi dannosi per app legittime

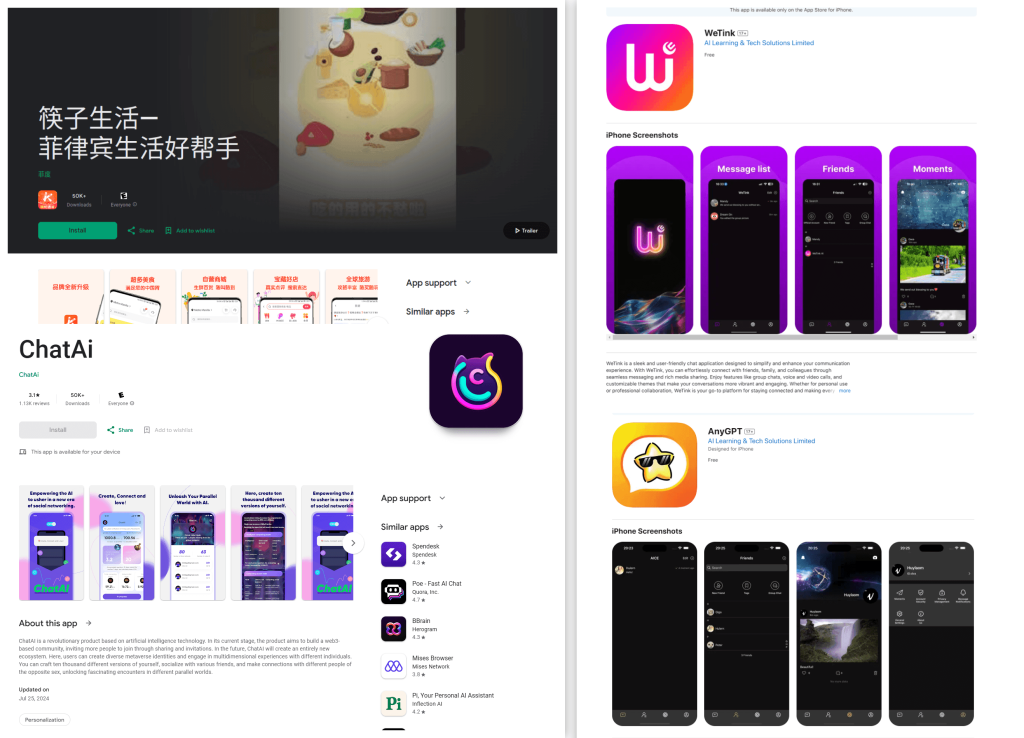

Le app che contengono i componenti dannosi di SparkCat rientrano in due categorie. Alcuni, come numerose app di messaggistica simili che vantano funzionalità di intelligenza artificiale, tutte prodotte dallo stesso sviluppatore, sono state chiaramente progettate come esca. Altre sono app legittime: servizi di consegna cibo a domicilio, lettori di notizie e utilità di portafogli di criptovaluta. Non sappiamo ancora in che modo la funzionalità Trojan sia riuscita a entrare in queste app. Potrebbe essere stato il risultato di un attacco alla supply chain, in cui un componente di terze parti utilizzato nell’app è stato infettato. In alternativa, è possibile che gli sviluppatori abbiano deliberatamente incorporato il Trojan nelle loro app.

La prima app in cui abbiamo rilevato SparkCat è stata quella di un servizio di consegna cibo chiamato ComeCome, disponibile negli Emirati Arabi Uniti e in Indonesia. L’app infetta è stata trovata sia su Google Play che sull’App Store

Lo stealer analizza le foto presenti nella galleria dello smartphone e, a tal fine, tutte le app infette richiedono l’autorizzazione per accedervi. In molti casi, questa richiesta sembra del tutto legittima: ad esempio, l’app di consegna cibo ComeCome ha richiesto l’accesso a una chat di assistenza clienti subito dopo aver aperto questa chat, il che sembrava del tutto naturale. Altre applicazioni richiedono l’accesso alla galleria quando avviano le loro funzionalità principali, il che sembra comunque innocuo. Dopotutto, ti interessa poter condividere le foto su uno strumento di messaggistica, giusto?

Tuttavia, non appena l’utente concede l’accesso a foto specifiche o all’intera galleria, il malware inizia a esaminare tutte le foto che riesce a raggiungere, alla ricerca di qualsiasi elemento di valore.

Furto con intelligenza artificiale

Per trovare i dati del portafoglio di criptovaluta tra le foto di gatti e tramonti, il Trojan dispone di un modulo OCR integrato basato su Google ML Kit, una libreria universale di apprendimento automatico.

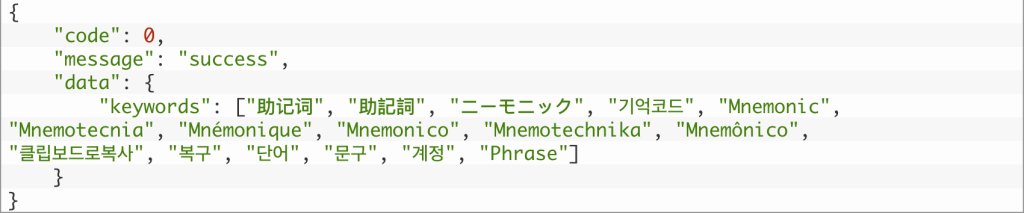

A seconda delle impostazioni linguistiche del dispositivo, SparkCat scarica modelli addestrati a rilevare la scrittura pertinente nelle foto, che sia latina, coreana, cinese o giapponese. Dopo aver riconosciuto il testo in un’immagine, il Trojan lo confronta con una serie di regole caricate dal suo server di comando e controllo. Oltre alle parole chiave presenti nell’elenco (ad esempio “Mnemonico”), il filtro può essere attivato da modelli specifici, come combinazioni di lettere prive di senso nei codici di backup o determinate sequenze di parole nelle seedphrase.

Durante la nostra analisi, abbiamo richiesto ai server C2 del trojan un elenco di parole chiave utilizzate per la ricerca OCR. I cybercriminali sono chiaramente interessati alle frasi utilizzate per recuperare l’accesso ai portafogli di criptovaluta, note come mnemotecniche

Il trojan carica sui server degli autori degli attacchi tutte le foto che contengono testo potenzialmente prezioso, insieme a informazioni dettagliate sul testo riconosciuto e sul dispositivo da cui è stata rubata l’immagine.

Portata e vittime dell’attacco

Tra le app infette ci sono i popolari servizi di consegna e gli strumenti di messaggistica basati sull’intelligenza artificiale sia su Google Play che sull’App Store

Abbiamo identificato 10 app dannose in Google Play e 11 nell’App Store. Al momento della pubblicazione, tutte le app dannose erano state rimosse dagli store. Al momento dell’analisi, il numero totale di download da Google Play superava i 242.000 e i nostri dati di telemetria suggeriscono che lo stesso malware era disponibile anche su altri siti e app store non ufficiali.

A giudicare dai dizionari di SparkCat, il programma è “addestrato” per rubare dati agli utenti di molti paesi sia europei che asiatici e le prove indicano che gli attacchi sono in corso almeno da marzo 2024. È probabile che gli autori di questo malware parlino fluentemente cinese: maggiori dettagli al riguardo, nonché gli aspetti tecnici di SparkCat, sono disponibili nel rapporto completo su Securelist.

Come proteggersi dai trojan OCR

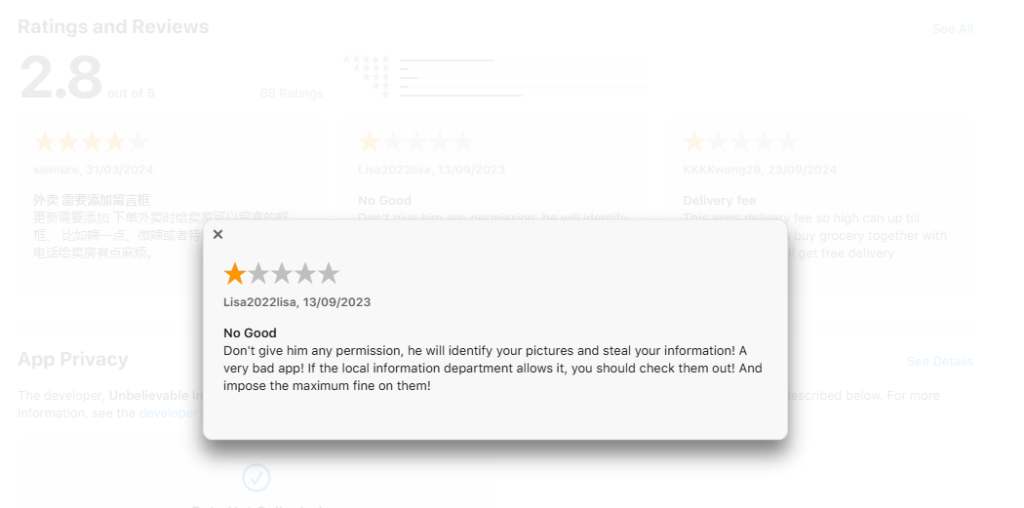

Purtroppo, il vecchio consiglio di “scaricare solo app con un’ottima valutazione dagli app store ufficiali” non è più una soluzione ottimale: perfino l’App Store è stato infiltrato da un vero e proprio infostealer e incidenti simili si sono verificati ripetutamente anche su Google Play. Pertanto, in questo caso dobbiamo rafforzare i criteri: scarica solo app con valutazioni elevate, con migliaia o, meglio ancora, milioni di download, e pubblicate da almeno diversi mesi. Inoltre, verifica i link delle app su fonti ufficiali (come il sito Web degli sviluppatori) per assicurarti che non siano falsi e leggi le recensioni, soprattutto quelle negative. Infine, naturalmente, assicurati di installare un sistema di sicurezza completo su tutti i tuoi smartphone e computer.

Controllare le recensioni negative dell’app ComeCome nell’App Store avrebbe potuto scoraggiare gli utenti dal download

Dovresti anche essere estremamente cauto quando concedi autorizzazioni a nuove app. Un tempo, questo problema riguardava principalmente le impostazioni di “Accessibilità”, ma ora ci rendiamo conto che anche concedere l’accesso alla galleria può portare al furto di dati personali. Se non sei completamente sicuro della legittimità di un’app (ad esempio, non è uno strumento di messaggistica ufficiale, ma una versione modificata), non concederle l’accesso completo a tutte le tue foto e ai video. Concedi l’accesso solo a foto specifiche quando necessario.

Archiviare documenti, password, dati bancari o foto di seedphrase nella galleria dello smartphone è altamente pericoloso: oltre a programmi come SparkCat, c’è sempre il rischio che qualcuno sbirci le foto o che tu le carichi accidentalmente su un servizio di messaggistica o di condivisione file. Tali informazioni dovrebbero essere archiviate in un’applicazione dedicata. Per esempio, Kaspersky Password Manager ti consente di archiviare e sincronizzare in modo sicuro non solo le password e i token di autenticazione a due fattori, ma anche i dati delle carte bancarie e i documenti sottoposti a scansione dettagliata su tutti i tuoi dispositivi, il tutto in forma criptata. A proposito, questa app è inclusa nei nostri abbonamenti Kaspersky Plus e Kaspersky Premium.

Infine, se hai già installato un’applicazione infetta (l’elenco è disponibile alla fine del post su Securelist), eliminala e non utilizzarla finché lo sviluppatore non rilascia una versione corretta. Nel frattempo, esamina attentamente la tua galleria di foto per valutare quali dati potrebbero aver ottenuto i cybercriminali. Cambia le password e blocca tutte le carte salvate nella galleria. Sebbene la versione di SparkCat da noi scoperta vada a caccia specificatamente di seedphrase, è possibile che il Trojan possa essere stato riconfigurato per rubare altre informazioni. Per quanto riguarda le seedphrase dei portafogli di criptovaluta, una volta create, non possono essere modificate. Crea un nuovo portafoglio di criptovaluta e trasferisci tutti i tuoi fondi da quello compromesso, per poi abbandonarlo completamente.

iOS

iOS

Consigli

Consigli