Battle City, colloquialmente nota come “quel gioco di carri armati”, è il simbolo di un’epoca passata. Circa 30 anni fa, i giocatori inserivano una cartuccia nella console, si sistemavano davanti a un ingombrante televisore e annientavano ondate di carri armati nemici finché non si raggiungeva la vittoria.

Oggi il mondo non è più quello di una volta, ma i giochi di carri armati continuano ad essere popolari. Le moderne iterazioni offrono ai giocatori non solo l’emozione del gioco, ma anche la possibilità di guadagnare NFT. Anche i criminali informatici hanno qualcosa da offrire: un attacco sofisticato che prende di mira gli appassionati di criptovalute.

Backdoor ed exploit zero-day in Google Chrome

Questa storia inizia nel febbraio 2024, quando [placeholder Kaspersky Premium]la nostra soluzione di sicurezza[/placeholder] ha rilevato la backdoor di Manuscrypt nel computer di un utente in Russia. Conosciamo molto bene questa backdoor; varie versioni di questa sono state utilizzate dal gruppo Lazarus APT almeno dal 2013. Quindi, dato che conosciamo già lo strumento e i metodi principali utilizzati dagli aggressori, cosa c’è di così speciale in questo particolare avvenimento?

Il fatto è che questi hacker in genere prendono di mira grandi organizzazioni come banche, aziende IT, università e persino pubbliche amministrazioni. Ma questa volta Lazarus ha colpito un singolo utente, piazzando una backdoor in un PC! I criminali informatici hanno attirato la vittima sul sito di un gioco, ottenendo così accesso completo al suo sistema. I motivo che l’hanno reso possibile sono tre:

- L’irresistibile desiderio della vittima di utilizzare il proprio gioco di carri armati preferito in un nuovo formato

- Una vulnerabilità zero-day in Google Chrome

- Un exploit che consentiva l’esecuzione di codice remoto nel processo di Google Chrome

Prima di iniziare a preoccuparti, rilassati: Google ha successivamente rilasciato un aggiornamento del browser, bloccato il sito web del gioco di carri armati e ringraziato i ricercatori per la sicurezza di Kaspersky. Ma per ogni evenienza, [placeholder home security]i nostri prodotti[/placeholder] rilevano sia la backdoor di Manuscrypt che l’exploit. Abbiamo approfondito i dettagli di questo avvenimento nel blog di Securelist.

Conti falsi

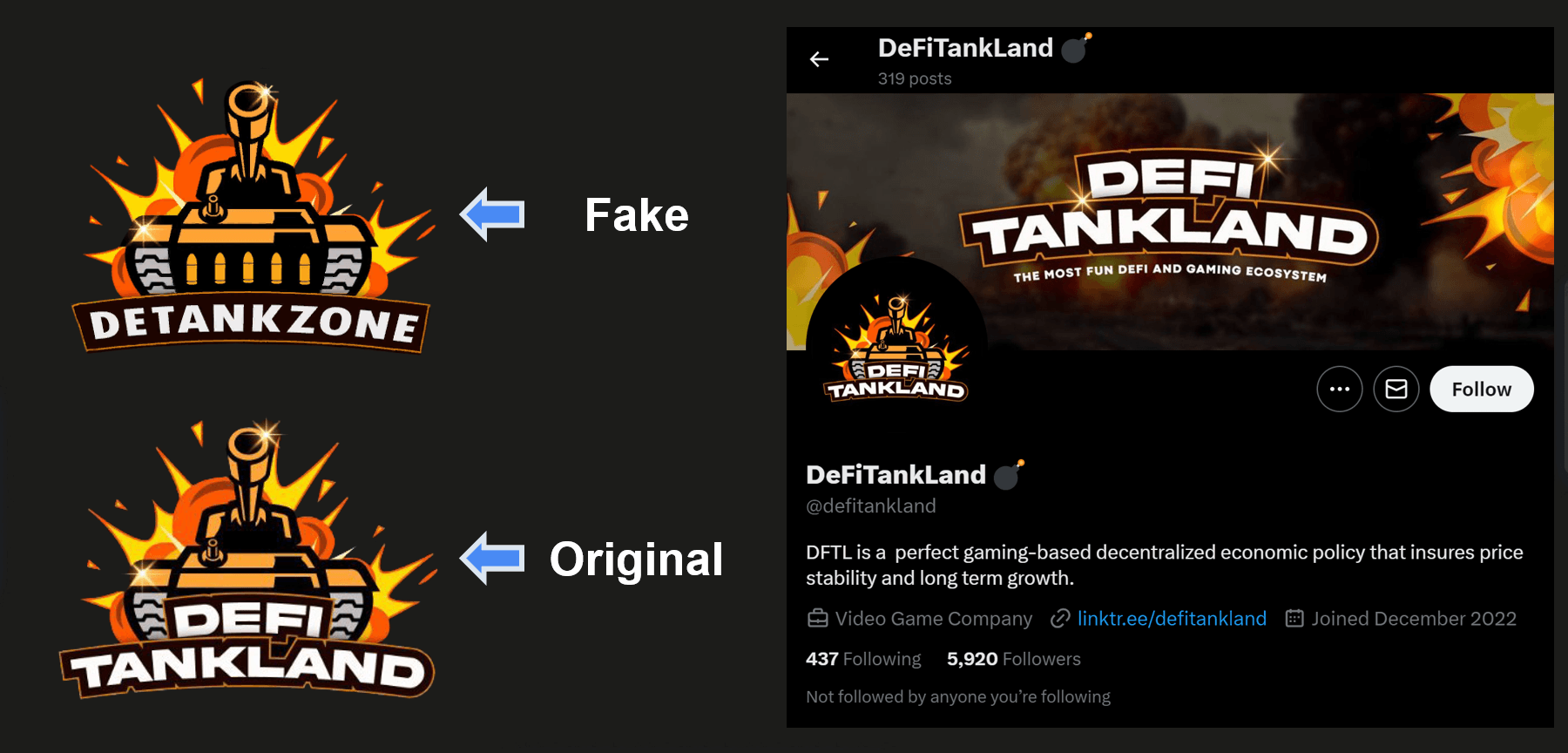

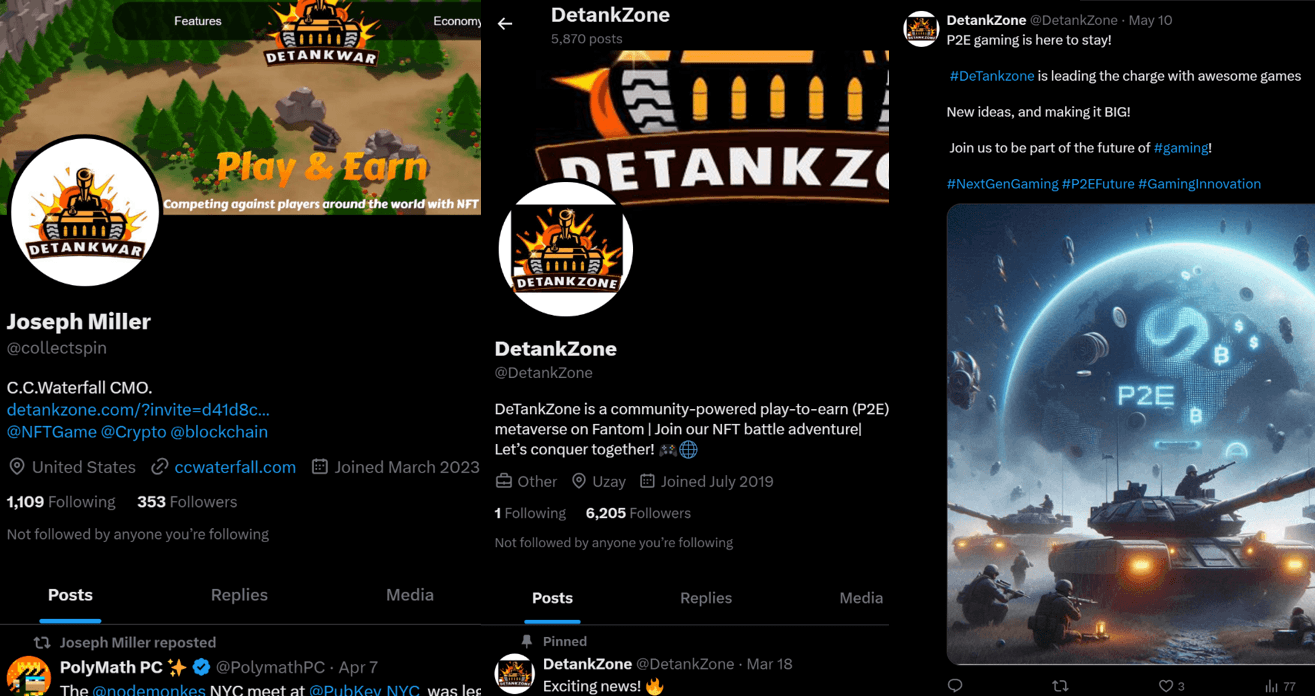

All’inizio delle indagini, pensavamo che questa volta il gruppo avesse fatto di tutto: “Hanno davvero creato un intero gioco solo per una truffa?” Ma presto abbiamo capito cosa avevano veramente fatto. I criminali informatici hanno basato il loro gioco, DeTankZone, sul gioco esistente DeFiTankLand. Hanno davvero fatto di tutto, sottraendo il codice sorgente di DeFiTankLand e creando account di social media falsi per la loro contraffazione.

Più o meno nello stesso periodo, nel marzo 2024, il prezzo della criptovaluta DefitankLand (sic!) è crollato: gli sviluppatori del gioco originale hanno annunciato che il loro cold wallet era stato manomesso e “qualcuno” aveva sottratto 20.000 dollari. L’identità di questa persona rimane misteriosa. Gli sviluppatori ritengono che si sia trattato di un insider, ma sospettiamo che sia coinvolto l’onnipresente zampino di Lazarus.

Le differenze tra il falso e l’originale sono minime

I criminali informatici hanno orchestrato una vera e propria campagna di promozione per il loro gioco: hanno incrementato il numero dei follower su X (ex Twitter), inviato offerte di collaborazione a centinaia di influencer di criptovalute (anche potenziali vittime), creato account LinkedIn premium e organizzato ondate di e-mail di phishing. Di conseguenza, il gioco falso ha ottenuto ancora più successo rispetto all’originale (6.000 follower su X contro 5.000 per l’account del gioco originale).

Contenuti dei social media creati dall’IA con l’aiuto di grafici

Come abbiamo giocato ai carri armati

Adesso la parte più divertente: il sito dannoso in cui Lazarus adescava le vittime offriva la possibilità non solo di “provare” un exploit zero-day del browser, ma anche di giocare a una versione beta del gioco. Ebbene, noi di Kaspersky rispettiamo i classici, quindi non abbiamo potuto resistere all’idea di provare questa nuova promettente versione. Abbiamo scaricato un archivio che sembrava del tutto legittimo: dimensioni di 400 MB, struttura dei file corretta, loghi, elementi dell’interfaccia utente e trame del modello 3D. L’abbiamo avviato.

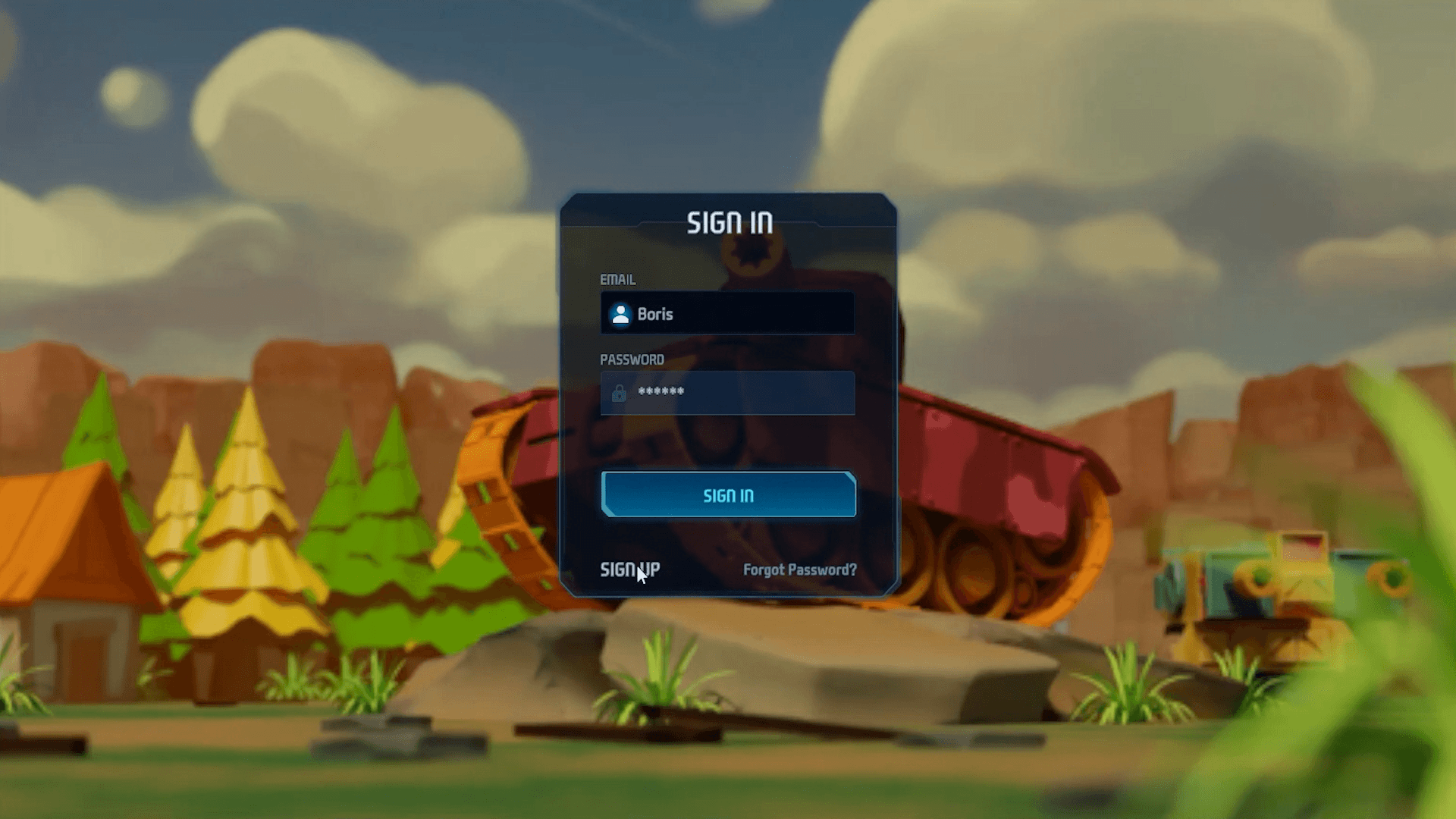

Il menu di avvio di DeTankZone ci ha accolto con la richiesta di immettere un indirizzo e-mail e una password. Innanzitutto abbiamo tentato di accedere utilizzando password comuni come “12345” e “password”, ma non funzionava. “Bene”, abbiamo pensato. “A questo punto registreremo semplicemente un nuovo account”. Ancora una volta, non ci siamo riusciti: il sistema non ci permetteva di giocare.

Il menu di avvio ispirava fiducia con un modulo di accesso apparentemente legittimo

Allora perché erano presenti trame del modello 3D e altri file nell’archivio del gioco? Potrebbero davvero essere altri componenti del malware? In realtà, non sembrava così male. Abbiamo eseguito il reverse engineering del codice e abbiamo scoperto gli elementi responsabili della connessione al server di gioco, che, per questa versione falsa, non era funzionale. Quindi, in teoria, era comunque possibile usare questo gioco. Un po’ di tempo libero, un po’ di programmazione e voilà: abbiamo sostituito il server degli hacker con il nostro e il carrarmato rosso “Boris” è entrato nell’arena.

Il gioco ci ha ricordato i giochi shareware di vent’anni fa: ne è valsa sicuramente la pena

Lezioni apprese da questo attacco

In questo caso, il punto chiave è che anche collegamenti web apparentemente innocui possono causare il dirottamento dell’intero computer. I criminali informatici perfezionano costantemente tattiche e metodi. Lazarus sta già utilizzando l’IA generativa con un certo successo, il che significa che possiamo aspettarci attacchi ancora più sofisticati che la coinvolgeranno in futuro.

Anche le soluzioni di sicurezza si stanno evolvendo, con l’effettiva integrazione dell’IA. Ulteriori informazioni sono disponibili qui e qui. Pertanto, tutto quello che gli utenti Internet devono fare ogni giorno è garantire che la protezione dei propri dispositivi e rimanere informati sulle ultime truffe. Per fortuna, Kaspersky Daily rende tutto più semplice: abbonati per ricevere aggiornamenti continui.

truffa

truffa

Consigli

Consigli