È inevitabile, prima o poi, finire in ospedale per una malattia o una ferita e affidarsi alle cure di un dottore o di un’equipe medica. Confidiamo in loro dopo tanti anni di studio e pratica, ma dobbiamo anche fidarci dei dispositivi medici high-tech che aiutano a identificare e a curare ciò di cui soffriamo. Di conseguenza, dobbiamo affidare la nostra salute e il nostro benessere anche agli sviluppatori degli hardware e software utilizzati dai dottori, come pure agli amministratori di sistema che li regolano.

Con il passare degli anni, l’attrezzatura medica diventa sempre più complicata e interconnessa e gli ospedali ne sono sempre più forniti. Tutti quei sensori e macchine intelligenti richiedono software complessi. Poiché, di solito, la protezione informatica non è tra le priorità dei produttori di questi dispositivi, inevitabilmente presentano falle nella sicurezza. E se ci sono bug e vulnerabilità, prima o poi l’attacco arriva. Ma violare un ospedale è così pericoloso?

Cosa può succedere in caso di attacco a un ospedale?

Una sola parola: tutto.

Punto primo, i cybercriminali possono approfittare delle vulnerabilità del software per rubare i dati dei pazienti o infettare la rete con un malware, e c’è pure di peggio.

"I hate hospitals" @61ack1ynx #TheSAS2016 pic.twitter.com/K7PBQjKfp5

— Andrey Nikishin (@andreynikishin) February 9, 2016

Gli hacker possono anche modificare i dati nelle cartelle cliniche elettroniche: sostituire una persona sana con una malata e viceversa, cambiare i risultati delle analisi o il dosaggio dei farmaci, e questo può seriamente attentare alla salute dei pazienti. È anche possibile calibrare dispositivi medici nel modo sbagliato e in tal modo danneggiare un’apparecchiatura costosa o, ancora una volta, compromettere la salute dei degenti che si sottomettono ai trattamenti con l’aiuto di queste macchine.

Dalla teoria alla pratica

Al Security Analyst Summit 2016, Sergey Lozhkin, esperto di Kaspersky Lab, ha rivelato come sia riuscito a violare sul serio un ospedale.

Un giorno, mentre Sergey utilizzava Shodan (il motore di ricerca per l’Internet delle Cose) si è imbattuto nei dispositivi medici di un ospedale che gli sembrava in qualche modo familiare, e in effetti era di proprietà di un suo amico. Sergey gli ha spiegato la situazione e i due hanno deciso di attuare un test di penetrazione segreto, scoprendo che un ospedale può essere violato.

Hanno stabilito che nessuno sarebbe venuto a conoscenza del test eccetto i senior manager, che hanno messo al sicuro i veri pazienti e i loro dati da ogni potenziale danno causato dagli “hacker”.

Primo tentativo, fallito: Sergey non è stato in grado di attaccare l’ospedale a distanza, gli amministratori di sistema avevano fatto un buon lavoro.

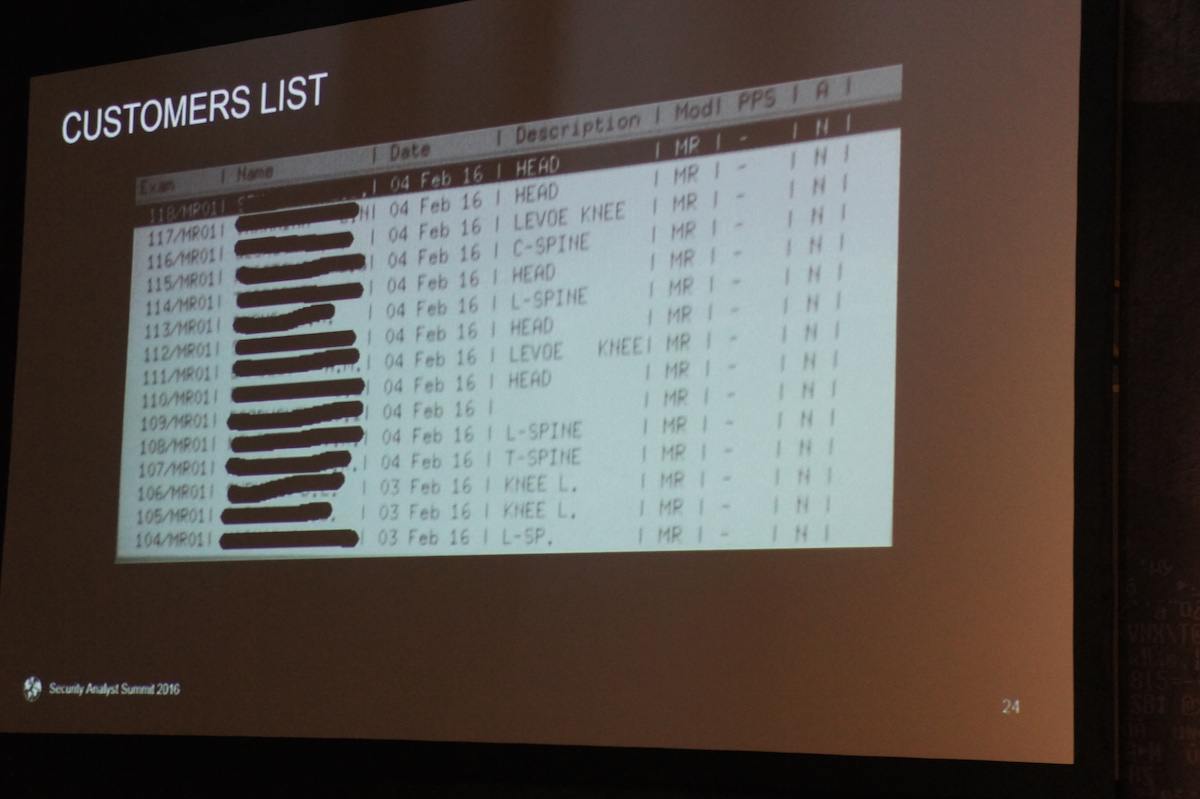

Ma poi si è recato sul posto e ha scoperto che poteva connettersi al WI-Fi locale, che non era impostato adeguatamente. È riuscito a violare la chiave di rete e ciò gli ha dato accesso a praticamente tutto quello che c’era dentro, compresi svariati dispositivi di memoria e analisi dei dati. Il dispositivo che ha attirato l’attenzione di Sergey era un costoso scanner tomografico, a cui si poteva accedere anche dalla rete locale e che conservava una grande quantità di dati di diversi pazienti fittizi (quelli reali erano stati precedentemente messi al sicuro dalla direzione).

Approfittando di una vulnerabilità dell’applicazione, Sergey ha avuto accesso al file system e di conseguenza a tutti i dati disponibili nello scanner. Se fosse un vero criminale, a questo punto sarebbe in grado di fare di tutto: modificare, rubare o distruggere i dati e anche rompere lo scanner tomografico e renderlo fuori uso.

Come misura temporanea, Sergey ha raccomandato di assumere un amministratore di sistema competente, che non avrebbe mai connesso uno scanner tomografico e altri dispositivi importanti a una rete pubblica. Ma questa non è una soluzione reale al problema poiché qui gli unici responsabili sono, prima di tutto, gli sviluppatori della macchina. Avrebbero dovuto preoccuparsi maggiormente della sicurezza del loro prodotto.

Di chi è la colpa e cosa dovremmo fare?

Il resoconto di Sergey dimostra quanto ancora si debba fare in termini di sicurezza delle attrezzature mediche. Ci sono due gruppi di persone che devono avere a cuore la questione, nello specifico i produttori di attrezzature mediche e il consiglio di amministrazione dell’ospedale.

http://twitter.com/samgadjones/status/697024521166004228/photo/1

I produttori dovrebbero testare la sicurezza dei loro dispositivi, andare alla ricerca delle vulnerabilità e assicurare che siano tutte tempestivamente corrette. I dirigenti dovrebbero preoccuparsi di più della sicurezza di rete ed essere più che certi che nessuna attrezzatura essenziale della struttura sia connessa ad alcuna rete pubblica.

Entrambi hanno davvero bisogno di controlli di cybersicurezza: per quanto riguarda gli ospedali, si possono implementare test di penetrazione, mentre ai produttori si può suggerire test di sicurezza complessiva. Tutte queste misure dovrebbero essere adottate prima della distribuzione commerciale dei loro prodotti.

GReAT

GReAT

Consigli

Consigli