Qualche tempo fa David Jacoby, esperto antivirus del nostro Global Research and Analysis Team, ha scoperto un malware operativo su diverse piattaforme capace di diffondersi attraverso Facebook Messenger. Qualche anno fa si vedevano spesso queste epidemie di malware, tuttavia negli ultimi tempi Facebook si stava impegnando molto per prevenire attacchi di questo tipo.

Innanzitutto è stato pubblicato un report preliminare. Ai tempi, Jacoby non era ancora riuscito a trovare il tempo necessario per approfondire la ricerca e scoprire in che modo operava il malware, ma ora ha raccolto dati sufficienti e possiamo condividerli con voi. Dal punto di vista dell’utente, l’infezione avveniva nel seguente modo.

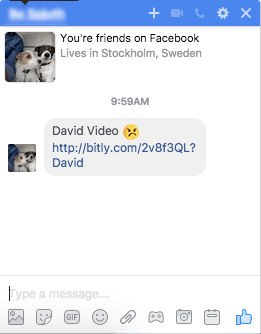

- L’utente riceveva un messaggio su Facebook Messenger da un amico. Il messaggio comprendeva la parola “video”, il nome del mittente, un’emoticon e un link accorciato. Più o meno l’aspetto del messaggio era questo:

- Il link reindirizzaca a Google Drive, e l’utente si trovava di fronte a una sorta di riproduttore video con una foto del mittente sullo sfondo e una specie di tasto per avviare il video;

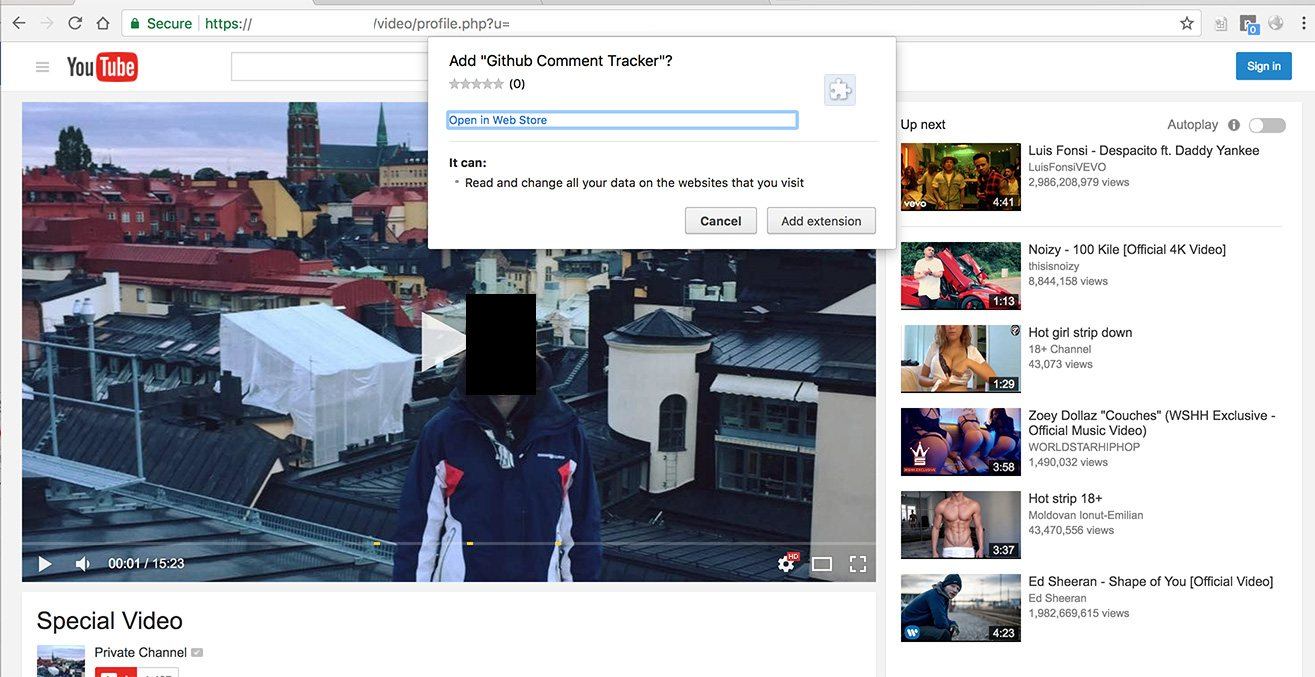

- Se la vittima cliccava sul “video” utilizzando Google Chrome, veniva reindirizzata a una pagina molto simile a YouTube dove si consigliava l’installazione dell’estensione per Chrome;

- Se l’utente acconsentiva all’installazione, l’estensione iniziava a inviare link dannosi ai suoi amici, ripetendo lo stesso meccanismo e algoritmo in una reazione a catena;

- Agli utenti che utilizzavano altri browser veniva costantemente raccomandato di aggiornare Adobe Flash Player invece d’installare l’estensione. I file installati erano in realtà degli adware, che i cybercriminale utilizzavano gli annunci per i propri guadagni.

Jacoby e Frans Rosen (ricercatore che sta lavorando al progetto “Hunting bugs for humanity“), hanno analizzato insieme questa campagna malware e sono riusciti a capire come funzionasse esattamente.

La pagina a cui venivano reindirizzati gli utenti dopo aver seguito il link inviato attraverso Facebook Messenger non era altro che un file PDF caricato su Google Drive, del quale si apriva l’anteprima. Il file conteneva una foto presa dalla pagina Facebook di un utente, la cui identità veniva sfruttata per diffondere il malware, un’icona sulla foto che esortava a cliccare su play e il link che la vittima apriva cliccando sull’icona.

Cliccando sul link, gli amici della vittima venivano reindirizzati su questa pagina

Il link reindirizzava più volte ad altre pagine e la vittima arrivava a uno dei vari siti decisi dai cybercriminali. Le vittime che utilizzavano browser diversi da Google Chrome alla fine venivano reindirizzati su un sito dove scaricavano un adware camuffato da aggiornamento di Adobe Flash Player.

I browsers diversi da Google Chrome proponevano il download di un adware sotto le mentite spoglie di un aggiornamento di Adobe Flash Player

Nel caso si utilizzasse Google Chrome, si trattava solo dell’inizio. Se la vittima acconsentiva a installare l’estensione proposta, il malware iniziava a monitorare i siti visitati dall’utente e, non appena l’utente visitava il proprio profilo Facebook, l’estensione rubava le credenziali d’accesso e il token d’accesso per inviarli ai server dei cybercriminali.

Falsa pagina YouTube che proponeva l’installazione delle estesioni per Google Chrome.

I malfattori avevano scoperto un bug molto interessante su Facebook. Sembrava, infatti, che il poco sicuro linguaggio FQL (Facebook Query Language), disattivato un anno fa, non fosse stato eliminato completamente. Era sì stato bloccato per le applicazione ma con alcune piccole eccezioni. Ad esempio l’amministratore di pagine Facebook, applicazione per Mac OS, utilizza ancora l’FQL e, per accedere alla funzionalità “bloccata”, il malware non doveva fare altro che agire facendo le veci dell’applicazione.

Dopo aver rubato le credenziali di accesso ed essere riusciti ad accedere alla funzionalità ormai obsoleta, i cybercriminali potevano ottenere l’elenco dei contatti della vittima, eliminare quelli non online e selezionare a caso 50 possibili nuove vittime. E partiva lo stesso schema: un nuovo link a Google Drive con l’anteprima di un PDF di una foto della persona che mandava il messaggio etc. E la truffa continuava all’infinito.

Vale la pena sottolineare anche che lo script del malware metteva “Mi piace” su una pagina Facebook, dove si pensa venissero raccolti i dati riguardanti l’infezione. Durante il periodo in cui è stato perpetrato l’attacco, Jacoby e Rosen hanno notato che la pagine Facebook in questione sono cambiate varie volte, probabilmente Facebook ha chiuso le precedenti. A giudicare dal numero di “Mi piace”, le vittime sono state migliaia.

Una delle pagine su cui gli utenti infetti mettevano il proprio “Mi piace” senza saperlo

Dall’analisi del codice si è potuto evincere che i cybercriminali all’inizio volessero utilizzare messaggi tradotti nelle varie lingue, ma hanno poi optato per un’opzione più semplice e immediata, ovvero il video. Il codice preposto per la localizzazione dei messaggi ha dimostrato che i malfattori erano interessati ad alcuni paesi in particolare, ovvero Turchia, Italia, Germania, Portogallo, Francia (e Canada, paese francofono), Polonia, Grecia, Svezia e tutti i paesi con utenti anglofoni.

Grazie allo sforzo congiunto di numerose aziende, è stato possibile frenare l’infezione per il momento. Tuttavia, quello che è successo ci ricorda che le estensioni per i browser non sono così innocue come potrebbe sembrare. Per essere al sicuro ed evitare di diventare vittime di campagne malware di questo genere, vi consigliamo d’installare solo estensioni assolutamente affidabili, di cui siate sicuri che non rubino dati o seguano la vostra attività online.

Ovviamente evitate anche di cliccare su qualsiasi link, anche se si tratta di link di persone che conoscete e di cui vi fidate. Meglio accertarsi prima che dall’altra parte ci sia davvero la persona in questione e non un cybercriminale che si è impossessato dell’account del vostro amico.

facebook

facebook

Consigli

Consigli