Immagina: ti alzi la notte per un bicchiere d’acqua, cammini nella casa al buio e… una voce dal pavimento ti urla contro. Brutta esperienza, sarai d’accordo. Eppure questa è la nuova realtà per i possessori di vulnerabili robot aspirapolvere a cui gli hacker possono ordinare di agire come zoticoni. Non solo: gli hacker possono anche controllare il robot da remoto e accedere al feed della telecamera in tempo reale.

Il pericolo è chiaro e presente: sono stati osservati casi recenti di teppismo informatico in forma di dirottamenti di vulnerabili robot aspirapolvere per fare scherzi (o cose peggiori) alle persone. Continua a leggere per conoscere i dettagli.

Come funziona un robot aspirapolvere

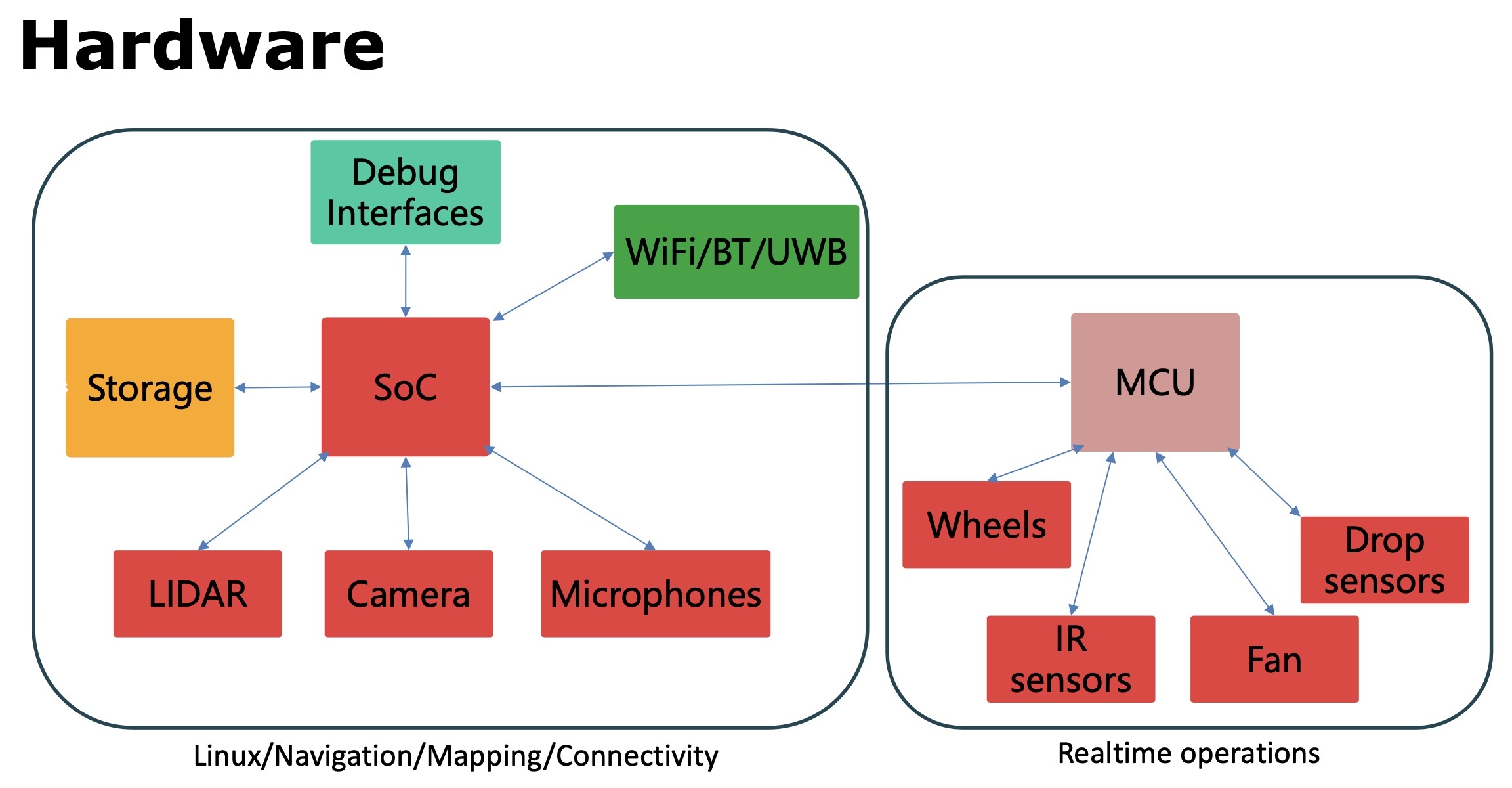

Cominciamo con il fatto che un moderno robot aspirapolvere è un vero e proprio computer su ruote, solitamente dotato di sistema operativo Linux. Viene fornito con un potente processore ARM multi-core, una consistente quantità di RAM, una capiente unità flash, Wi-Fi e Bluetooth.

I robot aspirapolvere di oggi sono veri e propri computer su ruote Fonte

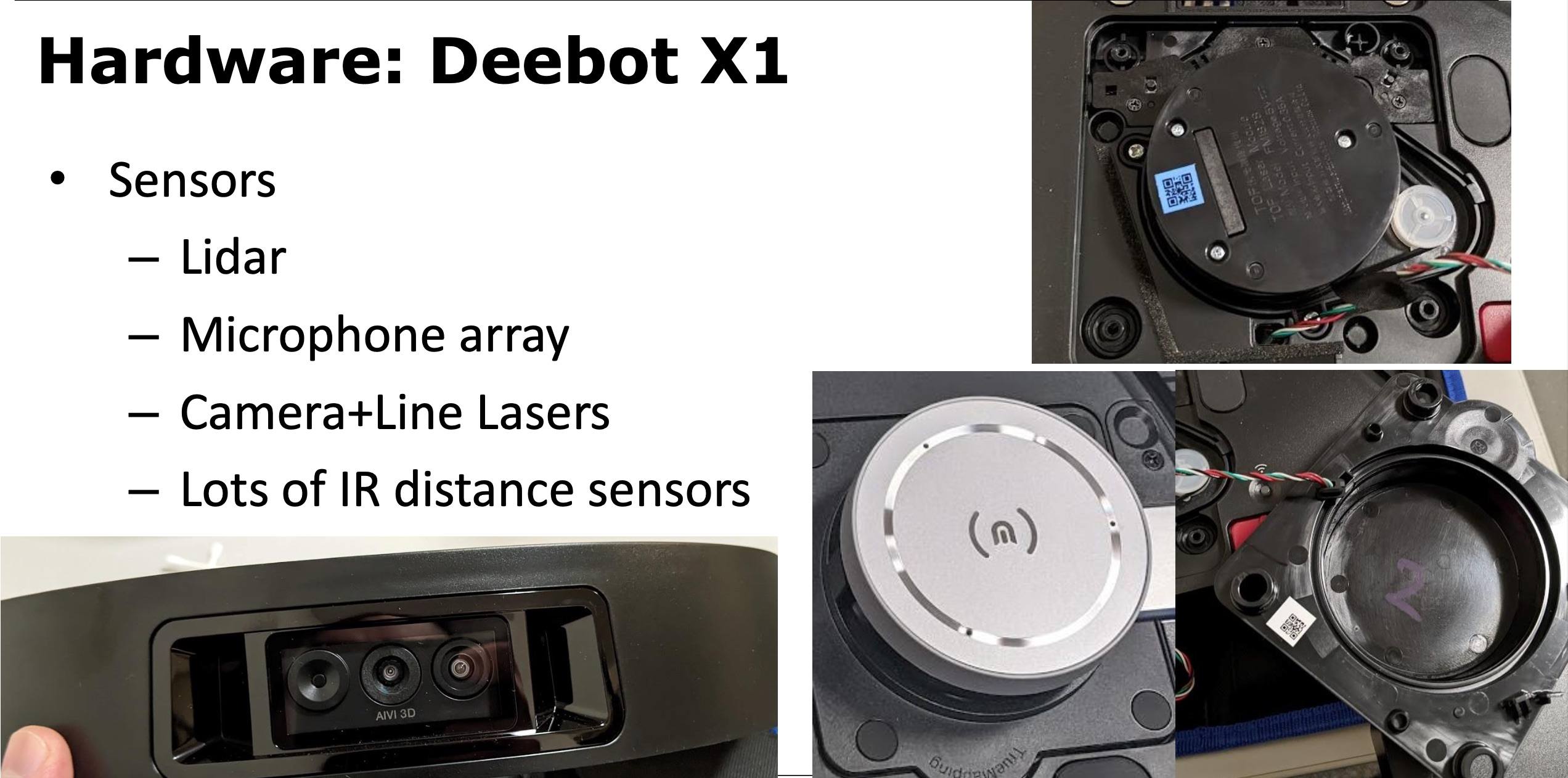

E, naturalmente, i moderni robot aspirapolvere hanno sensori ovunque: infrarossi, lidar, movimento, fotocamera (spesso più di una) e alcuni modelli hanno anche microfoni per il controllo vocale.

Oltre alla fotocamera, l’Ecovacs DEEBOT X1 dispone di tutta una serie di microfoni Fonte

E, naturalmente, tutti i moderni robot aspirapolvere sono permanentemente online e collegati all’infrastruttura cloud del fornitore. Nella maggior parte dei casi comunicano a stretto contatto con il cloud, caricando una mole di dati raccolti durante il funzionamento.

Vulnerabilità nei robot aspirapolvere e tosaerba Ecovacs

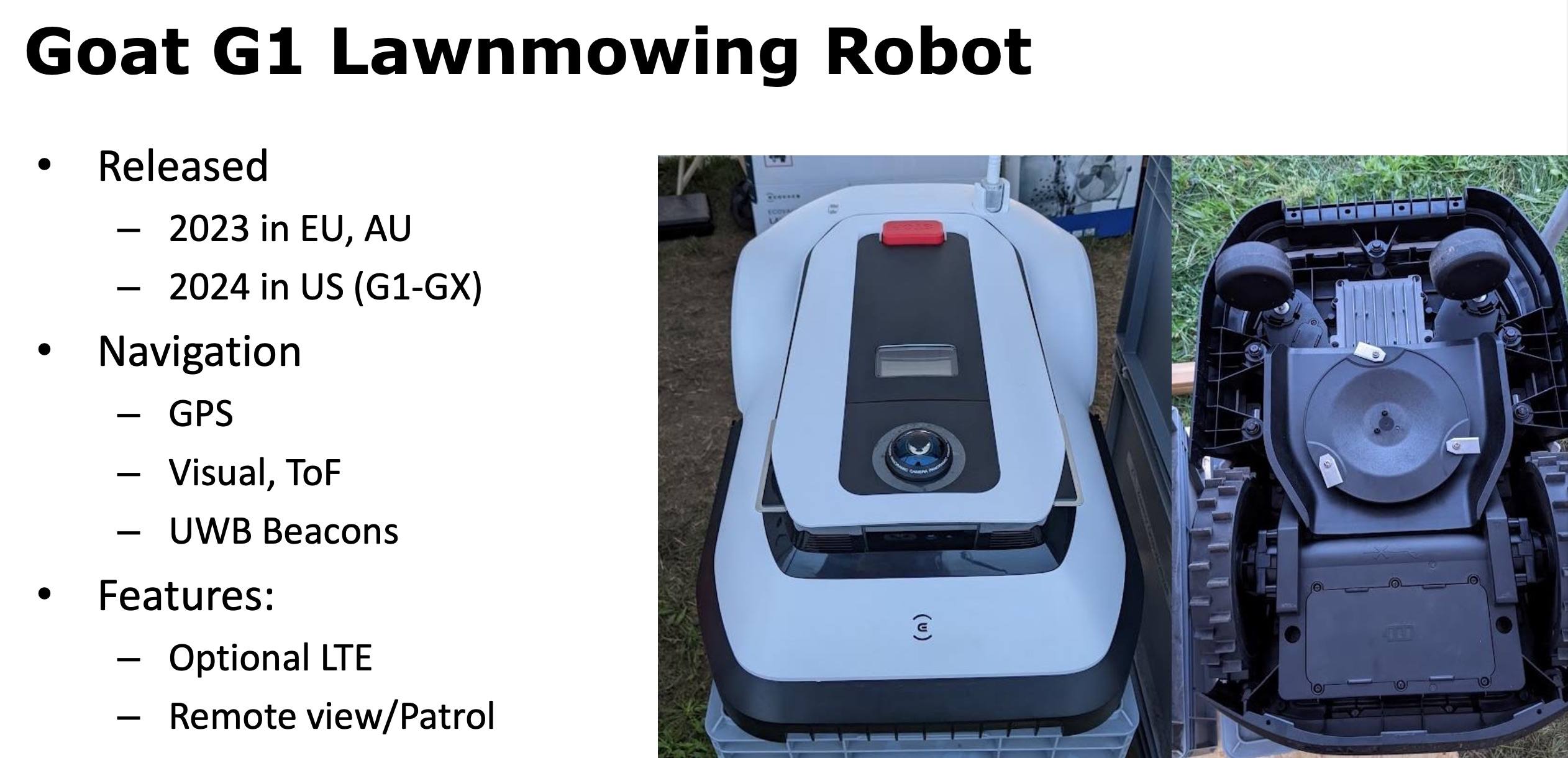

La prima segnalazione di vulnerabilità nei robot aspirapolvere e tosaerba Ecovacs è emersa ad agosto 2024, quando i ricercatori della sicurezza Dennis Giese (noto per avere manomesso un robot aspirapolvere Xiaomi) e Braelynn Luedtke hanno tenuto una presentazione al DEF CON 32 su reverse engineering e hacking dei robot Ecovacs.

L’Ecovacs GOAT G1 può essere munito di GPS, LTE e un modulo Bluetooth a lungo raggio Fonte

Nel loro intervento, Giese e Luedtke hanno descritto diversi modi per hackerare i robot aspirapolvere Ecovacs e l’app mobile in uso ai proprietari per il loro controllo. In particolare, hanno scoperto che un potenziale hacker potrebbe accedere al feed della fotocamera e del microfono integrati nel robot.

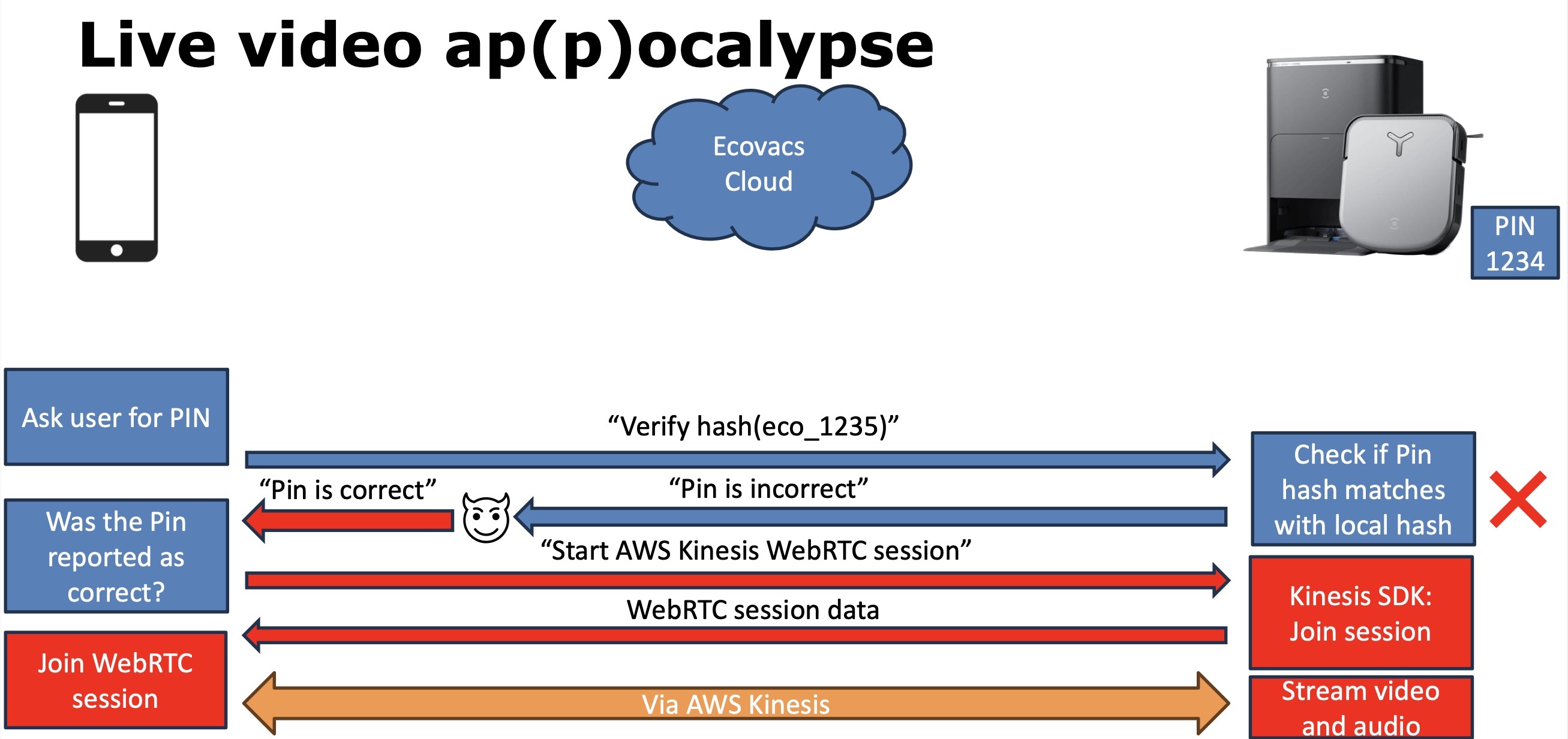

La cosa è possibile per due motivi. Innanzitutto, se l’app viene usata in una rete non protetta, gli autori degli attacchi possono intercettare il token di autenticazione e comunicare con il robot. In secondo luogo, sebbene in teoria il codice PIN impostato dal proprietario del dispositivo protegga il feed video, in pratica viene verificato tramite app, pertanto è aggirabile.

Il codice PIN per proteggere il feed video di un robot aspirapolvere Ecovacs viene verificato lato app, il che rende il meccanismo estremamente vulnerabile Fonte

I ricercatori sono anche riusciti a ottenere l’accesso come root al sistema operativo del robot. Hanno scoperto che era possibile inviare un payload dannoso al robot tramite Bluetooth, attivabile in alcuni modelli Ecovacs dopo un riavvio pianificato, ma in altri sempre attivo. In teoria, il criptaggio dovrebbe proteggere da questo problema, ma Ecovacs usa la stessa chiave statica per tutti i dispositivi.

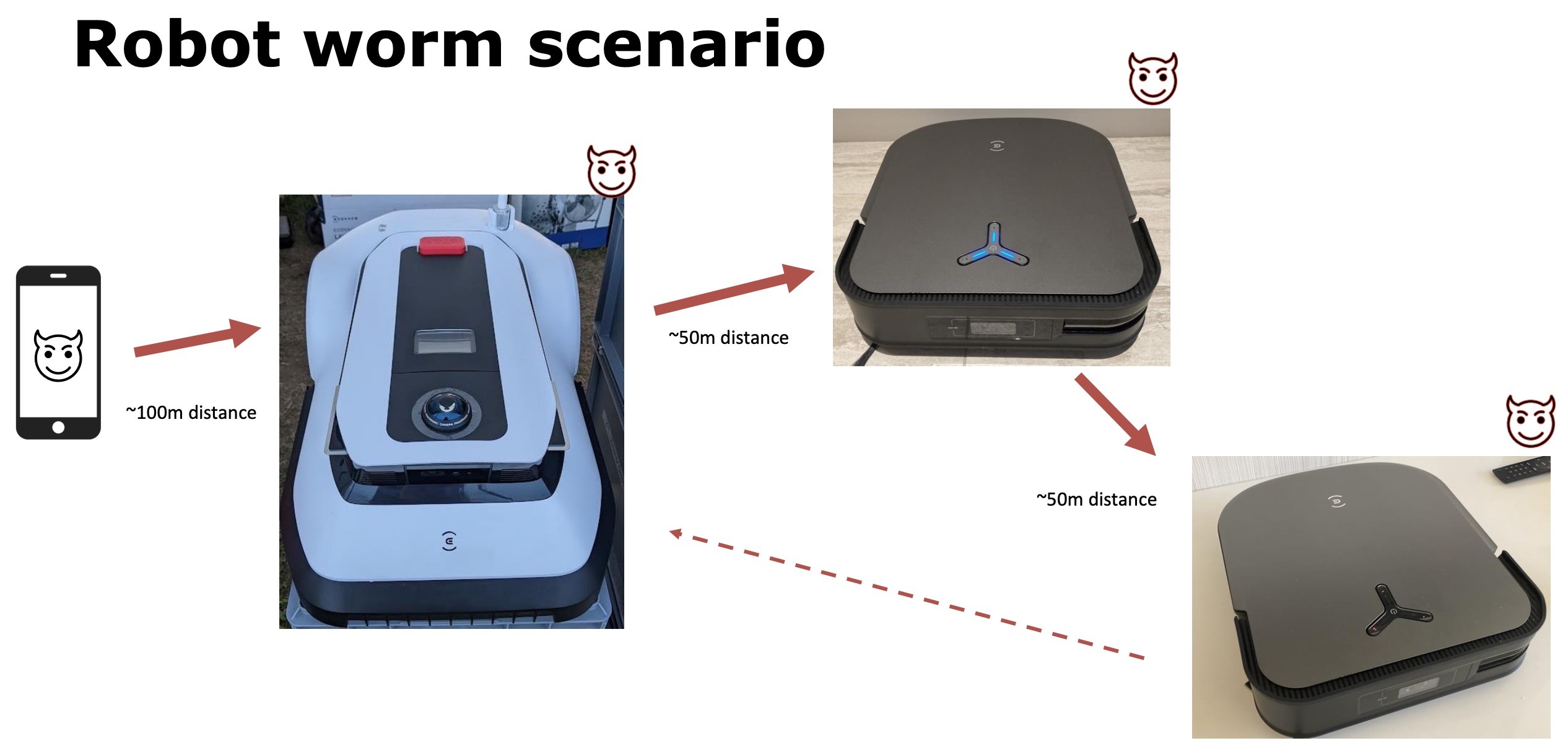

Forte di questa conoscenza, un intruso può ottenere i privilegi di root nel sistema operativo di qualsiasi robot Ecovacs vulnerabile e hackerarlo da una distanza massima di 50 metri, esattamente ciò che hanno fatto i ricercatori. I robot tosaerba, invece, sono hackerabili da oltre 100 metri di distanza, in quanto sono dotati di funzionalità Bluetooth più potenti.

A questo si aggiunge il fatto sopra menzionato che i robot aspirapolvere di oggi sono veri e propri computer basati su Linux e si capisce come gli autori degli attacchi possano sfruttare un robot infetto come mezzo per hackerarne altri nelle vicinanze. In teoria, gli hacker possono persino creare un worm di rete per infettare automaticamente robot in qualsiasi parte del mondo.

La vulnerabilità Bluetooth nei robot Ecovacs potrebbe causare infezioni a catena Fonte

Giese e Luedtke hanno informato Ecovacs delle vulnerabilità rilevate, ma non hanno ricevuto risposta. Secondo i ricercatori, l’azienda ha tentato di tappare alcune falle con scarso successo e ignorando le vulnerabilità più gravi.

Come sono stati hackerati i robot aspirapolvere Ecovacs nel mondo reale

Sembra che la presentazione al DEF CON abbia suscitato grande interesse nella comunità degli hacker, tanto che qualcuno ha spinto l’attacco ai robot aspirapolvere Ecovacs fin nel mondo reale. Secondo recenti rapporti, i proprietari di robot aspirapolvere in diverse città degli Stati Uniti sono stati colpiti da hacker, subendo abusi da parte dei loro servitori robot.

In un caso in Minnesota, un DEEBOT X2 di Ecovacs ha iniziato a muoversi da solo e a emettere strani rumori. Allarmato, il proprietario è entrato nell’app Ecovacs e ha notato che qualcuno stava accedendo al feed video e alla funzionalità di controllo remoto. Pensando a un problema tecnico del software, ha cambiato la password, ha riavviato il robot e si è seduto sul divano a guardare la TV con la moglie e il figlio.

Ma il robot è tornato in vita quasi subito, questa volta emettendo un flusso continuo di insulti razzisti dai suoi altoparlanti. Non sapendo cosa fare, il proprietario ha spento il robot, lo ha portato in garage e lo ha lasciato lì. Nonostante la brutta esperienza, è grato che gli hacker abbiano reso la loro presenza in modo così evidente. Molto peggio, dice, sarebbe stato se avessero semplicemente monitorato segretamente la sua famiglia attraverso il robot, senza rivelarsi.

Hijacking di un feed video live di un robot aspirapolvere Ecovacs Fonte

In un caso simile, questa volta in California, un altro DEEBOT X2 di Ecovacs ha inseguito un cane per casa, gridando oscenità. E un terzo caso è stato segnalato in Texas, dove un robot aspirapolvere Ecovacs girava per casa scagliando insulti contro i suoi proprietari.

Il numero esatto di attacchi che abbiano coinvolto robot aspirapolvere Ecovacs è sconosciuto. Uno dei motivi, come accennato sopra, è che i proprietari potrebbero non esserne a conoscenza: gli hacker potrebbero anche solo osservare in silenzio la loro vita quotidiana attraverso la fotocamera integrata.

Come proteggersi dall’hacking dei robot aspirapolvere?

La risposta breve è: non è possibile. Sfortunatamente, non esiste un metodo universale di protezione dall’hacking dei robot aspirapolvere che copra ogni aspetto. Con alcuni modelli, in teoria, esiste la possibilità per i proprietari di auto-hackerarsi, ottenere l’accesso come root e scollegare il macchinario dal cloud del fornitore. Ma questa è una procedura complessa e dispendiosa in termini di tempo che il proprietario medio non oserà tentare.

Un serio problema con i dispositivi IoT è che molti fornitori, purtroppo, prestano insufficiente attenzione alla sicurezza. E spesso preferiscono nascondere la testa sotto la sabbia, rifiutandosi persino di rispondere ai ricercatori che segnalano utilmente tali problemi.

Per ridurre i rischi, prova a svolgere una ricerca sulle pratiche di sicurezza del fornitore in questione prima dell’acquisto. Alcuni effettivamente fanno un ottimo lavoro nel tenere al sicuro i propri prodotti. E, naturalmente, installa sempre gli aggiornamenti del firmware: le nuove versioni di solito eliminano almeno alcune delle vulnerabilità che gli hacker possono sfruttare per ottenere il controllo del robot.

E ricorda che un robot connesso al Wi-Fi di casa, se manomesso, può diventare una piattaforma di lancio per un attacco ad altri dispositivi connessi alla stessa rete: smartphone, computer, smart TV e così via. È quindi sempre consigliabile spostare i dispositivi IoT (in particolare i robot aspirapolvere) in una rete guest e installare una protezione affidabile in tutti i dispositivi, ove possibile.

DEF COM

DEF COM