Praticamente ogni dipendente di una grande azienda si imbatte nell’occasionale e-mail che mira a rubare le loro credenziali aziendali. Di solito è sotto forma di phishing di massa, un attacco in cui le e-mail vengono inviate a caso nella speranza che almeno alcuni destinatari abbocchino all’amo. Tuttavia, il flusso di e-mail di phishing può contenere uno o due messaggi più pericolosi e mirati, il cui contenuto è stato personalizzato per i dipendenti di specifiche aziende. Questo è lo spear-phishing.

I messaggi di spear-phishing rappresentano un chiaro segno che i criminali informatici sono interessati alla vostra azienda, nello specifico, e potrebbe non essere l’unico attacco in gioco. Questo è uno dei motivi principali per cui i responsabili della sicurezza informatica devono sapere se un dipendente ha ricevuto una e-mail di spear-phishing, devono preparare le contromisure e avvisare il personale in tempo utile.

Ecco perché consigliamo all’IT di controllare periodicamente le e-mail filtrate alla ricerca di spear-phishing, e di insegnare agli altri dipendenti come individuare i segni di phishing mirato. Quelli che seguono sono alcuni dei trucchi più comuni, con esempi di alcune nuove campagne di spear-phishing.

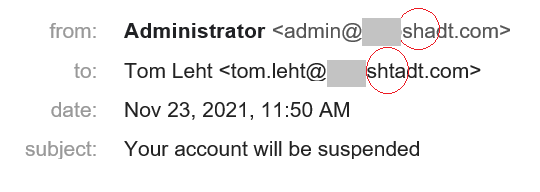

Nome dell’azienda scorretto

Il cervello umano non sempre percepisce la totalità di una parola scritta, vede un inizio familiare e completa il resto da solo. Gli aggressori possono approfittare di questa caratteristica registrando un dominio che differisce da quello della vostra azienda solo di una o due lettere.

I criminali informatici che possiedono il dominio possono anche impostare una firma DKIM in modo che l’e-mail passi tutti i controlli, è il loro dominio, dopo tutto.

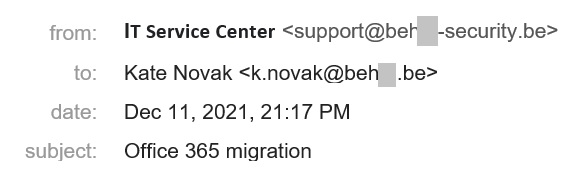

Parole di troppo nel nome della società

Un altro modo per ingannare i destinatari a pensare che un collega sia all’altro capo è quello di registrare un dominio di due parole, per esempio, per apparire come un mittente di una filiale locale o di un particolare dipartimento. In quest’ultimo caso, i criminali informatici tendono ad impersonare il supporto tecnico o il personale di sicurezza.

In realtà, gli impiegati di ogni dipartimento dovrebbero avere un indirizzo e-mail aziendale standard. Nessuno imposta mai un dominio separato per il personale della sicurezza. Per quanto riguarda gli uffici locali, se non siete sicuri, controllate il dominio nella rubrica aziendale.

Contenuto specifico

Un’e-mail di phishing che menziona la vostra azienda (o peggio, il destinatario) per nome è un segno sicuro di spear-phishing e un motivo in più per fare attenzione.

Argomento altamente specializzato

In senso stretto, vedere questi nomi non significa sempre che un messaggio sia spear-phishing, potrebbe essere una variazione di una truffa di mass-phishing. Per esempio, i phisher possono usare un database di indirizzi di partecipanti a una conferenza e giocare sull’argomento della conferenza, questo è phishing di massa. Se cercano di attaccare i dipendenti di una particolare azienda nello stesso identico modo, tuttavia, questo è spear-phishing, e quindi la sicurezza deve saperlo.

Infine, per essere in grado di cercare potenziali segnali di spear-phishing senza diminuire la sicurezza effettiva dell’azienda, si consiglia di installare soluzioni protettive antiphishing sui server di posta così come sulle workstation dei dipendenti.

phishing

phishing

Consigli

Consigli