Le APT (Advanced Persistent Threat) sono uno degli argomenti preferiti dagli esperti di sicurezza informatica dato che tali attacchi utilizzano tecniche hacker molto sofisticate. Tuttavia, per la gente comune, tali minacce non sono di grande interesse.

La maggior parte dei grandi attacchi vengono percepiti dalla gente normale come un qualcosa da film di spionaggio, qualcosa che non li tocca. Fino a poco tempo fa, infatti, le APT erano una questione che non preoccupava il cittadino medio dato che la maggior parte di questi attacchi erano diretti contro organismi governativi le cui indagini, in genere, venivano condotte con grande confidenzialità per via dell’impatto che avrebbero potuto avere.

Tuttavia le cose stanno cambiando: le APT hanno fatto il loro ingresso nel settore commerciale o, per essere più esatti, nel settore bancario. Le conseguenze sono piuttosto ovvie: i danni economici imputabili alle campagne di tipo APT hanno raggiunto il miliardo di dollari.

Il vettore di attacco

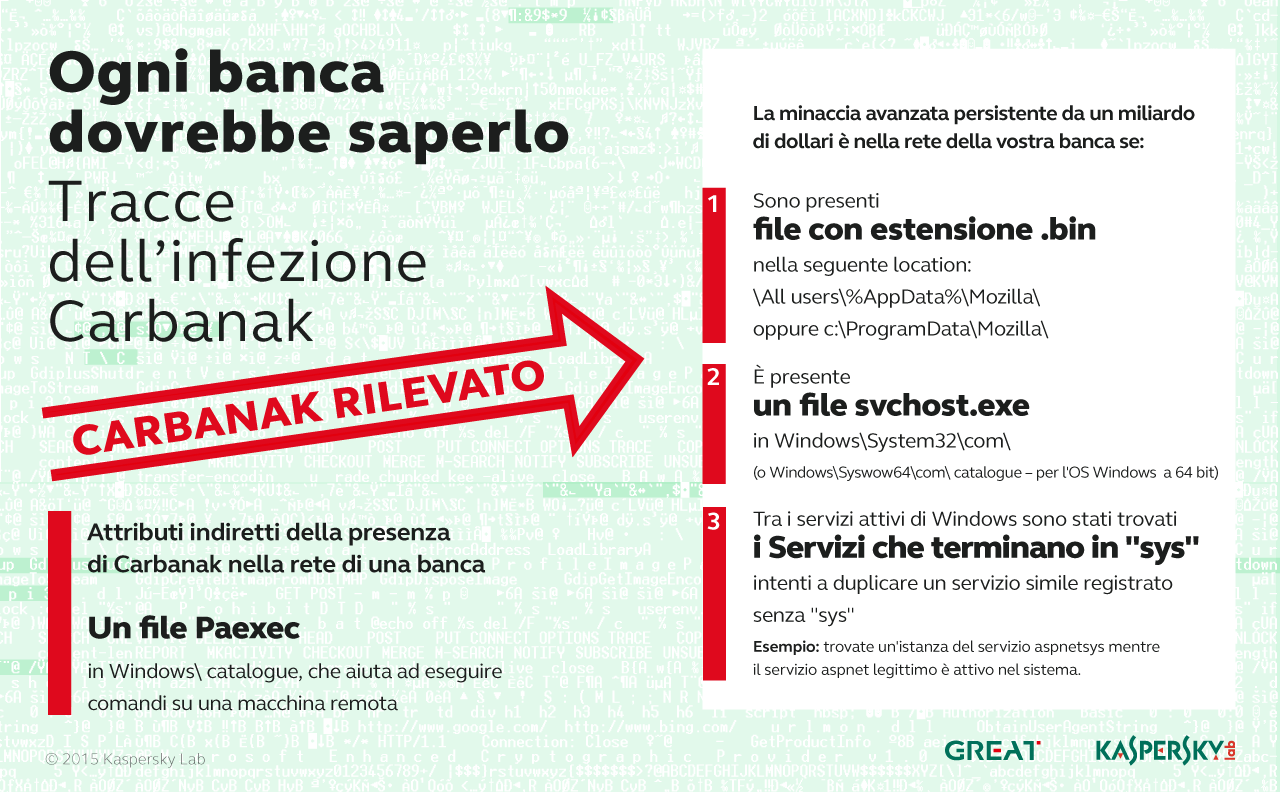

Per infiltrarsi nell’Intranet della banca, gli hacker hanno usato mail di spear phishing, spingendo gli utenti ad aprire le mail, infettando così i loro computer con un malware. A questo punto, sul PC della vittima, viene installato un backdoor che si basa sul codice dannoso Carberp a cui si deve il nome della campagna APT in questione: Carbanak.

#Stuxnet’s first 5 victims provided path to Natanz nuclear facility https://t.co/flHYwrU7Ws pic.twitter.com/pf5bSA2tBZ

— Eugene Kaspersky (@e_kaspersky) November 12, 2014

Dopo aver ottenuto il controllo delle macchine compromesse, i cybercriminali le hanno usate come via d’accesso; hanno esplorato l’Intranet della banca e hanno infettato altri PC alla ricerca di quei computer che potevano essere usati per accedere ai sistemi bancari principali.

Dopodiché i criminali hanno studiato i programmi e gli strumenti usati dalle banche grazie all’aiuto di keylogger e screenshot.

Poi, per chiudere il cerchio, gli hacker hanno prelevato il denaro, ma ogni attacco aveva modalità diverse di prelievo in base al caso e alla situazione specifica, o attraverso un bonifico bancario SWIFT o trasferendo il denaro su conti falsi. I soldi venivano poi prelevati grazie all’aiuto di muli o via comando remoto dallo sportello bancario.

In media, ci vogliono dai due ai quattro mesi per prosciugare il conto della banca vittima, iniziando dal primo giorno di infezione al ritiro di denaro.

Le perdite economiche stimate

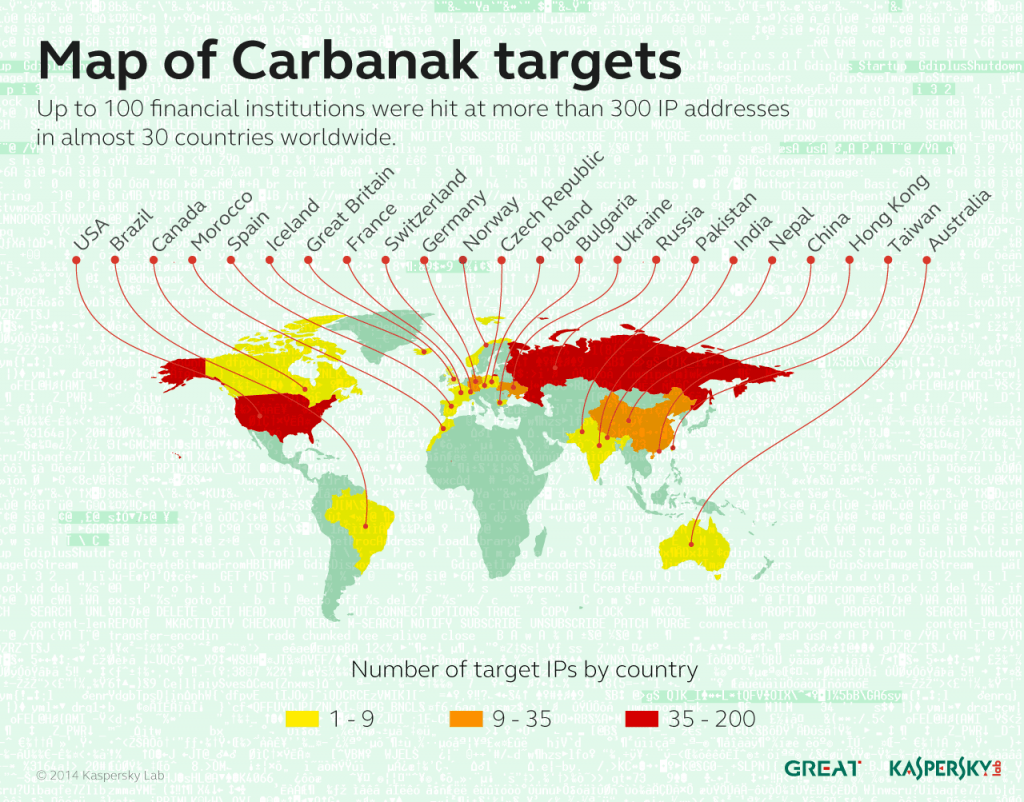

In un modo o nell’altro, i criminali hanno sottratto ad ogni banca vittima da 2,5 a 10 milioni di dollari (circa da 2 a 8 milioni di euro). La cifra è esorbitante anche quando prendiamo in considerazione le singole quantità sottratte ad ogni banca separatamente. Considerando che circa un centinaio di enti perdono soldi a causa di attacchi APT, l’ammontare totale potrebbe sfiorare la clamorosa cifra di 1 miliardo di dollari (quasi un miliardo di euro).

I paesi coinvolti in questo attacco sono la Russia, gli Stati Uniti, la Germania, la Cina e l’Ucraina. Tuttavia, in queste settimane, Carbanak si sta espandendo anche in altri paesi ed aree come la Malesia, il Nepal, il Kuwait e diversi paesi africani.

Secondo i nostri studi, il primo campione di malware usato da Carbanak è stato creato nell’agosto del 2013. Il primo caso di infezione risale invece al dicembre del 2013, mentre il primo furto portato a termine si è registrato tra febbraio ed aprile del 2014. La situazione è poi iniziata a peggiorare nel giugno del 2014.

Can ATMs get #malware infection & give away cash? Yes, here is a real case: https://t.co/xOzKZ0h3kz pic.twitter.com/4hb8NrbhYE

— Eugene Kaspersky (@e_kaspersky) October 7, 2014

Gli hacker non si fermeranno fino a quando non verranno catturati. Al momento le indagini coinvolgono vari enti internazionali tra cui il Cyber Defence Center statunitense, l’Interpol e l’Europol. Anche il nostro Global Research and Analyst Team (GReAT) di Kaspersky Lab ha offerto il suo aiuto.

Gli hacker hanno rubato quasi 1 miliardo di dollari da numerose banche in tutto il mondo #Carbanak #SAS2015

Tweet

Come proteggersi?

Ora è giunto il momento delle buone notizie per i nostri clienti:

- Tutti i prodotti e le soluzioni business Kaspersky Lab individuano i campioni malware di Carbanak come il Backdoor.Win32.Carbanak e il Backdoor.Win32.CarbanakCmd.

- Per mantenere un alto livello di protezione, vi raccomandiamo di abilitare il modulo di protezione proattiva incluso in tutte le versioni dei prodotti Kaspersky Lab.

Vi diamo inoltre alcuni consigli generali per proteggervi da questo genere di minacce:

- Non aprite mai mail sospette, specialmente quelle che includono allegati;

- Aggiornate regolarmente il software che usate. Per esempio, la campagna in questione non usa vulnerabilità zero-day, ma sfrutta bug conosciuti, non ancora risolti dai vendor;

- Abilitate nel vostro antivirus l’individuazione euristica: aumenterà le probabilità di rilevazione di un campione malware.

Potete trovare maggiori informazioni sulla campagna Carbanak e sulle indagini svolte dal nostro GReAT team su Securelist.

carbanak

carbanak