Molti utenti macOS ritengono che il loro sistema operativo sia immune ai malware e che quindi non sia necessario adottare ulteriori precauzioni di sicurezza. In realtà, la verità è ben lontana e continuano a presentarsi nuove minacce.

Esistono i virus per i dispositivi Mac?

Sì, e ce ne sono tanti. Ecco alcuni esempi di malware per Mac di cui abbiamo già parlato su Kaspersky Daily e Securelist:

- Un trojan che ruba i portafogli di criptovaluta mascherato da versione pirata di popolari app macOS.

Il payload dannoso di questo trojan è memorizzato nell'”attivatore”. L’app piratata non funzionerà finché non verrà avviata.Fonte

- Un altro trojan che ruba criptovalute, mascherato da documento PDF intitolato “Crypto-assets and their risks for financial stability” (Criptovalute e rischi per la stabilità finanziaria).

- Un trojan che sfruttava i Mac infetti per creare una rete di server proxy illegali per instradare il traffico dannoso.

- Lo stealer Atomic, distribuito come un falso aggiornamento Safari.

Potremmo continuare con l’elenco delle minacce passate, ma concentriamoci ora su uno degli ultimi attacchi rivolti agli utenti macOS, ovvero lo stealer Banshee…

Come agisce lo stealer Banshee

Banshee è un infostealer a tutti gli effetti. Si tratta di un tipo di malware che ricerca dati preziosi nel dispositivo infetto (nel nostro caso, un Mac) e li invia ai criminali che lo gestiscono. Banshee si concentra principalmente sul furto di dati relativi a criptovalute e blockchain.

Ecco cosa fa questo malware una volta entrato nel sistema:

- Ruba dati di accesso e password salvati in vari browser: Google Chrome, Brave, Microsoft Edge, Vivaldi, Yandex Browser e Opera.

- Ruba le informazioni memorizzate dalle estensioni del browser. Lo stealer prende di mira oltre 50 estensioni, perlopiù correlate ai portafogli di criptovaluta, tra cui Coinbase Wallet, MetaMask, Trust Wallet, Guarda, Exodus e Nami.

- Ruba i token 2FA memorizzati nell’estensione del browser Authenticator.cc.

- Cerca ed estrae dati dalle applicazioni dei portafogli di criptovaluta, tra cui Exodus, Electrum, Coinomi, Guarda, Wasabi, Atomic e Ledger.

- Raccoglie informazioni di sistema e ruba la password macOS visualizzando una finestra di immissione della password falsa.

Banshee compila ordinatamente tutti questi dati in un archivio ZIP, li cripta con un semplice cifrario XOR e li invia al server di comando e controllo degli autori degli attacchi.

Nelle ultime versioni, gli sviluppatori di Banshee hanno aggiunto la possibilità di bypassare l’anti-virus integrato nel macOS, XProtect. Per eludere il rilevamento, il malware utilizza lo stesso algoritmo che XProtect impiega per proteggersi, criptando segmenti chiave del suo codice e decriptandoli al volo durante l’esecuzione.

Come si diffonde il Banshee Stealer

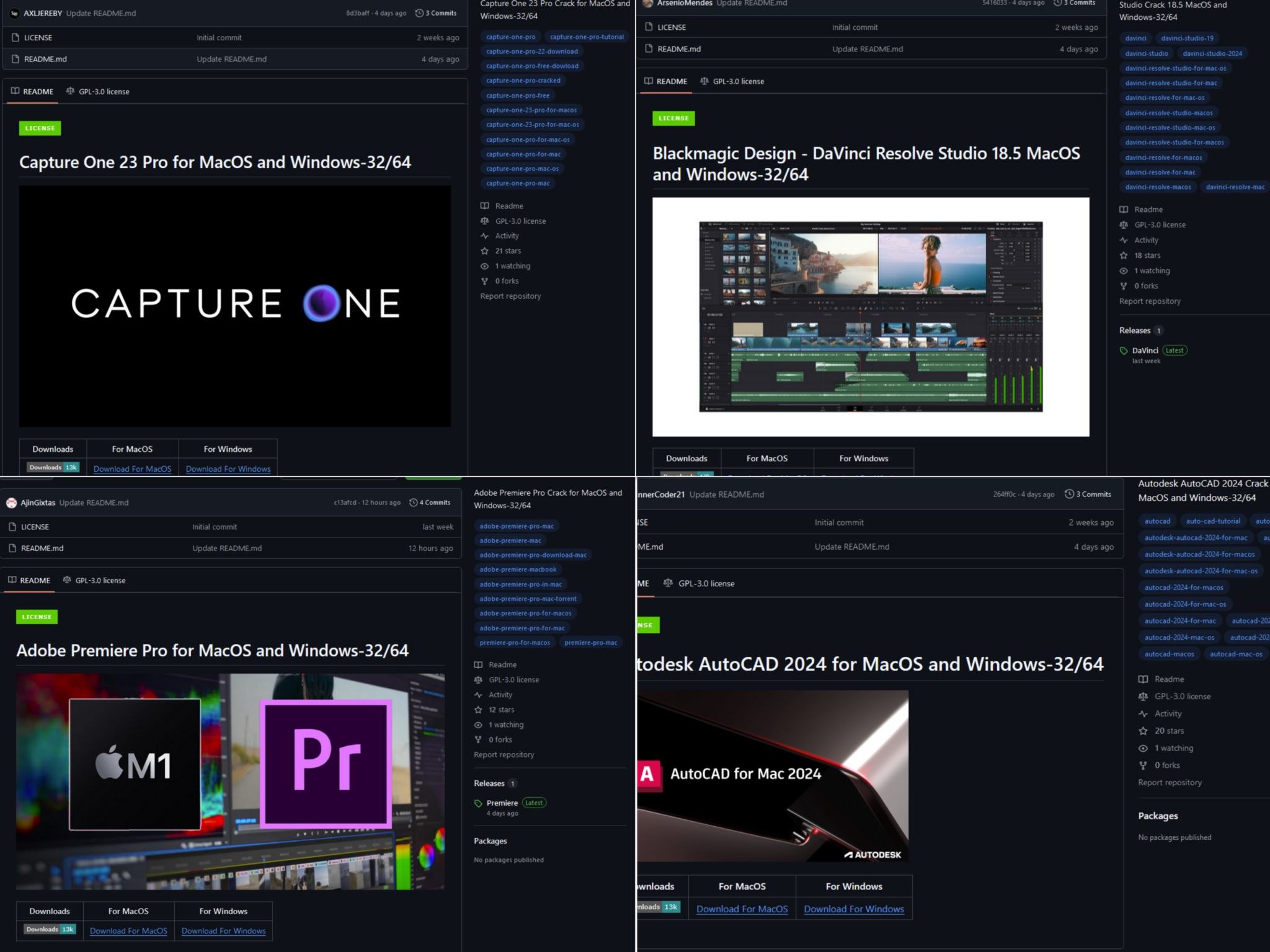

Gli operatori di Banshee hanno utilizzato principalmente GitHub per infettare le loro vittime. Come esca, hanno caricato versioni piratate di software costosi come Autodesk AutoCAD, Adobe Acrobat Pro, Adobe Premiere Pro, Capture One Pro e Blackmagic Design DaVinci Resolve.

I creatori di Banshee hanno utilizzato GitHub per diffondere il malware mascherato da software pirata. Fonte

Gli autori degli attacchi, spesso, hanno preso di mira sia gli utenti macOS che quelli Windows: Banshee era spesso associato a uno stealer Windows chiamato Lumma.

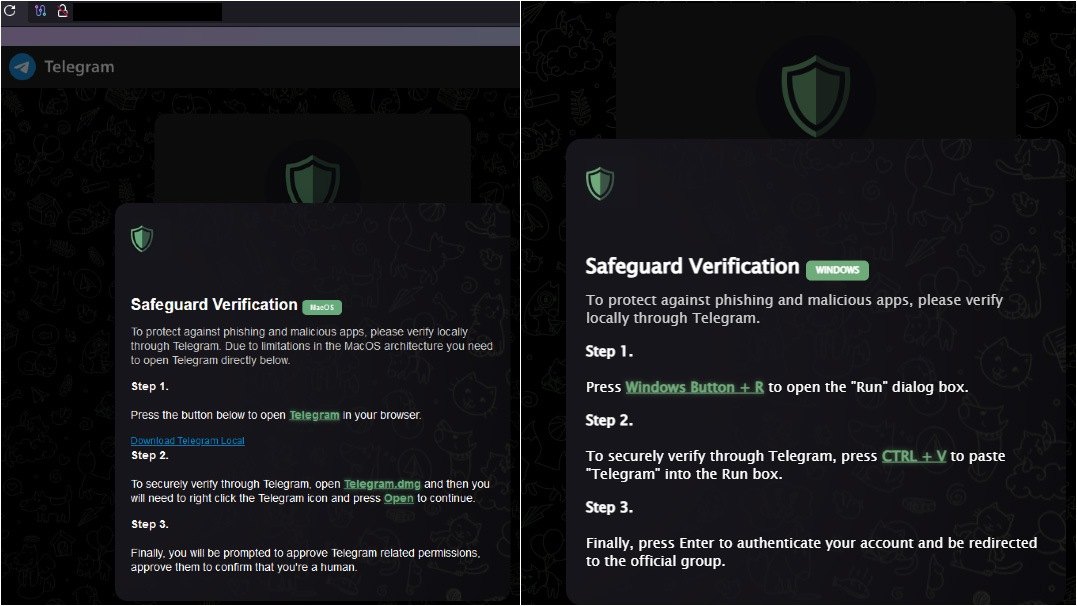

Un’altra campagna Banshee, scoperta dopo la fuga di notizie del codice sorgente dello stealer (maggiori dettagli di seguito), ha coinvolto un sito di phishing che offriva agli utenti macOS di scaricare “Telegram Local”, presumibilmente progettato per proteggere da phishing e malware. Naturalmente, il file scaricato era infetto. Da notare che gli utenti di altri sistemi operativi non vedevano affatto il link dannoso.

Un sito di phishing offre di scaricare Banshee camuffato da “Telegram Local”, ma solo agli utenti macOS (a sinistra). Fonte

Il passato e il futuro di Banshee

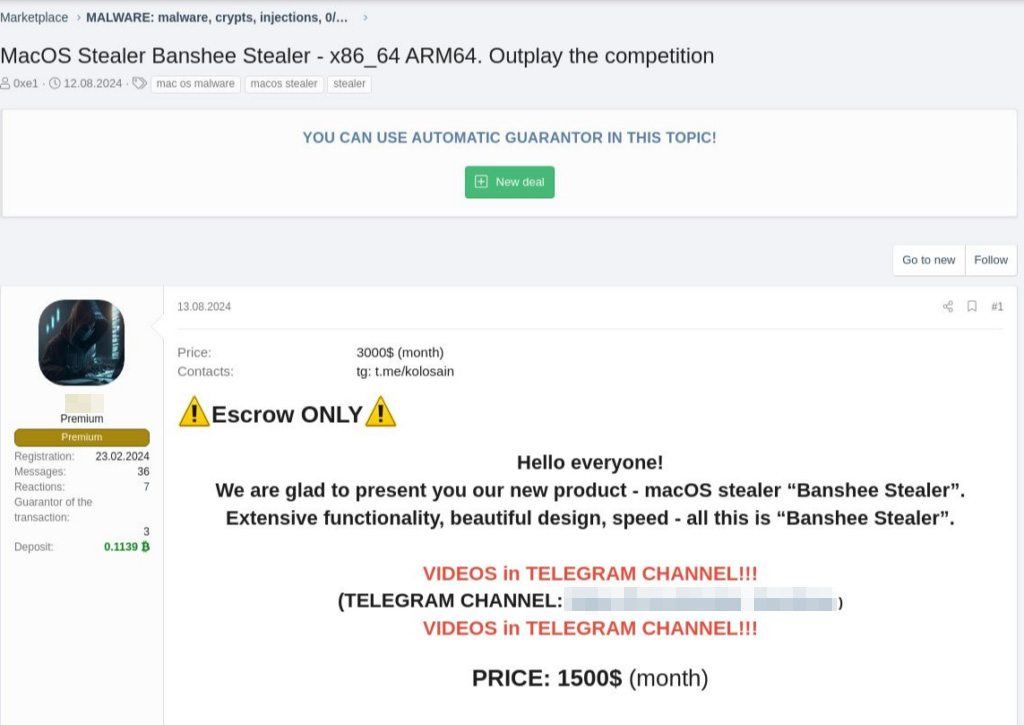

Passiamo ora alla storia di Banshee, che è davvero molto interessante. Questo malware è apparso per la prima volta a luglio 2024. I suoi sviluppatori lo hanno commercializzato come un abbonamento malware-as-a-service (MaaS), al costo di 3.000 dollari al mese.

Gli affari non devono essere andati benissimo, visto che a metà agosto avevano tagliato il prezzo del 50%, riducendo l’abbonamento mensile a 1500 dollari.

Pubblicità su un sito di hacker che annuncia uno sconto su Banshee: 1500 dollari anziché 3000 dollari al mese. Fonte

A un certo punto, i creatori hanno cambiato strategia o hanno deciso di aggiungere un programma di fedeltà al loro portfolio. Hanno cominciato a reclutare partner per campagne congiunte. In queste campagne, i creatori di Banshee fornivano il malware e i partner eseguivano l’attacco vero e proprio. L’idea degli sviluppatori era di dividere i guadagni al 50%.

Tuttavia, qualcosa deve essere andato per il verso sbagliato. Alla fine di novembre, il codice sorgente di Banshee è stato divulgato e pubblicato su un forum di hacker, ponendo così fine alla vita commerciale del malware. Gli sviluppatori hanno annunciato la chiusura dell’attività, ma non prima di aver tentato di vendere l’intero progetto per 1 BTC prima e per 30.000 dollari poi (molto probabilmente dopo aver scoperto la fuga di notizie).

Pertanto, da diversi mesi a questa parte, questo stealer di macOS è disponibile praticamente a tutti, gratuitamente. Quel che è peggio, poiché il codice sorgente è disponibile, è che i cybercriminali ora possono creare le proprie versioni modificate di Banshee.

E a giudicare dalle prove, questo sta già accadendo. Ad esempio, le versioni originali di Banshee smettevano di funzionare se il sistema operativo era in lingua russa. Tuttavia, una delle ultime versioni ha rimosso il controllo della lingua, il che significa che ora sono a rischio anche gli utenti di lingua russa.

Come proteggersi da Banshee e altre minacce macOS

Ecco alcuni suggerimenti per la sicurezza degli utenti macOS:

- Non installare software contraffatti sul tuo Mac. In questo modo il rischio di incorrere in un trojan è molto elevato e le conseguenze possono essere gravi.

- Ciò è particolarmente vero se si utilizza lo stesso Mac per le transazioni in criptovaluta. In questo caso, il potenziale danno finanziario potrebbe superare di gran lunga qualsiasi risparmio ottenuto acquistando un software originale.

- In generale, evita di installare applicazioni inutili e ricordati di disinstallare i programmi che non usi più.

- Fai attenzione alle estensioni del browser. Possono sembrare innocue a prima vista, ma molte estensioni hanno accesso completo ai contenuti di tutte le pagine Web, il che le rende pericolose tanto quanto le app vere e proprie.

- E naturalmente, assicurati di installare un anti-virus affidabile sul tuo Mac. Come abbiamo visto, il malware per macOS è una minaccia davvero concreta.

Infine, una parola sui prodotti di sicurezza Kaspersky. Possono rilevare e bloccare numerose varianti di Banshee con il verdetto Trojan-PSW.OSX.Banshee. Alcune nuove versioni assomigliano allo stealer AMOS e possono quindi essere rilevate anche come Trojan-PSW.OSX.Amos.gen.

apple

apple

Consigli

Consigli