Nel corso degli ultimi mesi, all’interno del traffico e-mail, sono state da noi individuate alcune campagne di phishing appositamente allestite dai truffatori della rete nel tentativo di carpire login e password relativi agli account personali dei clienti del servizio postale italiano “Poste Italiane” e, al tempo stesso, di impadronirsi dei dati bancari personali degli stessi utenti, visto che la suddetta società offre alla propria clientela servizi di natura finanziaria nell’ambito del noto sistema di pagamento Postepay. Nella circostanza, i phisher hanno indirizzato I messaggi e-mail fraudolenti verso gli indirizzi di posta elettronica degli utenti italiani; per cercare di raggiungere i loro obiettivi i malintenzionati hanno fatto ricorso ai tradizionali metodi e trucchi abitualmente messi in campo. Tra luglio e settembre il numero dei rilevamenti[1] ha superato i 45 mila.

Ad esempio, sono stati recapitati messaggi di posta mascherati sotto forma di notifiche ufficiali riguardanti l’avvenuto blocco o la disattivazione temporanea dell’account dell’utente; nell’occasione, i phisher si sono avvalsi di indirizzi e-mail fasulli. In effetti, in qualità di nome di dominio del server di posta elettronica, i malfattori hanno utilizzato un dominio che riproducesse esattamente la denominazione ufficiale del servizio postale italiano; in realtà, il dominio indicato nel campo riservato al mittente non ha proprio nulla a che vedere con il nome di dominio di cui effettivamente si avvalgono le Poste Italiane. Nel messaggio di phishing qui esaminato si richiedeva poi al potenziale utente-vittima di inserire all’interno dell’apposito modulo HTML allegato all’e-mail, login e password relativi al proprio account personale. Nella circostanza, i malintenzionati promettevano che, una volta compilati i campi richiesti, l’account sarebbe stato automaticamente riattivato nel giro di pochi minuti, senza bisogno di alcuna ulteriore azione da parte del destinatario dell’e-mail.

Nei messaggi di posta distribuiti nell’ambito di un ulteriore mailing di massa, il link che conduceva i malcapitati verso la pagina web di phishing allestita dai criminali era stato direttamente inserito nel corpo dell’e-mail e collegato ad una frase di testo.

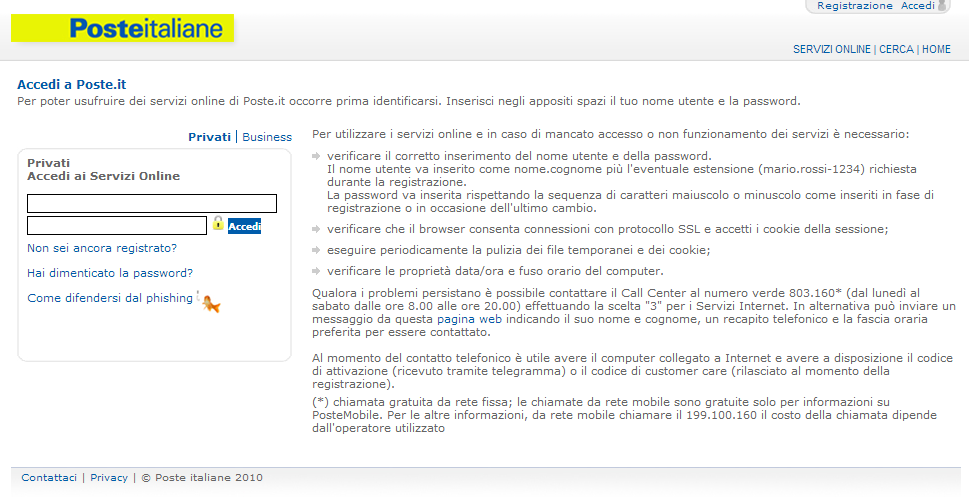

Nell’occasione, gli autori del messaggio non hanno cercato di spaventare l’utente comunicando l’avvenuto blocco dell’account posseduto da quest’ultimo, oppure notificando l’applicazione di specifiche limitazioni relativamente all’accesso a determinati servizi online; i phisher hanno piuttosto deciso di stimolare l’attenzione e l’interesse del destinatario del messaggio camuffando il messaggio sotto forma di notifica ufficiale inerente alla ricezione di un nuovo telegramma. Inoltre, come evidenzia lo screenshot esemplificativo qui sopra riportato, per conferire una veste di maggiore veridicità ed autenticità all’e-mail, all’interno del messaggio (non certo impeccabile dal punto di vista ortografico e grammaticale…) veniva ugualmente indicato il numero stesso del “telegramma”. La relativa pagina web di phishing, poi, sulla quale sarebbe giunto l’utente cliccando sul link presente nel corpo del messaggio di posta elettronica, era stata abilmente mascherata sotto forma di pagina di accesso all’account personale.

E’ di particolare interesse rilevare, tuttavia, come la pagina web qui sopra riportata, preposta all’accesso ai servizi online da parte dell’utente, venisse di fatto utilizzata nel sito di Poste Italiane nell’anno 2010; come evidenzia il secondo screenshot qui sotto inserito, tale pagina web presenta, attualmente, un aspetto un po’ diverso.

Ad ogni caso, visto che il testo principale è rimasto sostanzialmente identico, e le modifiche apportate emergono soltanto mettendo a confronto le due pagine, i phisher hanno di sicuro pensato di poter confidare sul fatto che gli utenti avrebbero difficilmente avuto sospetti o dubbi riguardo all’autenticità della pagina web in questione.

Per elaborare le e-mail contraffatte oggetto della nostra analisi, i malintenzionati hanno utilizzato, oltre al testo in italiano, anche immagini ed elementi grafici; tradizionalmente, come è noto, si avvalgono di tale metodo principalmente gli spammer, nell’ambito dei mailing di massa pubblicitari da essi allestiti. Nella circostanza, il link di phishing è stato direttamente collegato all’immagine presente nel corpo del messaggio di posta elettronica. Attraverso il testo inserito nell’e-mail viene comunicata, all’utente, l’introduzione obbligatoria di un nuovo sistema di sicurezza web. Per continuare ad usufruire dei servizi offerti da Poste Italiane, a detta degli autori dell’e-mail, l’utente dovrà necessariamente provvedere ad attivare il “sistema web Рօstapаy”, abilitando la propria carta di pagamento (РօsteРаy) nell’ambito del nuovo sistema introdotto; l’operazione di verifica potrà essere agevolmente avviata cliccando sull’apposito link inserito nel messaggio. Nell’occasione, poiché il link fasullo, come abbiamo visto, risultava collegato all’immagine presente nell’e-mail, esso si sarebbe aperto nel caso in cui l’utente avesse cliccato su di un qualsiasi punto dell’immagine stessa. Nella relativa pagina web di phishing, poi, si richiedeva l’inserimento di tutte le informazioni sensibili riguardanti la carta di pagamento; ciò avrebbe ovviamente permesso, ai malintenzionati di turno, di ottenere l’accesso immediato ai dati finanziari dell’utente-vittima.

Attualmente, la “geografia” dei messaggi di posta elettronica fraudolenti risulta in continua espansione; nel traffico di spam globale, ad esempio, aumenta sempre di più il volume delle e-mail di phishing elaborate in varie lingue: di fatto, in numerosi paesi, i malintenzionati conducono già attacchi mirati preposti al furto dei dati personali degli utenti. Raccomandiamo pertanto, nuovamente, di non cliccare in alcun modo sui link sospetti presenti nei messaggi di posta ricevuti, così come di non inserire, in alcun caso, i propri dati sulle pagine web verso le quali conducono tali collegamenti ipertestuali. E’ inoltre opportuno tenere ben presente il fatto che i truffatori della Rete possono distribuire nelle caselle di posta elettronica degli utenti non solo e-mail inviate a nome di società di primaria importanza, ma anche messaggi di posta apparentemente provenienti da società ed organizzazioni non particolarmente note.

[1]Le statistiche che riguardano gli obiettivi degli attacchi di phishing si basano su rilevazioni della componente euristica del sistema “Antiphishing”. La componente euristica effettua una rilevazione nel momento in cui un utente si collega ad una pagina di phishing (accedendo tramite un link) e quando ancora non esiste nessuna informazione sulla pagina nel database di Kaspersky Lab (quindi è una nuova pagina che non avevamo ancora registrato). L’utente arriva a questa pagina seguendo un link che ha ricevuto tramite una email di phishing o in un messaggio tramite un social network o tramite un programma dannoso. Una volta effettuato il rivelamento l’utente vede un banner di avviso della possibile minaccia nel browser.

attacchi phishing

attacchi phishing

Consigli

Consigli