Face ID di Apple: tecnologia sicura?

Come funziona il riconoscimento facciale del nuovo iPhone X di Apple? È una tecnologia sufficientemente sicura?

2702 Articoli

Come funziona il riconoscimento facciale del nuovo iPhone X di Apple? È una tecnologia sufficientemente sicura?

Gli utenti Android hanno a disposizione la selezione più vasta di app mobile, ma ciò implica anche che sono esposti a più minacce. Potete evitare i malware mobile seguendo alcune regole di sicurezza di base.

I cybercriminali guadagnano una fortuna con il mining di criptomonete: a vostre spese, tramite il vostro computer e senza che ve ne rendiate conto.

L’Internet delle Cose è particolarmente vulnerabile. Cosa possiamo fare affinché la nostra casa e i nostri dispositivi “smart” collegati alla rete domestica siano al sicuro?

Estesa campagna malware perpetrata su Facebook Messenger, ecco come è andata.

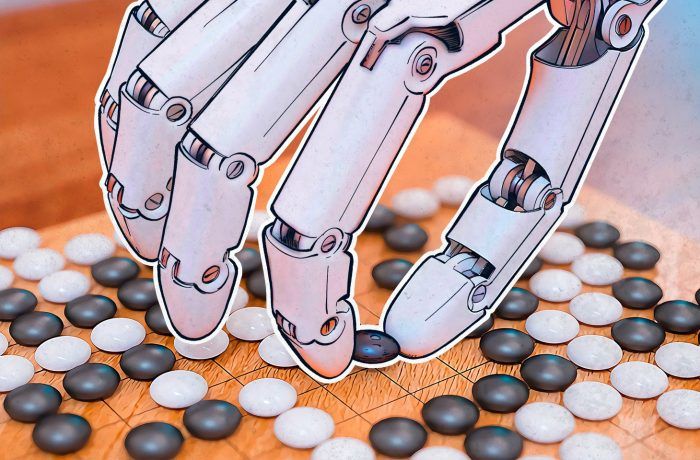

Artificiale? Molto. Intelligenza? Giudicate voi.

Come i Troyan mobile sfruttano i pagamenti via WAP per rubare denaro e come proteggervi.

Alex Moiseev affronta la tematica delle trasformazioni che avvengono quando un’impresa inizia a collaborare con grandi aziende.

La tecnologia moderna effettivamente aiuta gli scammer. Ecco cosa dovete sapere per rimanere al sicuro.

Tutti parlano dei vantaggi di Bitcoin e blockchain, ma a noi non sembra di aver mai sentito parlare dei loro svantaggi. Forse adesso è giunto il momento.

Considerando il moderno panorama delle minacce, l’industria sanitaria dovrebbe prestare maggiore attenzione alla cybersicurezza

Che cosa dovreste fare se il vostro antivirus rileva qualcosa che chiama “not-a-virus” (un non-virus)? Che tipo di applicazioni si trovano dietro questo messaggio e di che cosa si sta parlando?

i Trojan di Android hanno imitato applicazioni bancarie, messaggistica, e social app per un po’ di tempo. Le applicazioni per le prenotazioni dei taxi sono le successive nella lista.

L’essenza del concetto di HuMachine è una fusione di big data, apprendimento automatico e l’esperienza dei nostri analisti. Ma cosa c’è dietro queste parole?

Vivere on-line è più comodo che mai – avete davvero ancora bisogno di un elmo di protezione?

Il Black Hat 2017 ha dimostrato che Microsoft Enterprise Solutions potrebbe essere molto utile nelle mani degli attaccanti.

Siete davvero sicuri che i vostri dispositivi USB cifrati non rivelino comunque i segreti della vostra azienda agli hacker? I certificati in uso al momento non sono una garanzia.

Alex Stamos di Facebook ci spiega perché l’industria IT non segue le giuste priorità e cosa si dovrebbe fare per cambiare.

Un hacker connette un dispositivo misterioso alla serratura, risale al codice in pochi secondi e apre la porta. È quello che accade sempre nei film, ma è possibile davvero nella vita reale?

Durante la conferenza Black Hat, i ricercatori hanno dimostrato che digitare sulla tastiera e parlare su Skype allo stesso tempo può non essere sicuro.

Durante il test di certificazione di ICSA Labs, Kaspersky Anti-Targeted Attack ha individuato il 100% delle minacce, con 0 falsi positivi.