Il tipico quadro evolutivo di un malware è il seguente: i cybercriminali mettono in circolazione un malware con funzioni elementari, un campione che si muove in silenzio e che non mostra attività dannose. Normalmente le aziende antivirus lo individuano poco dopo la sua entrata in scena, ma i ricercatori lo trattano spesso solo come un codice potenzialmente dannoso, nulla di interessante.

Dopo un po’ il trojan (sì, quasi sempre di tratta di un trojan) acquisisce funzionalità aggiunte e diventa potenzialmente più pericoloso rispetto alla prima versione. Durante la terza fase, inizia la campagna di attacco massiva: centinaia di dispositivi vengono infettati. L’entità del danno varia in base al tipo di trojan. Infatti, potrebbe trattarsi di un ransomware che chiede centinaia di euro a cambio dello sblocco del computer della vittima, oppure uno strumento di spionaggio, o un trojan bancario che cerca di rubare tutto quello che può dal conto in banca della vittima.

Questo quadro descrive perfettamente quello che è successo a Asacub. Questo malware ha fatto la sua prima apparizione come semplice programma di phishing e poi si è trasformato in un trojan banker dalle capacità micidiali. Acecard sembra aver seguito la stessa strada e pare essere ancora più pericoloso.

Evolution of #Asacub trojan: from small fish to ultimate weapon – https://t.co/lLv0pY4lol #infosec #mobile #banking pic.twitter.com/gAM3zzy7aC

— Kaspersky (@kaspersky) January 20, 2016

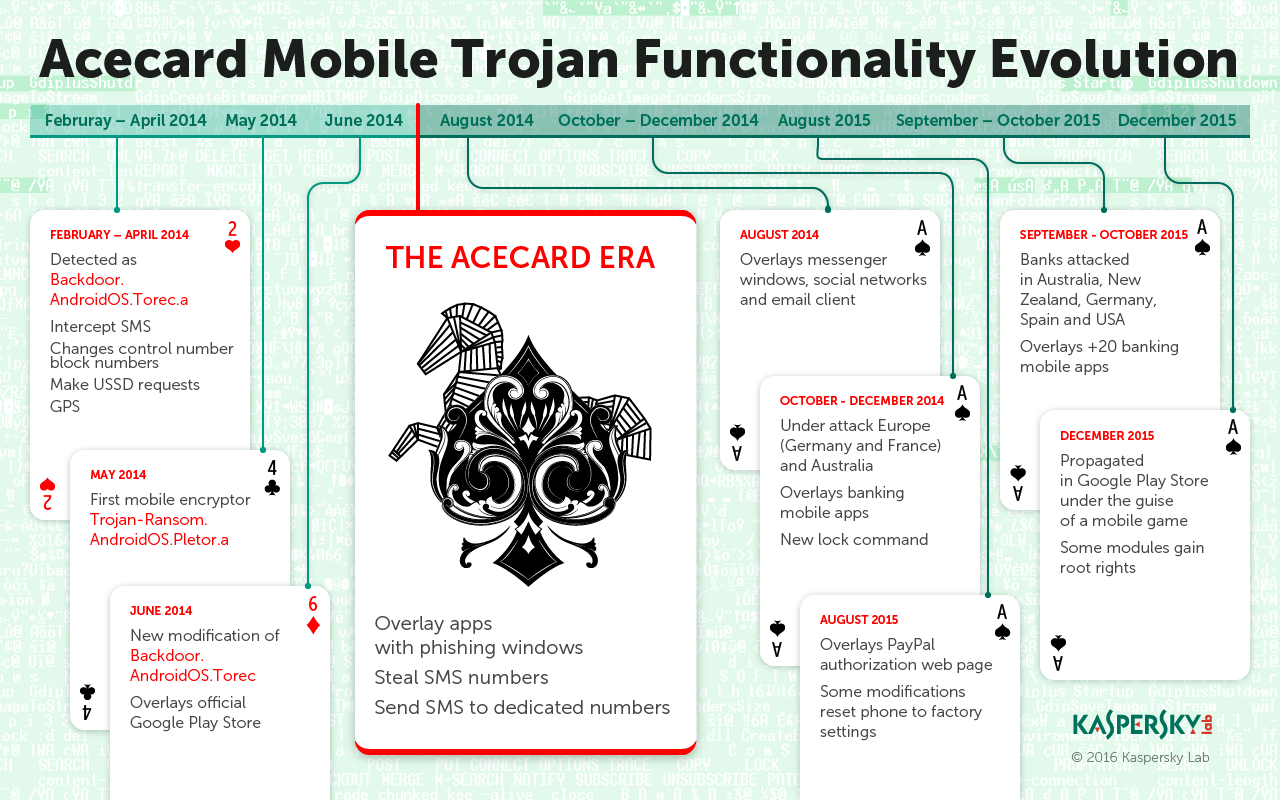

Acecard è una minaccia che appartiene alla famiglia dei trojan bancari per Android che ha sperimentato diverse modifiche ed evoluzioni. Come sono in grado di fare anche la maggior parte dei trojan bancari, Acecard sovrascrive e falsifica le app mobile delle banche con un proprio formulario di phishing che l’ignaro utente compila inserendo i propri dati della carta di credito. Per sovrascrivere (dall’inglese overlaying) si intende quel processo mediante il quale si trasferiscono blocchi di codici o di memoria su di altri, rimpiazzando quelli esistenti. In questo caso, una volta che l’utente clicca su “Invia” (o su di una azione simile), i dati vengono rubati e il ladro invia i soldi al proprio conto in banca o vende i dati ad una terza parte.

Acecard si è distinto da tutti gli altri malware dello stesso genere per due ragioni principali. La prima è che i comuni trojan bancari sono generalmente capaci di sovrascrivere e falsificare solo poche app bancarie per mobile. Acecard riesce invece a manipolare ben 30 app bancarie diverse e numerosi sistemi di pagamento. Inoltre, questo potete trojan può anche ricevere un comando dal server command-and-control per sovrascrivere QUALSIASI applicazione; in questo modo, il numero delle app attaccabili impenna vertiginosamente.

~2M attempts to steal money via online access to bank accounts in 2015 #KLReport #banking https://t.co/dEGpO9RNV0 pic.twitter.com/igmson8TOb

— Kaspersky (@kaspersky) December 15, 2015

In secondo luogo, non si limita solo a colpire le app bancarie. Acecard può anche essere usato per attacchi di phishing sui social network (Facebook, Twitter e Instagram), i programmi e app di instant messanger (WhatsApp, Viber, Skype) e, cosa ancora più interessante, può persino colpire PayPal e Gmail, Google Play Store e Google Play Music.

Acecard ha tantissimi falsi aspetti e moduli

Acecard non si diffonde sotto forma della solita email spam, ma spacciandosi per qualcosa di potenzialmente utile, per esempio, fingendosi Adobe Flash. Approfittiamo per ricordarvi che Flash per Android è stato sospeso dal 2012, quindi oggigiorno non c’è nessun Flash Player per Android disponibile sul mercato. Tuttavia, non è l’unico canale di distribuzione: i nostri ricercatori hanno scoperto un trojan che scarica Acecard dal Google Play Store.

How to protect your money from online fraud – https://t.co/LRBlkaC1V0 #banking #onlineshopping #ecommerce pic.twitter.com/rqrqgXkDGK

— Kaspersky (@kaspersky) December 14, 2015

Acecard è stato individuato per la prima volta nel febbraio del 2014 e da allora, come abbiamo sottolineato sopra, non ha mostrato attività dannosa. Ci sono voluti un anno e mezzo per trasformare Acecard in una minaccia reale, potenziandolo da una versione all’altra con nuove funzionalità. I nostri esperti hanno individuato più di 10 diverse versioni di questo malware, ognuna delle quali mostrava di volta in volta nuove funzionalità dannose. Le moderne versioni sono così potenti che Roman Unuchek, Malware Analyst Senior presso Kaspersky Lab ha definito Acecard “una delle minacce odierne più pericolose”.

E poi nel maggio del 2015 è iniziato l’attacco. Durante l’intervallo di tempo che va da maggio a settembre 2015 sono stati attaccati più di 6.000 utenti. Acecard è responsabile dell’impennata del numero di attacchi di tipo bancario in Australia; le sue principali vittime risiedono in Russia, Germania, Austria e Francia. Invece, i cybercriminali che stanno muovendo le fila di Acecard sono principalmente di lingua russa.

https://www.kaspersky.com/blog/files/2016/02/acecard-map-en.png

Per proteggervi da Acecard e da altri trojan banker di questo tipo, seguite i seguenti consigli!

- Fate sempre molta attenzione alle app che installate. Per esempio, Acecard potrebbe nascondersi dietro al logo di Flash Player; ecco perché vi ricordiamo nuovamente che non esiste nessuna versione Android di Flash Player scaricabile.

- Non scaricate applicazioni da store non ufficiali e persino quando state utilizzando uno store ufficiale, non scaricate app sospette, che non ispirano fiducia, o che non vi servono. Gli Hacker possono bypassare la sicurezza di Google e la vostra nuova app di Hallo Kitty potrebbe scoprirsi essere nient’altro che un’app dannosa.

- Usate una buona soluzione di sicurezza. Kaspersky Internet Security for Android individua tutte le versioni conosciute di Acecard, perciò vi potrà offrire una protezione efficace sia da Acecard che dalle altre famiglie di malware.

Acecard

Acecard