A volte è facile individuare le e-mail di phishing semplicemente controllando il mittente. Tuttavia, non sempre è così. Far sì che un’e-mail falsa sia praticamente impossibile da riconoscere da una vera è possibile. Se un cybercriminale sa cosa deve fare e come, l’azienda vittima dell’attacco via e-mail è davvero nei guai. La maggior parte delle persone non ci penserebbe due volte prima di cliccare su un link o un file dannoso che ha ricevuto in un’e-mail che sembra provenire dal capo o dal cliente principale; è difficile biasimarli, specialmente se non c’è modo di capire che si tratta di una truffa via posta elettronica.

Ma come è possibile falsificare un’e-mail? L’intervento di Andrew Konstantinov sull’autenticazione della posta elettronica per i penetration tester, alla 36esima edizione del Chaos Communication Congress, risponde proprio a questa domanda e dà un’idea dell’efficacia della protezione dall’e-mail spoofing.

Problema 1: le e-mail devono essere inviate

La posta elettronica è un metodo di comunicazione fondamentale nel mondo moderno e tutti (dalle aziende agli organismi ufficiali), si affidano alle e-mail nelle loro operazioni quotidiane. Anche se non facciamo molto caso alla tecnologia quando tutto fila liscio, se all’improvviso le e-mail cominciano a sparire, potete stare certi che tutti se ne accorgeranno. Pertanto, l’affidabilità della posta elettronica è generalmente la priorità assoluta di ogni amministratore di server di posta. La posta elettronica deve semplicemente essere inviata e consegnata, a qualsiasi costo.

La conseguenza è che il server di posta elettronica di ogni azienda deve essere compatibile il più possibile con tutto il resto, e qui sta il problema in termini di cybersicurezza: gli standard di posta elettronica sono decisamente datati.

Problema 2: il protocollo e-mail senza autenticazione

Il protocollo principale utilizzato sia per le comunicazioni e-mail client-to-server che server-to-server si chiama SMTP. Questo protocollo è stato introdotto per la prima volta nel 1982 e aggiornato per l’ultima volta nel 2008, più di dieci anni fa e, come molti altri antichi standard, l’SMTP è un incubo per la sicurezza online.

Prima di tutto, vediamo da cosa è composto un messaggio di posta elettronica:

- Busta SMTP. Questa parte viene utilizzata per le comunicazioni da server a server e non viene mai mostrata nei client di posta elettronica. Essa specifica gli indirizzi del mittente e del destinatario;

- I client di posta elettronica mostrano questa parte. È dove troverete i campi “Da”, “Per”, “Data” e “Oggetto” che vedete in ogni e-mail;

- Corpo del messaggio. Il testo dell’e-mail e gli altri contenuti.

Come è fatta una e-mail. Image source

Il problema principale è che lo standard non fornisce alcun mezzo di autenticazione come garanzia di sicurezza online. La responsabilità per il campo dell’indirizzo del mittente (sia nella busta SMTP che nell’intestazione) è completamente a carico del server del mittente e, cosa peggiore, l’indirizzo del mittente nella busta SMTP non deve necessariamente corrispondere a quello dell’intestazione (e l’utente vede solo quest’ultimo).

Inoltre, sebbene lo standard specifichi un’intestazione per ogni e-mail, l’SMTP non fa rispettare il limite. Se un messaggio contiene più di un’intestazione, il client di posta elettronica ne sceglie semplicemente una da mostrare all’utente.

Non ci vuole un hacker professionista per intravedere il rischio a livello di cybersicurezza: phishing e posta dannosa da parte dei cybercriminali.

Il protocollo di posta elettronica non fornisce alcun mezzo per assicurarsi che un’e-mail provenga effettivamente dal mittente indicato.

Problema 3: Il mittente falso potreste essere voi

Per complicare ancora di più le cose nel panorama della sicurezza online, ogni comunicazione via e-mail coinvolge due parti, quindi questo problema di non autenticazione della posta elettronica si sviluppa in realtà in due sotto-problemi.

Da un lato, volete essere sicuri che ogni e-mail ricevuta sia stata effettivamente inviata dall’indirizzo indicato. Dall’altro, probabilmente volete evitare che altre persone inviino e-mail che sembrano provenire dal vostro indirizzo. Purtroppo, lo standard di sicurezza non può essere d’aiuto in questo senso.

Non c’è da stupirsi che, avendo abusato del protocollo SMTP in molte occasioni, si siano iniziate a escogitare nuove tecnologie per correggere i difetti di sicurezza menzionati.

Tentativo di correzione 1: Sender Policy Framework (SPF)

L’idea alla base del Sender Policy Framework (SPF) è piuttosto semplice: il server ricevente dovrebbe essere in grado di verificare se l’indirizzo del server che ha effettivamente inviato un’e-mail corrisponda all’indirizzo del vero server di posta elettronica associato al dominio.

Purtroppo, questo è più facile a dirsi che a farsi. Lo standard SMTP non dispone di alcun mezzo per effettuare tale controllo di sicurezza, per cui qualsiasi metodo di autenticazione dovrebbe essere aggiunto a quanto esistente. Per far sì che questa tecnologia diventi uno “standard proposto”, ci sono voluti dieci anni. Ad oggi, solo il 55% (circa di 1 milione di server) utilizza SPF, e la maggior parte utilizza politiche piuttosto deboli, il che non garantisce la protezione della posta elettronica.

SPF deve affrontare anche molti altri problemi, come un’architettura confusa che rende facile una configurazione errata, modi per bypassarla usando altri server ospitati sullo stesso indirizzo, e così via. Ma il difetto più grave di SPF in termini di cybersicurezza è che controlla solo l’indirizzo indicato nella busta SMTP e ignora il campo “Da” nell’intestazione, cioè quello che un utente vede effettivamente.

Conclusioni:

- SPF aiuta a controllare se un’e-mail proviene da un vero server;

- L’indirizzo visibile agli utenti può comunque essere falsificato.

Tentativo di correzione 2: DomainKeys Identified Mail (DKIM)

DomainKeys Identified Mail affronta il problema cybersicurezza in modo diverso: DKIM firma l’intestazione del messaggio e parte del corpo del messaggio utilizzando una chiave privata, e la firma può essere verificata utilizzando una chiave pubblica presente nel Domain Name System.

Vale la pena ricordare che il DKIM non dovrebbe cifrare l’intero messaggio. Piuttosto, vi aggiunge un’addendum con una firma cifrata, e questo è un problema per la sicurezza della posta elettronica. La parte di cifratura è difficile da modificare, ma cancellare completamente la firma e creare un messaggio falso è facile, e i risultati sono impercettibili.

DKIM è difficile da implementare perché comporta l’emissione e la gestione di chiavi di cifratura. Inoltre, un DKIM mal configurato può permettere a un cybercriminale di conservare la firma originale del DKIM in un messaggio, cambiando completamente l’intestazione e il corpo.

Conclusioni:

- DKIM vi permette di firmare digitalmente i messaggi, aiuta il server ricevente a confermare che un messaggio provenga realmente da voi;

- È difficile da implementare perché comporta la gestione di chiavi di cifratura;

- I cybercriminali possono semplicemente cancellare la firma mentre falsificano un’e-mail a vostro nome;

- Alcune configurazioni errate possono portare a messaggi falsi contenenti firme DKIM autentiche.

Tentativo di correzione 3: Domain-based Message Authentication, Reporting & Conformance (DMARC)

Nonostante il nome così lungo, il Domain-based Message Authentication, Reporting and Conformance (protocollo di autenticazione dei messaggi, reporting e conformità basato sul dominio) è in realtà più facile da capire rispetto all’SPF o al DKIM. Si tratta in realtà di un’estensione dei due che corregge le loro mancanze più evidenti in termini di sicurezza.

In primo luogo, DMARC aiuta l’amministratore del dominio a specificare quale meccanismo di protezione (SPF, DKIM, o entrambi) sta usando il server, il che corregge realmente il meccanismo DKIM. In secondo luogo, corregge anche l’SPF, fornendo un controllo dell’indirizzo specificato nel campo “da” dell’intestazione (quello effettivamente visibile all’utente), oltre al controllo dell’indirizzo del mittente nella busta SMTP.

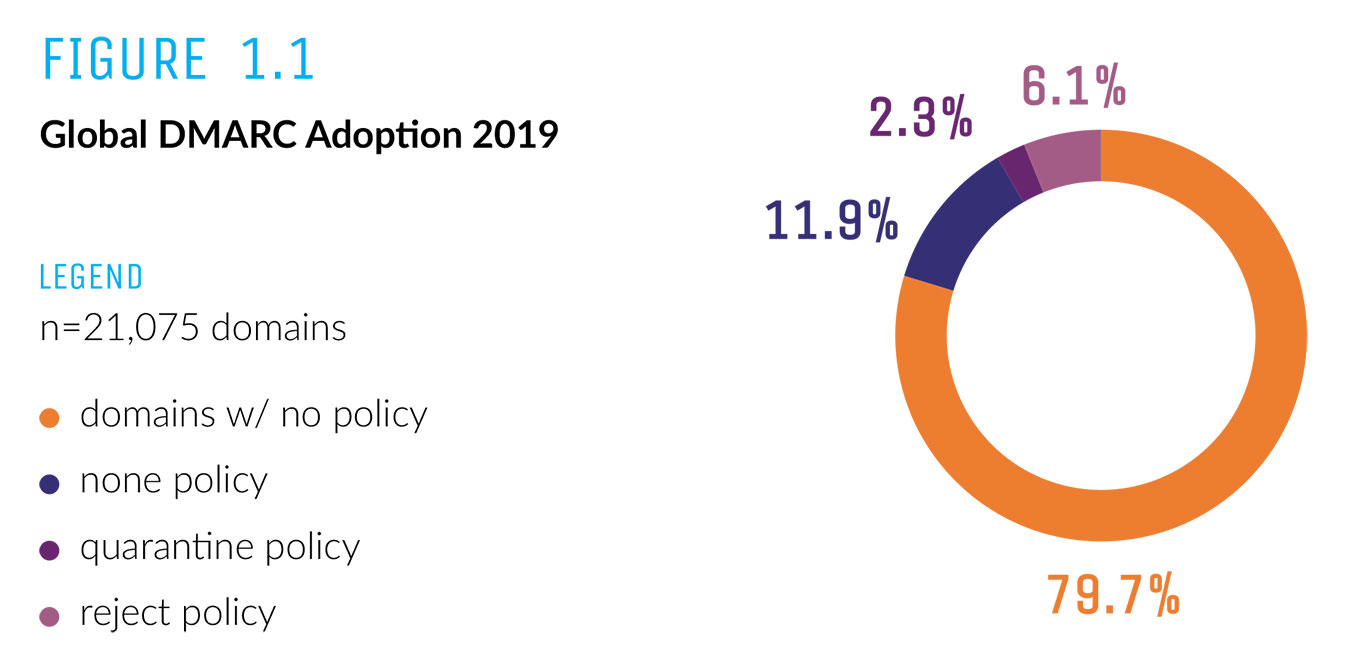

Il rovescio della medaglia è che il protocollo DMARC è relativamente nuovo, non è ancora uno standard di sicurezza vero e proprio (l’RFC 7489 non lo definisce come standard o come standard proposto, ma solo come “Informativo”), e non è così diffuso come dovrebbe essere. Secondo questo studio su 20 mila domini, nel 2019 solo il 20% ha adottato il DMARC , e solo l’8,4% ha adottato politiche rigide di sicurezza.

Purtroppo l’utilizzo del DMARC non è ancora diffuso e in molti casi viene utilizzata senza seguire “alcuna” politica . Image source

Conclusioni:

- Risolve i problemi più importanti di SPF e DKIM;

- Non è ancora ampiamente utilizzato, e quindi non è così efficace come dovrebbe.

Come proteggersi dall’e-mail spoofing

Riassumendo: la falsificazione di e-mail è ancora possibile perché il protocollo SMTP non è stato progettato pensando alla sicurezza, quindi permette a un cybercriminale di inserire l’indirizzo di qualsiasi mittente in un’e-mail falsificata. Negli ultimi decenni sono emersi alcuni meccanismi di protezione online (SPF, DKIM e DMARC). Affinché questi meccanismi siano più efficaci, devono essere utilizzati e implementati correttamente dal maggior numero possibile di server di posta elettronica. In un mondo ideale, dovrebbero essere implementati su ogni server e-mail su Internet.

Inoltre, bisogna considerare che alcuni server e-mail potrebbero aggiungere qualcosa ai messaggi per via di errori di configurazione della posta elettronica e ciò renderebbe inefficace la verifica DKIM. Inoltre, non dobbiamo dimenticare che queste tecnologie aiutano a gestire minacce su larga scala, ma per proteggere la vostra azienda da attacchi e-mail sofisticati dovreste avvalervi di soluzioni di protezione aggiuntive da installare sia sulle workstation, sia sui server e-mail.

Ecco alcune raccomandazioni per la protezione della posta elettronica:

- Utilizzate l’SPF e assicuratevi che sia configurato correttamente. Tenete anche presente che i cybercriminali più ingegnosi possono bypassare il SPF (maggiori dettagli qui);

- Implementate il DKIM per una migliore protezione. Potrebbe essere un po’ più difficile, ma vale la pena considerarlo. E ancora una volta, assicuratevi che sia configurato correttamente (alcuni suggerimenti su cosa cercano i cybercriminali );

- Adottare il DMARC sarebbe l’ideale, perché corregge la maggior parte delle falle di SPF e DKIM che potrebbero essere sfruttate;

- Controllate la vostra configurazione anche per le e-mail in arrivo;

- Avvaletevi di soluzioni di sicurezza che supportino i meccanismi moderni di autenticazione. Ad esempio, potete utilizzare Kaspersky Security for Mail Servers o Kaspersky Security for Microsoft Office 365.

36c3

36c3

Consigli

Consigli